Cobalt Strike-Quellcodes durchgesickert: Was es ist und warum es eine mächtige Waffe in den falschen Händen ist

Warum eines der leistungsstärksten Frameworks für Penetrationstests gefährlich ist.

Seit 2012 wird Cobalt Strike als Tool zum Testen der Netzwerksicherheit gegen ausgefeilte Taktiken von Angreifern eingesetzt. Leider wird Cobalt Strike, wie die meisten anderen Sicherheitstools und -wissen, auch von Angreifern häufig verwendet.

Der Zweck dieses Tools besteht darin, die fortschrittlichsten Hacker und ihre Methoden nachzuahmen, um die Sicherheit eines Systems zu testen. Aus diesem Grund ist es bei Angreifern sehr beliebt: von staatlichen APT-Gruppen bis hin zu Ransomware-Betreibern.

Kurz gesagt, dies ist eine leistungsstarke Plattform für Netzwerkangriffe, die Social Engineering, Manipulationswerkzeuge, Verschleierung von Netzwerkmustern und einen ausgeklügelten Malware-Bereitstellungsmechanismus und mehr kombiniert.

Ein weiteres Leck

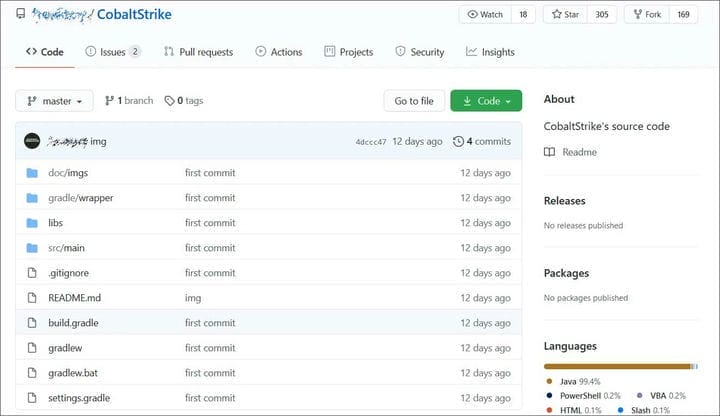

Vor zwölf Tagen wurde auf GitHub ein Repository erstellt, das laut BleepingComputer der Quellcode für Cobalt Strike 4.0 zu sein scheint.

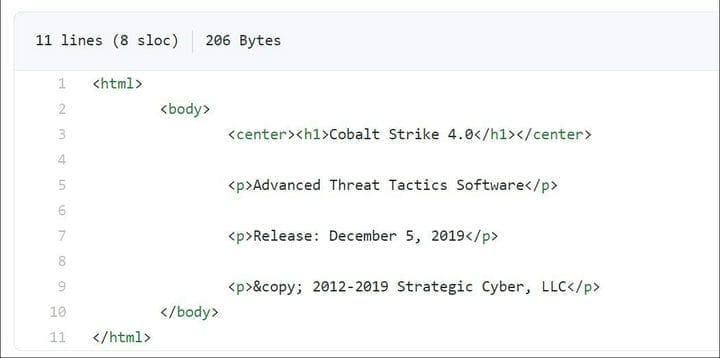

Basierend auf der Datei src/main/resources/about.htmlwurde diese Version von Cobalt Strike 4.0 am 5. Dezember 2019 veröffentlicht.

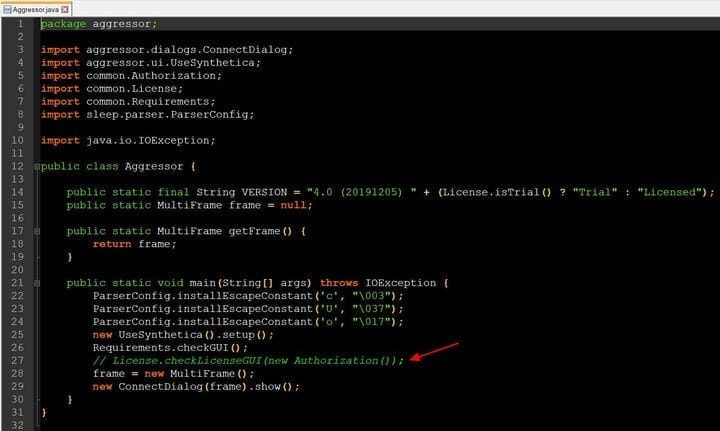

Wie Sie im Screenshot des Quellcodes unten sehen können, wurde die Lizenzprüfung auskommentiert, sodass im Wesentlichen jeder eine Vollversion davon kompilieren kann.

Der Sicherheitsspezialist Vitaly Kremez von Advanced Intel, der den Quellcode überprüfte, sagte, er glaube, dass der Java-Code manuell dekompiliert wurde. Die Person hat dann alle Abhängigkeiten behoben und die Lizenzprüfung entfernt, damit sie kompiliert werden konnte.

Das Repository wurde seit seiner Veröffentlichung 172 Mal gegabelt, was es schwierig macht, die Verbreitung des Quellcodes einzudämmen.

Was ist Cobalt Strike?

Cobalt Strike ist ein kommerzielles Penetrationstest-Tool, das Sicherheitsexperten Zugang zu einer Vielzahl von Angriffen bietet.

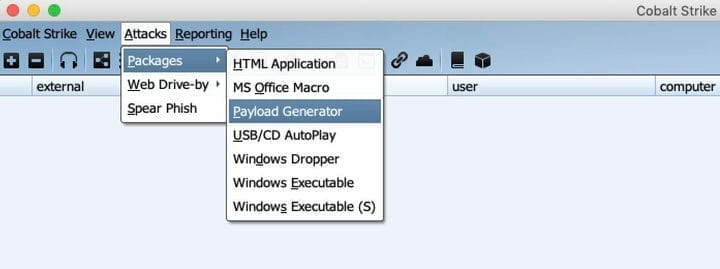

Es ermöglicht in erster Linie die Lieferung und Kontrolle einer Nutzlast an einen angegriffenen Computer, aber darüber hinaus kann Cobalt Strike für Spear-Phishing verwendet werden, um unbefugten Zugriff auf Systeme zu erhalten, und kann auch verschiedene Malware und andere ausgeklügelte Angriffstaktiken simulieren.

Es ist ein völlig legales Tool, das von ethischen Hackern verwendet wird und 3.500 US-Dollar pro Benutzer kostet. Es wird jedoch auch von Angreifern häufig verwendet, um echte Angriffe auf Organisationen durchzuführen. Einige Angreifer erhalten eine Testversion von Cobalt Strike und knacken die Softwareabwehr, während andere durchgesickerte gecrackte Versionen in Hackerforen und zwielichtigen Marktplätzen finden.

Cobalt Strike ist das Schweizer Taschenmesser eines Hackers

Cobalt Strike ist ein Favorit, weil es stabil und sehr flexibel ist. Es kann umfunktioniert werden, um alle Arten von Payloads wie Ransomware oder Keylogger in einem kompromittierten Netzwerk bereitzustellen. Es ist gut organisiert und bietet einen Rahmen für die Verwaltung kompromittierter Assets. Im Wesentlichen hilft dieses Tool Level-B -Hackern dabei, sich wie Level-A -Hacker zu verhalten .

Cobalt Strike bietet die folgenden Funktionen:

- Reconnaissance – entdeckt, welche Software das Ziel verwendet, mit Versionsinformationen, um bekannte Schwachstellen zu identifizieren.

- Angriffspakete – bieten verschiedene Social-Engineering- Angriffsmechanismen, erstellen Trojaner, bei denen es sich um harmlose Dateien wie Java-Applets, Microsoft Office-Dokumente oder Windows -Programme handelt, und erstellt Klone von Websites.

- Zusammenarbeit – Das Framework ermöglicht es einer Hackergruppe, Informationen auszutauschen und in Echtzeit zu kommunizieren sowie kompromittierte Systeme gemeinsam zu kontrollieren.

- Nach der Ausbeutung – Cobalt Strike verwendet einen Nutzlastgenerierungsmechanismus namens Beacon. Es ermöglicht Ihnen, PowerShell -Skripte bereitzustellen, Tastenanschläge zu protokollieren, Screenshots zu erstellen, Dateien hochzuladen und andere Payloads auszuführen. Ein Beacon kann seine Netzwerksignatur ändern, um das Verhalten verschiedener Arten von Malware nachzuahmen oder harmlosen Datenverkehr zu imitieren .

- Versteckte Kommunikation – ermöglicht Angreifern, Netzwerkindikatoren im Handumdrehen zu ändern. Das Tool erstellt verdeckte Kanäle mit DNS-, HTTP- und HTTPS-Protokollen, um die Erkennung der Netzwerkkommunikation durch Standard-IDS/IPS-Systeme zu verhindern.

- Flip Browser – kann verwendet werden, um die Zwei-Faktor-Authentifizierung zu umgehen.

Hacken von Geldautomaten mit Cobalt Strike

Um die Möglichkeiten dieses Tools zu veranschaulichen, geben wir ein Beispiel für einen Angriff aus der Group-IB- Untersuchung .

Im Juli 2016 wurde die Arbeit einer der größten Banken Taiwans lahmgelegt. Die Bank sah sich einem massiven Angriff ausgesetzt: Maskierte Männer leerten gleichzeitig etwa 30 Geldautomaten in Höhe von 2 Millionen Dollar. Die Polizei war ratlos: Es gab keine Spuren von Hacking oder Overhead-Geräten – Skimmer an den Gehäusen von Geldautomaten. Die Angreifer benutzten nicht einmal Bankkarten.

Glücklicherweise wurde alles Geschehen von Überwachungskameras aufgezeichnet: Vermummte näherten sich Geldautomaten und telefonierten, woraufhin der Geldautomat kurzerhand Geld ausgab, das die Kriminellen in Rucksäcke steckten und davonliefen. Danach mussten die acht größten Banken des Landes die Ausgabe von Bargeld an 900 Geldautomaten aussetzen .

Was der Bank begegnet ist, wird als logischer Angriff bezeichnet. Seine Essenz besteht darin, dass Hacker das Bankennetzwerk infiltrieren, indem sie Phishing-E-Mails mit einem Exploit senden und, nachdem sie in dieses eingedrungen sind, die vollständige Kontrolle über Geldautomaten erlangen. Danach reproduzieren sie den Befehl, Geld auszugeben. Komplizen von Einbrechern – nehmen Sie das Geld und überweisen Sie es an die Organisatoren des Angriffs.

Das Werkzeug des Hackers war genau Cobalt Strike.

Warum ist Cobalt Strike eine mächtige Waffe in den Händen von Hackern?

Auch wenn der durchgesickerte Quellcode nicht original war, reicht er aus, um Sicherheitsexperten ernsthaft zu beunruhigen, da er die Hindernisse für den Erwerb eines so leistungsstarken Tools beseitigt und es kriminellen Banden viel einfacher macht, Code nach Bedarf im Handumdrehen zu erwerben und zu ändern.

Das Leak öffnet auch die Tür für weitere Erweiterungen des Toolkits durch Kriminelle, wie dies bei vielen Malware-Tools nach einem Leak der Fall ist, wie z. B. Zeus 2.0.8.9 oder TinyNuke, da sie nun ständig wiederverwendet und aktualisiert werden.

BleepingComputer versuchte, Cobalt Strike und ihre Muttergesellschaft Help Systems zu kontaktieren, um die Echtheit des Quellcodes zu überprüfen, erhielt jedoch keine Antwort.

Dies ist nicht das erste Mal, dass es Angreifern gelungen ist, voll funktionsfähige Versionen von Cobalt Strike zu hacken und sie auf Marktplätzen und in Dark-Web-Foren allgemein verfügbar zu machen. Beispielsweise wurde am 22. März dieses Jahres die neueste Version des Tools gehackt und in Hackerforen veröffentlicht.