Cómo revisar su teléfono inteligente y computadora portátil en busca de spyware

En este artículo, le mostraremos cómo verificar su teléfono, computadora portátil y cuentas en línea para asegurarse de que nadie lo esté espiando.

Ya sea un jefe entrometido o un compañero paranoico, nadie debería espiar su teléfono o computadora portátil. Pero esto aún puede suceder si el software acosador está instalado de alguna manera en sus dispositivos. Estos programas están especialmente diseñados para ser difíciles de detectar, pero puede encontrarlos si sabe cómo hacerlo.

Trabajar con programas instalados en dispositivos corporativos por su empleador es un poco diferente de aquellos instalados por aquellos que usted conoce personalmente que están tratando de espiarlo. La empresa para la que trabaja puede tener buenas razones para monitorear su desempeño, especialmente si proporciona el hardware y el software que usa todos los días.

Ya sea que dicho monitoreo esté justificado o no, al menos sus superiores deberían hacerle saber lo que están monitoreando, no mantenerlo en secreto.

Esta guía se enfoca en el software, con un enfoque en el sigilo, pero recuerda que hay muchas aplicaciones de control parental legítimas y herramientas de rastreo integradas (como Find My de Apple) que los miembros de tu familia pueden usar. La diferencia es que es muy fácil entender si este tipo de aplicaciones están funcionando actualmente, pero aún necesita saber sobre ellas y cómo se pueden usar.

Cómo revisar tu teléfono

La buena noticia para los usuarios de iPhone es que es casi imposible instalar software de acosador en iPhone: Apple ha establecido estrictas restricciones de seguridad y acceso a las aplicaciones, que no siempre son fáciles de usar, pero muy efectivas para la seguridad. iOS simplemente no permite que las aplicaciones penetren profundamente en el sistema para poder controlar en secreto lo que haces en tu teléfono.

Hay una excepción, y es si tu iPhone tiene jailbreak (desbloqueado para que puedas instalar cualquier aplicación). Una persona que quiera instalar vigilancia en su teléfono inteligente de esta manera debe ser un experto en tecnología y tener acceso físico a su teléfono durante un período prolongado de tiempo. La forma más fácil de verificar es encontrar las aplicaciones Cydia y SBSettings en la pantalla de inicio .

La disminución de la duración de la batería es una de las señales de que su teléfono se ha visto comprometido. Captura de pantalla: David Nield | cableado

Si encuentra que su iPhone ha sido liberado, un restablecimiento completo debería arreglarlo (y borrar todo lo demás, así que asegúrese de que sus datos importantes estén respaldados).

Instalar aplicaciones de vigilancia sigilosa en dispositivos Android es un poco más fácil, aunque está oficialmente prohibido: Google eliminará las aplicaciones de Play Store si encuentra evidencia de un comportamiento similar al de un acosador. Sin embargo, las aplicaciones todavía se deslizan a veces en el mercado.

Un atacante aún necesitará acceder a su teléfono para instalar el seguimiento. En realidad, esta es una de las señales de advertencia más importantes que debe tener en cuenta: si usted mismo configuró su teléfono inteligente Android y nadie más lo usó durante más de unos segundos, debería estar libre de software acosador.

Si su teléfono ha sido desbloqueado, puede notar que se calienta o que la batería se agota rápidamente cuando no lo está usando. También puede ver notificaciones inusuales que no espera, o el tiempo de inicio está tardando más de lo debido. Las aplicaciones de acoso están diseñadas para ser difíciles de detectar, pero si nota algún comportamiento inusual en el teléfono, vale la pena investigarlo.

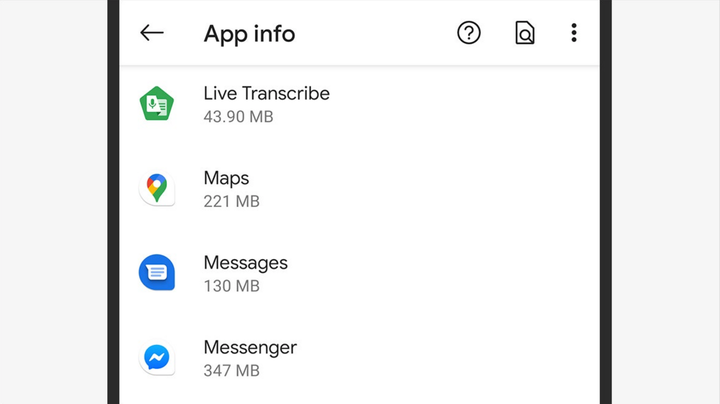

Consulte la lista de aplicaciones para encontrar algo sospechoso. Captura de pantalla: David Nield | cableado

Las aplicaciones de monitoreo a menudo ocultan su presencia, pero pueden aparecer en la lista de aplicaciones con un nombre alternativo inofensivo: en la configuración de Android, toque Aplicaciones y notificaciones, luego Ver todas las aplicaciones. El software Stalker también se puede ocultar en el menú de configuración de Android (a menudo en las secciones relacionadas con la seguridad). Busque elementos del menú que no se vean bien, que no haya notado antes o que no coincidan con la documentación oficial. .

Para mayor tranquilidad, puede contar con la ayuda de herramientas de terceros: Incognito, Certo y Kaspersky Antivirus son tres aplicaciones de escaneo de teléfonos que deberían indicarle si tiene malware en su dispositivo.

Cabe señalar que el problema de las aplicaciones de vigilancia sigilosas es más agudo que nunca, y tanto Google como Apple son muy negativos sobre cualquier aplicación que intente hacer algo como esto.

Cómo revisar tu computadora

La mayoría de los mismos principios de detección de acosadores de Android e iOS se aplican a Windows con macOS. Todavía necesita acceso a su computadora para instalar el seguimiento, pero los atacantes también pueden engañarlo para que instale un virus bajo la apariencia de algo común.

Además, la instalación del software de seguimiento es fácil para un administrador de TI que configura una computadora portátil de trabajo para usted. Como siempre, proteja bien su computadora portátil o de escritorio con su propia cuenta y contraseña, y preste atención a su seguridad física, como quién tiene acceso a ella y cuándo.

Cómo proteger los datos en su computadora portátil

Su computadora portátil es un tesoro de información personal y confidencial; asegúrese de que esté lo más segura posible.

Tanto Microsoft como Apple entienden muy bien el problema del software acosador, y Windows y macOS detectarán y bloquearán algunas herramientas ocultas sin más ayuda. Como cualquier otro tipo de malware, el stalkerware puede ser detectado por antivirus de terceros como Norton, Bitdefender o Malwarebytes, que tienen versiones tanto para Windows como para Mac.

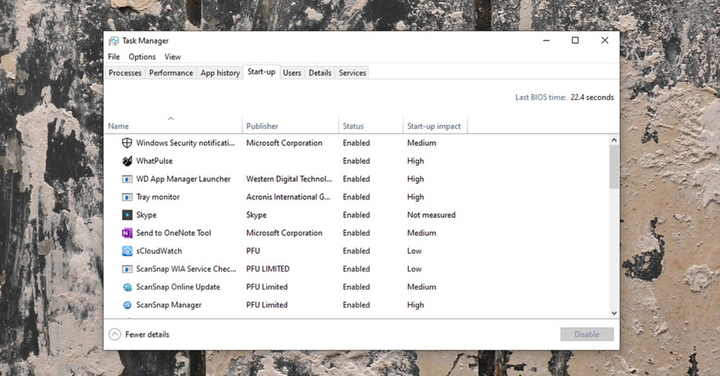

El Administrador de tareas muestra lo que se está ejecutando en Windows en este momento. Captura de pantalla: David Nield | cableado

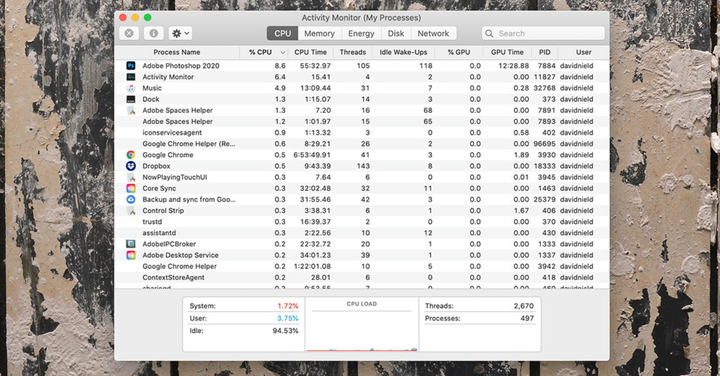

Si desea investigar por su cuenta, abra el Administrador de tareas en Windows (búsquelo en el cuadro de búsqueda de la barra de tareas) o el Monitor de actividad en macOS (búsquelo en Spotlight con Cmd + Espacio) para ver todo lo que se ejecuta en su computadora. Tenga en cuenta que el spyware no suele aparecer con su nombre real y puede intentar hacerse pasar por una aplicación del sistema o usar un nombre corto que probablemente no notará.

Revise todas las pestañas que aparecen en el cuadro de diálogo en la pantalla. Si ve algo que no instaló, o algo que parece sospechoso en su comportamiento (probablemente un uso excesivo del disco), realice una búsqueda rápida en la web para encontrar la aplicación o el nombre del proceso. Por lo general, esto es suficiente para comprender a qué se enfrenta.

También debe verificar si las aplicaciones y los procesos se ejecutan al mismo tiempo que su sistema operativo, como deberían hacerlo la mayoría de las herramientas de vigilancia. En Windows, encontrará una lista de software de inicio en la pestaña Inicio del Administrador de tareas ; en macOS, abra Preferencias del sistema, luego seleccione Usuarios y grupos y Elementos de inicio de sesión. De nuevo, si ve una aplicación de la que no está seguro, busque en Internet.

El Monitor de actividad de macOS le dice lo que está pasando con su sistema. Captura de pantalla: David Nield | cableado

En macOS, es posible que se requieran algunos permisos adicionales para las aplicaciones de acosadores: en Preferencias del sistema, vaya a la sección Seguridad y privacidad y luego a la sección Privacidad. Verifique las entradas para el control de entrada y el acceso completo al disco, ya que el spyware a menudo requiere estos permisos. Windows no tiene esa configuración, pero puede ver los permisos que tienen las aplicaciones (incluida la ubicación, el acceso a la cámara, etc.) seleccionando Privacidad en el menú Configuración y desplazándose hacia abajo hasta Permisos de la aplicación.

Como dijimos, si su empleador está monitoreando su jornada laboral, las herramientas deben estar visibles y funcionar con su consentimiento. Pero si está realmente preocupado, un reinicio completo del sistema para Windows o macOS debería borrar la mayoría de las herramientas de monitoreo ocultas si sospecha que una de ellas obtuvo acceso de root (asegúrese de hacer una copia de seguridad de sus archivos primero).

Cómo consultar tus cuentas

Para aquellos que quieren invadir su privacidad, es más fácil simplemente acceder a sus cuentas en línea que intentar instalar escuchas telefónicas en sus dispositivos.

Además de verificar el acceso no autorizado a sus dispositivos, también debe verificar periódicamente el acceso no autorizado a sus cuentas. Obviamente, esto comienza con la protección de sus nombres de usuario y contraseñas: asegúrese de que solo usted los conozca, que sean difíciles de adivinar, que no se usen en varias cuentas y que no se registren en ninguna parte.

Considere usar un administrador de contraseñas para mantener sus contraseñas seguras. Para cuentas donde esté disponible, active la autenticación de dos factores.

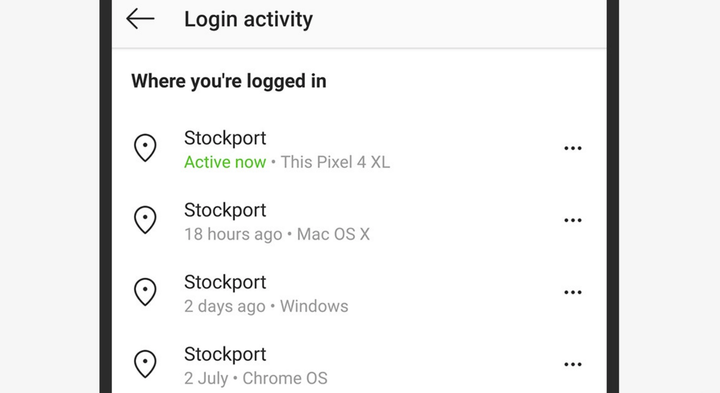

Facebook mostrará una lista de todos los dispositivos en los que ha iniciado sesión. Captura de pantalla: David Nield | cableado

Si hay un invitado no deseado en su cuenta, puede encontrar una confirmación de esto en esta configuración. Para Facebook, por ejemplo, abra la página de configuración en su navegador y haga clic en Seguridad e Iniciar sesión para ver todos los dispositivos en los que su cuenta está activa (y cerrar sesión en los que no haya iniciado sesión). Si usa Gmail en la web, haga clic en el botón Detalles en la esquina inferior derecha para ver otras sesiones activas.

Algunas aplicaciones móviles, como WhatsApp y Snapchat, solo se pueden usar en un dispositivo, por lo que sabe que el inicio de sesión que está usando es el único activo. Sin embargo, esto no se aplica a todas las aplicaciones: en Instagram, por ejemplo, si abre la configuración de la aplicación y luego toca Seguridad y actividad de inicio de sesión, verá una lista de todos los dispositivos asociados con su cuenta. Para eliminar un dispositivo, toque los tres puntos al costado de cualquiera de las entradas y toque Cerrar sesión .

También le recomendamos que vea las actividades en sus cuentas, como actividades como la carpeta de correos electrónicos enviados en su cuenta de correo electrónico o los mensajes recibidos y enviados en Twitter o Facebook Messenger. También vale la pena revisar los borradores y las carpetas de basura en sus cuentas para detectar signos de actividad sospechosa.

Consulte Instagram para ver la actividad de inicio de sesión reciente. Captura de pantalla: David Nield | cableado

Si alguien obtuvo acceso a su cuenta de correo electrónico, lo más probable es que haya configurado el reenvío automático a otra función de correo, y esto definitivamente debería verificarse. Por ejemplo, en la versión web de Gmail, haga clic en el ícono de ajustes (arriba a la derecha), luego en Ver todas las configuraciones y luego en Reenvío y POP/IMAP: mire las entradas debajo del encabezado Reenvío para ver si sus correos electrónicos se envían a otra parte.. Consulte también la pestaña Filtros y direcciones bloqueadas para ver si hay algo que no haya configurado.

El enfoque puede variar ligeramente dependiendo de las aplicaciones que use y las cuentas que tenga, pero mantenerse al tanto de sus inicios de sesión activos y monitorear la actividad de la aplicación es la mejor manera de detectar visitantes no deseados. Cambiar su contraseña regularmente es la forma más efectiva de bloquear el acceso no deseado a sus cuentas.

Este artículo es una traducción manual del material de la revista Wired.