Keyloggers: qué son y cómo se utilizan para robar datos personales

No solo los piratas informáticos pueden usar registradores de teclas para interceptar sus pulsaciones de teclas para extraer contraseñas y otra información confidencial.

Después de leer suficientes artículos sobre seguridad cibernética y piratas informáticos, definitivamente encontrará un tema sobre registradores de pulsaciones de teclas. Suena muy siniestro, misterioso y tecnológico, pero ¿qué son en realidad los keyloggers y qué tan peligrosos son?

Pues en este artículo te contamos todo lo que necesitas saber sobre ellos. ¿Lo que es? ¿Cómo se usan? ¿Cómo detectar keyloggers? ¿Y cómo puedes protegerte de ellos?

¿Qué son los registradores de teclas?

Los registradores de teclas (también conocidos como pulsaciones de teclas) son programas que se unen a su sistema operativo o navegador web. Como sugiere el nombre, su propósito es recordar las pulsaciones de teclas en su dispositivo.

Se pueden programar para recordar todo lo que escribe o escribe solo en ciertos sitios y campos (como el campo de contraseña de PayPal). Por lo tanto, los keyloggers generalmente se consideran malware.

La mayoría de las veces, llegan a su dispositivo junto con software de virus, aunque no son virus en sí mismos. A veces, incluso se pueden usar legalmente (pero eso no hace que su uso sea ético).

¿Cómo funcionan los registradores de teclas?

Vamos a explicar de una manera sencilla.

Cuando usa el teclado, sus pulsaciones de teclas se transfieren desde él a su dispositivo. Su controlador de teclado traduce el código de escaneo (datos de pulsación de tecla) en letras, números y símbolos. A través de este proceso, su sistema operativo y cualquier aplicación que utilice pueden reconocer sus prensas.

Por lo tanto, el keylogger pretende ser el dispositivo receptor y, por lo tanto, recibe datos de clics de la misma manera que el sistema operativo o las aplicaciones que utiliza.

Keyloggers de software y hardware

La mayoría de las personas solo están familiarizadas con los registradores de teclas de software, programas diseñados para recordar las pulsaciones de teclas que se ejecutan en el fondo de su sistema operativo.

Por lo general, quienes instalan un keylogger en su dispositivo bloquean el acceso a él y a los datos que recopila. También pueden configurar el programa para enviar los datos recopilados por correo electrónico, sitios web o cargarlos en bases de datos.

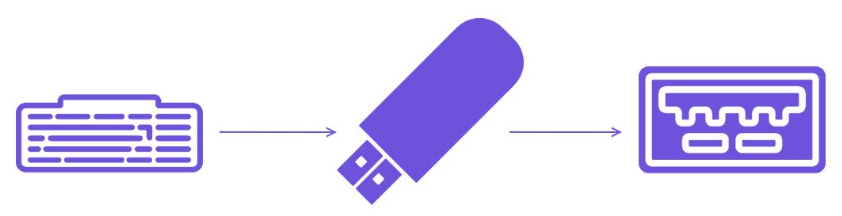

También existen keyloggers de hardware. Estos son dispositivos físicos que realizan las mismas funciones (recuerde las pulsaciones de teclas). Pero no es necesario instalarlos, sino que los conecta físicamente a su computadora.

La mayoría de los keyloggers de hardware se instalan en un puerto USB, a través del cual se debe conectar el cable del teclado a la computadora. Justo en el medio, para ser exactos.

Es decir, en lugar de esto:

Esto pasa:

Si no sabe cómo es un keylogger de hardware, aquí hay un ejemplo:

Sí, puedes comprarlo fácilmente en Amazon o incluso en Aliexpress.

¿Por qué alguien usaría keyloggers de hardware?

La mayor ventaja de estos keyloggers es que el software no puede detectarlos. Además, no dependen de software, por lo que los errores de software no afectan a su funcionamiento.

En modelos más antiguos, la persona que usaba el keylogger tenía que extraerlo para acceder a los datos almacenados en él. Pero los modelos más nuevos pueden conectarse a una red WiFi local y enviar datos por correo electrónico.

Los keyloggers de hardware todavía se usan si la víctima es propietaria de una computadora de escritorio. Sin embargo, en el caso de una computadora portátil, no será difícil detectar dicho registrador de teclas.

Ah, sí, y no crea que es inmune a un registrador de teclas de hardware si está usando un teclado inalámbrico. Muchos de ellos son vulnerables a los ataques de KeySniffer. Aunque no es un registrador de teclas de hardware, también permite que un atacante obtenga datos de pulsaciones de teclas si se transmiten a través de un canal de comunicación no cifrado.

Además, también está KeySweeper, un keylogger de hardware oculto que parece un cargador normal. Puede monitorear, decodificar y recordar pasivamente las pulsaciones de teclas de varios teclados inalámbricos. A continuación, envía datos de pulsaciones de teclas al atacante a través de GSM. Además, puede configurarlo para enviar datos en función de:

- nombres personalizados

- enlaces URL

- Palabras clave

¿Cómo se utilizan los registradores de pulsaciones de teclas?

Para ciberataques, ¿no? Sí, los hackers usan keyloggers con mucha frecuencia. Pero no son los únicos que hacen esto. Sorprendentemente, las familias y los vendedores de Internet también pueden usarlos.

piratas informáticos

Los keyloggers son una herramienta útil para los ciberdelincuentes. A menudo, así es como logran piratear las cuentas de los usuarios y obtener datos corporativos. Los hackers suelen distribuir keyloggers a través de:

- Desencadene instalaciones o activaciones cuando haga clic en un enlace o abra un archivo adjunto en un correo electrónico de phishing.

- Iniciar la instalación o activación de un programa específico.

- Uso de otros programas maliciosos (en particular, troyanos) para instalar keyloggers en el dispositivo.

- Usar navegadores vulnerables con scripts de páginas web.

- Crear sitios web falsos y usar mensajes de phishing o ataques MITM para interactuar con ellos.

En algunos casos, los ciberdelincuentes pueden incluso configurar un keylogger de tal manera que ingrese a la red y se propague a todos los dispositivos conectados a ella. O pueden configurar otro software malicioso para que se instale desde esa red. Los piratas informáticos también pueden instalar registradores de teclas de hardware en cibercafés. O un estafador puede robar información valiosa sobre el negocio en el que consiguió un trabajo.

Y no, los ciberdelincuentes experimentados no son los únicos que usan keyloggers. Incluso los mamis hackers fallidos que están en la escuela pueden usar keyloggers para mejorar sus calificaciones.

Ciberataques famosos usando keyloggers:

- En 2015, los piratas informáticos utilizaron phishing y keyloggers para acceder a los servidores de la compañía de seguros Anthem.

- En 2016, los investigadores de RisklQ (en colaboración con CleaeSky) descubrieron que los ciberdelincuentes estaban usando un registrador de teclas web para piratear muchos sitios de comercio electrónico populares.

- En 2016, los investigadores de seguridad de Trend Micro descubrieron que los piratas informáticos usaban un programa comercial de registro de teclas (Olympic Vision) para piratear cuentas de empleados y ejecutivos en 18 países (EE. UU., Medio Oriente, Asia).

- En 2018, se descubrió una nueva variedad de malware llamada Virobot. No solo podría realizar las funciones de un registrador de teclas, sino también programas de ransomware y botnet.

- En 2017, los piratas informáticos utilizaron malware keylogger para ingresar al Instituto de Salud de la Mujer de San Antonio, el instituto ginecológico más grande de San Antonio.

empleadores

Las empresas a menudo utilizan registradores de pulsaciones de teclas para rastrear a sus empleados, lo que se denomina "registro de pulsaciones de teclas corporativo" y es absolutamente legal, al menos siempre y cuando los registradores de pulsaciones de teclas se instalen únicamente dentro de la red corporativa y únicamente en los ordenadores del trabajo.

Los empleadores suelen utilizar registradores de teclas de software. Los equipos de TI pueden configurarlos para detectar palabras clave y enviar alertas en tiempo real cuando alguien copia archivos, ingresa datos confidenciales o ejecuta comandos ocultos.

Dentro de la empresa, tiene sentido utilizar keyloggers:

- Esto ayuda a los servicios de seguridad a encontrar amenazas internas.

- Esto ayuda a los gerentes y supervisores a garantizar que los empleados cumplan con los indicadores de desempeño requeridos y no los deje relajarse.

- También ayuda a los auditores a verificar que la empresa cumpla con las leyes y reglamentos. Si alguien dentro de la empresa los viola, los keyloggers ayudarán a identificar fácilmente a esta persona.

¿Todos los empleadores usan keyloggers? No hay información exacta sobre esto. Creemos que es más seguro asumir que su gerencia instaló registradores de pulsaciones de teclas en las computadoras de la empresa que esperar que no sea así. Lea todo su contrato de arrendamiento. Puede haber un elemento sobre el registro de pulsaciones de teclas.

Pero en cualquier caso, si puede trabajar desde su computadora personal, entonces llevarla al trabajo debería ser seguro.

comerciantes de Internet

En 2017, los investigadores de la Universidad de Princeton descubrieron que aproximadamente 482 de los 50 000 sitios web principales de Alexa (sitios web bastante populares) usaban scripts web que actuaban como registradores de pulsaciones de teclas. Y los scripts recuerdan no solo las pulsaciones de teclas, sino también los movimientos del mouse y el desplazamiento.

¿Por qué deberían hacerlo? Porque ayuda a los especialistas en marketing a recopilar datos de comportamiento sobre usted. Cómo interactúa exactamente con sus sitios, qué anuncios le interesan más, qué contenido le gusta y qué no le gusta, etc. Además, los equipos de TI, los gerentes de productos y/o los propietarios de negocios, los diseñadores de UX también pueden usar registradores de pulsaciones de teclas para identificar e implementar los deseos de los usuarios, generalmente durante un lanzamiento beta o unboarding.

¿Suena dudoso? Sí, pero generalmente legal como lo mencionan en el acuerdo de usuario. Ya sabes, esa larga página de texto y cláusulas legales que estás demasiado aburrido para leer (no te preocupes, la mayoría de la gente lo hace).

Y para ser honesto, tiene sentido. Esto ayuda mucho a las empresas a personalizar la experiencia del usuario.

Cónyuges celosos y padres sobreprotectores

Los esposos o esposas que están preocupados de que su pareja los esté engañando, o los padres que quieren vigilar de cerca lo que hacen sus hijos en línea, también pueden usar registradores de pulsaciones de teclas.

No, no estamos exagerando. Incluso hay artículos en Internet que recomiendan los mejores keyloggers para monitorear la actividad de los niños en las redes sociales.

¿Es legal? Es difícil de decir. El uso de keyloggers es ilegal en la mayoría de los países. Sin embargo, según algunos sitios web de abogados de divorcio, usarlos puede ser técnicamente legal si tiene "cuidado". Además, el artículo al que vinculamos anteriormente dice que puede usar un registrador de teclas si está instalado en su dispositivo. Esto da la impresión de que los padres pueden hacer esto (si sus hijos no tienen recibos que demuestren que compraron los dispositivos).

¡Le diremos cómo detectar un keylogger y deshacerse de él en la segunda parte de este artículo, que se publicará muy pronto!