Los piratas informáticos han pirateado el control remoto del decodificador, convirtiéndolo en un dispositivo de escucha

Investigadores de seguridad que analizaron el Comcast XR11 Xfinity Voice Remote y encontraron una manera de convertirlo en un dispositivo de escucha sin acceso físico ni interacción del usuario.

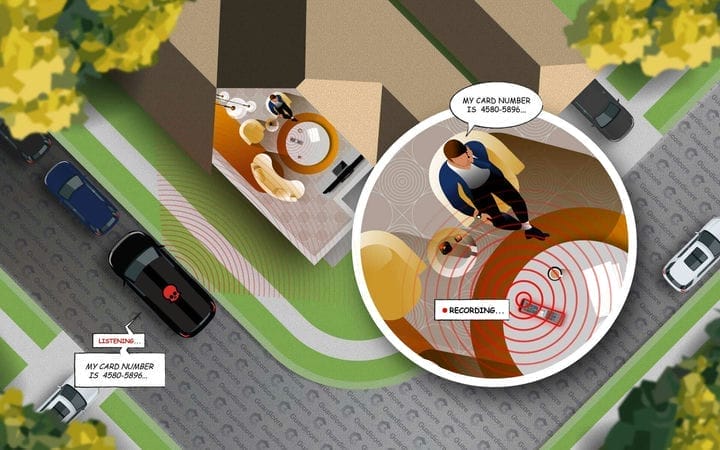

El ataque, denominado WarezThe Remote, permitió interceptar el control remoto y monitorear las conversaciones desde al menos 65 pies (unos 20 metros) de distancia, lo que hizo posible el escenario de "camioneta estacionada afuera".

A diferencia de los controles remotos infrarrojos convencionales, el Comcast XR11 utiliza frecuencias de radio para comunicarse con las cajas de cable y tiene un micrófono incorporado para comandos de voz. Hay más de 18 millones de dispositivos de este tipo en los hogares de los residentes de EE.UU.

Los investigadores de Guardicore observaron de cerca el firmware del control remoto y el software del decodificador para comprender cómo funciona la comunicación entre los dos dispositivos.

Encontraron un punto débil en la implementación del protocolo RF4CE (Radio Frequency for Consumer Electronics), que se encarga de cifrar las comunicaciones.

"Sin embargo, resultó que en la implementación de XR11, la seguridad de RF4CE se establece paquete por paquete. Cada paquete de RF4CE tiene un byte de "banderas", y cuando uno de sus bits se establece en 1, el modo seguro se habilita para ese paquete y su contenido serán encriptados. De manera similar, si el bit no está establecido, el paquete se enviará en texto claro". – Guardicore

Descubrieron que el firmware XR11 acepta respuestas de texto claro a solicitudes cifradas desde el control remoto. Esto permitió que un atacante que adivinara el contenido de la solicitud creara una respuesta maliciosa, aparentemente en nombre del prefijo.

Además, no hubo verificación de firma para la función de actualización de firmware, lo que permitió a un atacante instalar imágenes maliciosas.

La verificación del firmware ocurre cada 24 horas y el paquete de solicitud está encriptado. Sin embargo, los investigadores de Guardicore notaron un byte sin cifrar que indicaba que la solicitud estaba relacionada con el firmware, lo que les permitió adivinar el contenido.

Conociendo estos detalles, los investigadores pudieron responder con un paquete de texto claro, diciéndole al control remoto que había una actualización de firmware disponible y flashear el XR11 con su versión del firmware que contenía el malware.

Durante la prueba inicial, cambiaron el firmware para que uno de los LED del control remoto parpadeara en un color diferente:

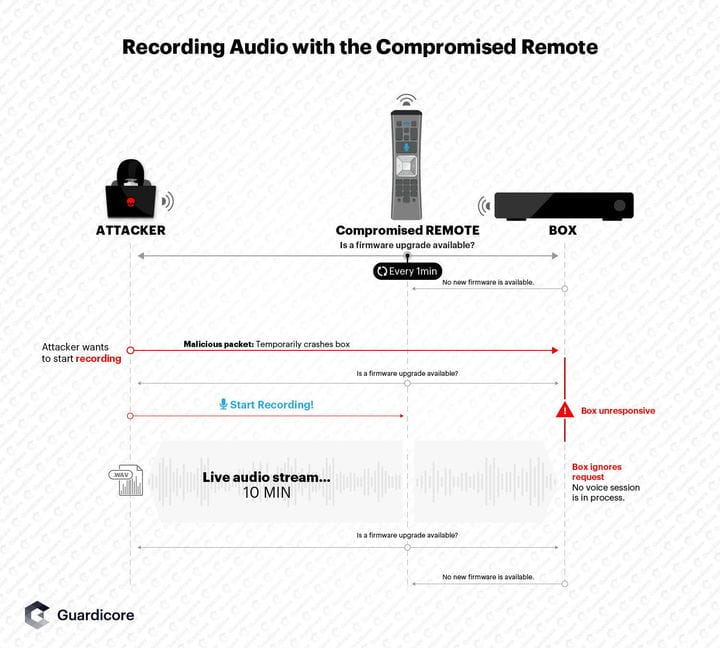

Dado que el control remoto tiene una función de control de voz a bordo, los investigadores se preguntaron cómo se podría activar el micrófono. Para hacer esto, aplicaron ingeniería inversa al firmware del control remoto para encontrar el código del botón de grabación de voz.

Cambiaron el software para que la solicitud de grabación suceda cada minuto, y no solo cuando se presiona un botón. Tan pronto como respondan a esta solicitud, comenzará la grabación, con una duración de hasta 10 minutos.

Prepararse para un ataque de este tipo ciertamente no es fácil y requiere habilidades técnicas serias para aplicar ingeniería inversa al firmware, crear parches que serán aceptados y tener la paciencia para flashear el control remoto XR11.

En su informe, Guardicore dice que les tomó alrededor de 35 minutos hacer los cambios necesarios usando el transceptor de RF.

Por supuesto, el éxito del ataque también depende del transceptor. La opción más costosa proporcionará resultados más consistentes. Usaron un ApiMote, que cuesta alrededor de $150 y puede escuchar a una persona hablando a una distancia de hasta 15 pies del control remoto. Una muestra de la conversación grabada está disponible en la entrada del blog de Guardicore.

Comcast solucionó los problemas informados por Guardicore al confirmar el 24 de septiembre que sus dispositivos XR11 ya no son vulnerables al ataque WarezTheRemote.

Imagen de portada: Jonas Leupe a través de Unsplash.

Basado en material de Bleeping Computer .