Registradores de teclas: cómo detectar y protegerse de los registradores de teclas malignos

Cómo protegerse de la interceptación de pulsaciones de teclas, para evitar el robo de contraseñas y otra información confidencial.

Hoy lanzamos la segunda parte del artículo sobre keyloggers, en el que hablaremos sobre cómo detectarlos y protegerse. Si no ha leído la primera parte, le recomendamos que lo haga. Explica en detalle qué son los keyloggers, qué son y cómo se utilizan.

Un keylogger puede ayudar a los piratas informáticos a obtener sus credenciales, información de cuentas bancarias, números de tarjetas de crédito e información personal que quizás no desee compartir.

Si sucede algo así, el ciberdelincuente puede:

- Retire todos los fondos de su cuenta bancaria.

- Agotar el límite de su tarjeta de crédito, arruinar su puntaje de crédito.

- Hacerse pasar por ti en línea.

- Usar su información personal para chantajearlo.

¿Cómo detectar un keylogger?

Con los keyloggers de hardware, la solución es obvia: debe verificar los puertos del dispositivo para asegurarse de que no haya componentes "extra" entre el cable del teclado y el puerto USB.

Sin embargo, con los keyloggers de software, las cosas son un poco más complicadas. Pero la buena noticia es que puedes detectarlos con los siguientes programas:

Administrador de tareas (Windows) y Monitor de actividad (Mac):

El Administrador de tareas o el Monitor de actividad son una excelente manera de verificar los procesos en segundo plano. Para iniciar el Administrador de tareas en Windows, haga clic en Ctrl + Shift + Esc.

En una Mac, encontrará System Monitor seleccionando Aplicaciones > Utilidades. O use Spotlight para encontrarlo.

Ahora necesita encontrar los procesos que no conoce. Esto es más fácil en Windows 10 que en una Mac, ya que el Administrador de tareas separa claramente las aplicaciones de los procesos en segundo plano.

Cuando encuentre una aplicación o proceso que nunca haya visto antes o que suene cuestionable, busque su nombre en Google. Y si obtuvo resultados sobre los registradores de pulsaciones de teclas, felicidades: ha encontrado al culpable.

Además, en Windows 10, asegúrese de revisar la pestaña Inicio. Si el keylogger fue programado para activarse al inicio de su sistema operativo, entonces debe encontrarlo y apagarlo.

Esto no es ideal y puede ser tedioso. Pero él lo vale.

Informes de tráfico de Internet

Dado que los piratas informáticos pueden ver de forma remota los datos que recopilan los keyloggers, esto significa que el malware se comunica con ellos a través de Internet.

Por lo tanto, debería aparecer en el informe de uso de tráfico de Internet para su sistema operativo. Básicamente, si ve alguna aplicación extraña que se conecta a Internet, búsquela en Google para averiguar si es un registrador de teclas o no.

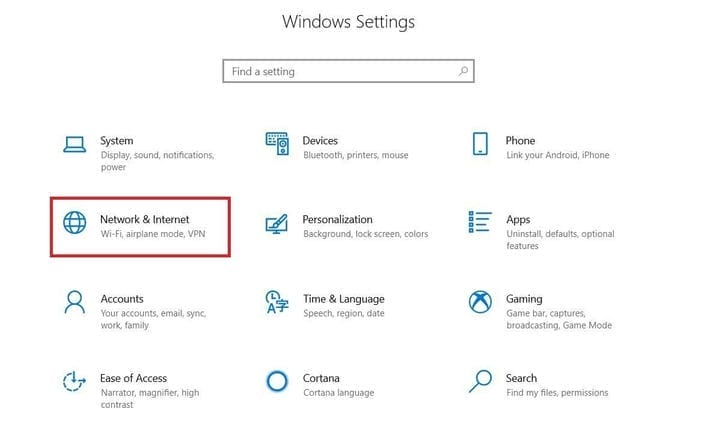

En una Mac, puede verificar esto con el Monitor de actividad. Simplemente seleccione la pestaña Red. En Windows 10, debe abrir la Configuración de Windows (botón Win + I). Allí, selecciona Red e Internet.

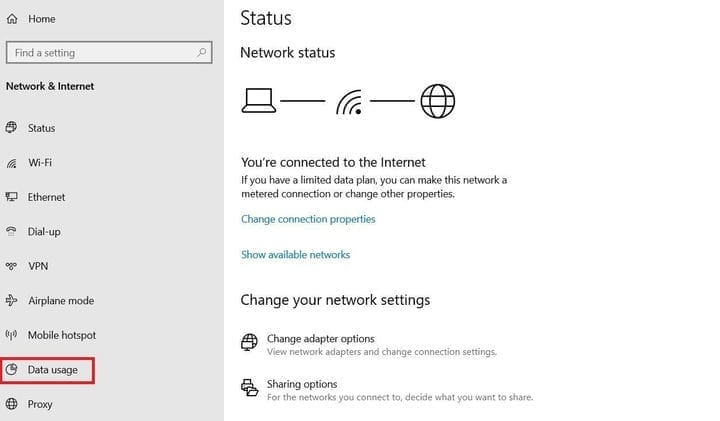

A continuación, seleccione Uso de datos

Debajo de sus conexiones web, haga clic en Ver uso por aplicación. Siéntete libre de cambiar entre redes si quieres usar Mostrar configuración para.

Ahora debería ver todas las aplicaciones que envían datos a través de Internet.

Los piratas informáticos a veces pueden ocultar los registradores de pulsaciones de teclas en las extensiones del navegador. Por lo tanto, vale la pena mirar entre ellos. Si ve una extensión que no recuerda haber instalado, es mejor desactivarla o desinstalarla. Aquí hay una lista de cómo puede probar sus extensiones en los navegadores más populares.

Chrome: simplemente escriba chrome://extensionsen la barra de direcciones y presione Intro.

Opera – Al igual que Chrome: escriba opera://extensions y presione Entrar.

Firefox: escriba about:addonsen la barra de direcciones.

Microsoft Edge: haz clic en "Extensiones" en el menú del navegador.

Internet Explorer: en el menú Herramientas, seleccione Administrar complementos.

Valiente – Ingrese brave://extensionsen el campo de dirección.

Vivaldi – ingrese vivaldi://extensionsen el campo URL.

Safari: haz clic en "Preferencias" en el menú de Safari y selecciona "Extensiones".

Yandex: haga clic en Configuración del navegador Yandex (icono de tres líneas) y seleccione Complementos.

¿Puede el teclado en pantalla proteger contra keyloggers?

Tal vez, pero no al 100%.

La cuestión es que el teclado en pantalla usa el mismo controlador que el teclado normal. Entonces, un keylogger puede usarlo para interceptar las pulsaciones de teclas traducidas enviadas a su sistema operativo.

Incluso si no es así, no olvide que los keyloggers son software malicioso. Y los piratas informáticos expertos pueden programar malware para hacer casi cualquier cosa. Por ejemplo, pueden configurar un registrador de teclas para tomar capturas de pantalla. Alternativamente, pueden hacer que capture una imagen del área alrededor del puntero del mouse (es decir, qué letra presiona en el teclado en pantalla).

¿Cómo protegerse entonces keyloggers?

A continuación hay una lista de cosas que puede probar:

Usa un antivirus

Los keyloggers son malware, al menos cuando los piratas informáticos los usan en su contra. Obviamente, la mejor línea de defensa es el software antivirus.

Solo asegúrese de ejecutar escaneos regulares (idealmente todos los días) y mantenga su software antivirus actualizado. Si omite la actualización, es posible que no pueda detectar nuevos tipos de malware (incluidos los registradores de pulsaciones de teclas).

Autenticación de dos factores

Habilite la autenticación de dos factores y la autenticación de múltiples factores en sus cuentas.

Estas son configuraciones de seguridad que agregan un paso adicional al proceso de inicio de sesión. Por lo general, funciona así: cuando inicie sesión, ingrese su nombre de usuario/dirección de correo electrónico y contraseña como de costumbre. Luego deberá ingresar un código generado aleatoriamente para completar el proceso de inicio de sesión. El código generalmente se genera en su teléfono usando una aplicación (como Google Authenticator).

Por lo tanto, incluso si los ciberdelincuentes logran robar sus credenciales mediante keyloggers, no podrán piratear sus cuentas. Para ello, necesitarán acceso directo a su dispositivo móvil.

Usar un administrador de contraseñas

Un administrador de contraseñas es una herramienta en línea que protege sus contraseñas en un solo lugar. En esencia, los encripta, actuando como una bóveda digital. Solo necesita una contraseña maestra para acceder y utilizarlos.

Los administradores de contraseñas deberían ofrecer cierta protección contra los keyloggers a través de funciones de autocompletar. Por lo general, guarda los sitios en los que inicia sesión en una bóveda de contraseñas y luego usa una extensión del navegador para completar automáticamente los campos de inicio de sesión cuando accede a ellos. No necesitas imprimir.

Espera, ¿los keyloggers no comprometerían tu contraseña maestra, dando a los piratas informáticos acceso directo a todas tus contraseñas? Esto puede suceder, por lo que siempre debe habilitar la autenticación de dos factores en su cuenta (como dijimos antes).

Los administradores de contraseñas suelen ofrecer una protección decente contra los keyloggers de hardware. Son buenos contra algunos keyloggers de software, pero no contra todos.

No lo olvide: algunos de ellos se pueden programar para tomar capturas de pantalla para que puedan capturar su contraseña maestra (junto con otros datos).

En general, un administrador de contraseñas está diseñado para proporcionar un cierto nivel de protección, no una protección completa. El hecho de que pueda proteger sus datos de algunos registradores de teclas no significa que pueda ignorar una posible infección de malware en su dispositivo.

Usar bloqueadores de scripts

Estas herramientas son la manera perfecta de protegerse de los piratas informáticos que utilizan secuencias de comandos maliciosas que actúan como registradores de pulsaciones de teclas o comerciantes que utilizan secuencias de comandos invasivas para rastrear lo que escribe en sus sitios o cómo interactúa con sus anuncios.

uMatrix es, con mucho, la mejor herramienta para el trabajo. Es gratuito, de código abierto y funciona en la mayoría de los navegadores.

También recomendamos usar uBlock Origin. Principalmente bloquea anuncios, pero también se puede configurar para bloquear scripts. Y si lo usa en Firefox, bloqueará los scripts de terceros disfrazados.

Usa una VPN

Una VPN no lo protegerá de los keyloggers (o cualquier malware). Pero puede bloquear las conexiones a sitios maliciosos, evitando que los piratas informáticos infecten su dispositivo con registradores de pulsaciones de teclas.

Además, una VPN puede evitar que los ciberdelincuentes lo ataquen con ataques MITM que lo redirigen a sitios de phishing. Una VPN encripta su tráfico para que un pirata informático no pueda usar rastreadores de tráfico para rastrear sus paquetes de datos y averiguar qué sitios visita. Sin esta información, no podrán redirigirte con éxito a sitios falsos infectados con keyloggers sin despertar tus sospechas.

Por ejemplo, si desea acceder a google.com y se le redirige a un sitio similar a PayPal que le pide que ingrese sus credenciales de inicio de sesión, probablemente estará en guardia. Incluso puede verificar dos veces la URL y ver que es paipaI.xy.com en lugar de paypal.com.

Así que asegúrese de usar siempre una VPN cuando se conecte, al menos cuando inicie sesión en cuentas o realice pagos en línea.

Mantenga su software actualizado

Los ciberdelincuentes a menudo usan aplicaciones y sistemas operativos antiguos para inyectar registradores de teclas en los dispositivos. Por regla general, si no actualiza las aplicaciones o el sistema operativo, no se comprobarán las posibles vulnerabilidades.

A pesar de lo tediosas que pueden ser las actualizaciones (especialmente las actualizaciones de Windows), sopórtelas. Es mejor pasar diez minutos esperando que se completen las actualizaciones que dejar que un pirata informático secuestre sus cuentas porque su cliente de torrent todavía usa una versión anterior.

usa el sentido común

Lo que queremos decir es que no descargue archivos de sitios web sospechosos, especialmente si se anuncian como gratuitos, aunque el software es bastante caro (por ejemplo, Adobe Photoshop).

No abra correos electrónicos de remitentes desconocidos. Los estafadores podrían enviarlos e insertar enlaces maliciosos o archivos adjuntos que infecten su dispositivo mediante registradores de pulsaciones de teclas.

Si visita un sitio y es redirigido a otro sitio, déjelo inmediatamente. No pierda su tiempo en esto y definitivamente no haga clic en ningún enlace o anuncio.

Si alguna vez ve una ventana emergente aleatoria que dice que ha ganado un nuevo iPhone (o cualquier otro dispositivo o cantidad de dinero), ignórelo y abandone el sitio lo antes posible. O este es un sitio web malicioso falso, o un sitio legítimo ha sido pirateado por piratas informáticos.

Siempre vuelva a revisar las computadoras públicas. Vea si hay algún hardware adicional entre el cable del teclado y el puerto USB de la computadora. Además, evite cualquier actividad confidencial en computadoras públicas (como banca en línea, realizar pagos o consultar el correo electrónico).

Básicamente, no se deje engañar por ningún truco de phishing.

Cómo deshacerse de los registradores de pulsaciones de teclas

Desafortunadamente, la simple ejecución de un análisis de virus para deshacerse de los keyloggers no suele ser suficiente. En su lugar, necesitará un software especializado (llamado anti-keyloggers).

Estas herramientas realizan una auditoría en profundidad de los procesos de tu dispositivo, comprobando casi todo:

- Procesos del sistema operativo y BIOS

- Aplicaciones y servicios en segundo plano

- Configuración del navegador

- Configuración de la red

- Complementos

También cotejan todos los datos que encuentran con una extensa base de datos de cepas de registradores de teclas. Aparte de estos, también debería usar anti-rootkits, ya que muchos keyloggers son en realidad rootkits.

Le mostraremos algunas de las mejores herramientas para deshacerse de los keyloggers.

Si tiene problemas para deshacerse de un keylogger con anti-keyloggers y anti-rootkits, o si sospecha que su dispositivo ha sido liberado, lo más probable es que necesite reinstalar completamente su sistema operativo.

Malwarebytes Anti-Rootkit

Malwarebytes es una herramienta antimalware extremadamente eficaz. Por lo tanto, es obvio que su servicio anti-rootkit también es bueno. Si bien su herramienta anti-rootkit está en versión beta, funciona muy bien. Realiza un análisis exhaustivo de keyloggers y otros tipos de rootkits en el núcleo de su sistema operativo.

Y lo más importante, es completamente gratis.

EspíaRefugio

SpyShelter es una herramienta muy eficaz que se ejecuta en segundo plano y bloquea automáticamente los keyloggers si intentan infectar su dispositivo.

Su base de datos de registradores de teclas es bastante extensa. Tanto es así que su módulo Anti KeyLogging puede protegerlo fácilmente de cualquiera de los keyloggers (incluso los no identificados).

Aunque SpyShelter no es gratuito, tiene una prueba gratuita de 14 días. Esto debería ser suficiente para comprender si esta herramienta es adecuada para usted. Si es así, puede comprar la versión premium por alrededor de $ 32 a $ 33 por dispositivo.

Y estas son las buenas noticias: es un pago único, no una suscripción mensual o anual recurrente.

Zemana

Zemana ofrece soluciones anti-malware, pero también tienen un servicio dedicado de protección de keylogger.

Ella es lo suficientemente buena. La herramienta Zemana también ofrece protección contra ransomware y eliminación de adware, lo cual es una ventaja bastante buena. Su servicio se ejecuta en segundo plano y analiza constantemente todo lo que descarga en busca de comportamiento malicioso.

El servicio tiene una demostración gratuita y su versión premium ahora cuesta $ 41.99 por año para un solo dispositivo. Además, solo está disponible para Windows.

prensa fantasma

Ghostpress es una herramienta con una agradable interfaz de usuario que ofrece protección contra keyloggers ocultando y manipulando las pulsaciones de teclas. Por ejemplo, puede ralentizar intencionalmente su velocidad de entrada para enmascarar su comportamiento de escritura.

A diferencia de Zemana y SpyShelter, Ghostpress no es completamente gratuito.