Turvateadlased, kes analüüsisid Comcast XR11 Xfinity Voice Remote’i ja leidsid viisi, kuidas muuta see kuulamisseadmeks ilma füüsilise juurdepääsu või kasutaja sekkumiseta.

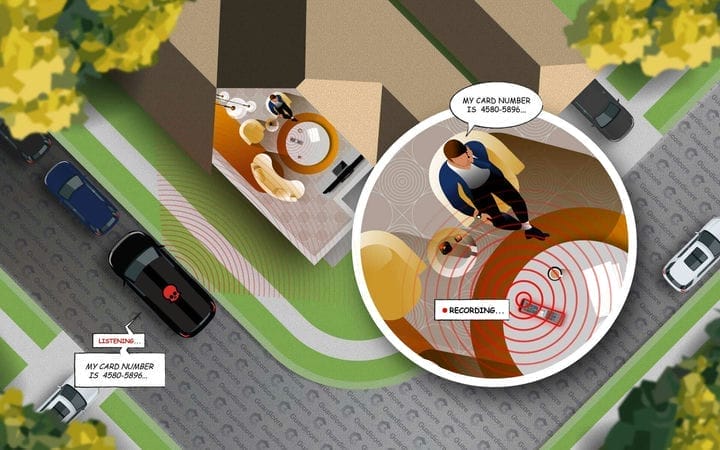

Rünnak, mille nimeks sai WarezThe Remote, võimaldas kaugjuhtimispulti pealt kuulata ja vestlusi jälgida vähemalt 65 jala (umbes 20 meetri) kauguselt, muutes võimalikuks stsenaariumi "väljas pargitud kaubik".

Erinevalt tavapärastest infrapuna kaugjuhtimispulditest kasutab Comcast XR11 kaablikastidega suhtlemiseks raadiosagedusi ja sellel on häälkäskluste jaoks sisseehitatud mikrofon . USA elanike kodudes on rohkem kui 18 miljonit sellist seadet .

Guardicore’i teadlased uurisid põhjalikult kaugjuhtimispuldi püsivara ja digiboksi tarkvara, et mõista, kuidas kahe seadme vaheline side toimib.

Nad leidsid side krüptimise eest vastutava protokolli RF4CE (Radio Frequency for Consumer Electronics) rakendamisel nõrga koha .

"Kuid nagu selgus, on XR11 teostuses RF4CE turvalisus seatud paketipõhiselt. Igal RF4CE paketil on "lipu" bait ja kui üks selle bititest on seatud väärtusele 1, on turvarežiim lubatud See pakett ja selle sisu krüpteeritakse. Samamoodi, kui bitti pole määratud, saadetakse pakett selge tekstina." – Guardicore

Nad leidsid, et XR11 püsivara aktsepteerib kaugjuhtimispuldi krüptitud päringutele selgeteksti vastuseid. See võimaldas päringu sisu ära arvanud ründajal luua pahatahtliku vastuse, näiliselt eesliite nimel.

Lisaks ei kontrollitud püsivara värskendamise funktsiooni allkirja, mis võimaldas ründajal installida pahatahtlikke pilte.

Püsivara kontrollimine toimub iga 24 tunni järel ja päringupakett krüpteeritakse. Guardicore’i teadlased märkasid aga krüptimata baiti, mis näitas, et päring oli seotud püsivaraga, võimaldades sisu ära arvata.

Teades neid üksikasju, said teadlased vastata selgetekstipaketiga, teatades kaugjuhtimispuldile, et püsivara värskendus on saadaval, ja välgutada XR11 -le oma pahavara sisaldava püsivara versiooni.

Esialgse testi ajal muutsid nad püsivara nii, et üks kaugjuhtimispuldi LED-tuli vilgus erinevat värvi:

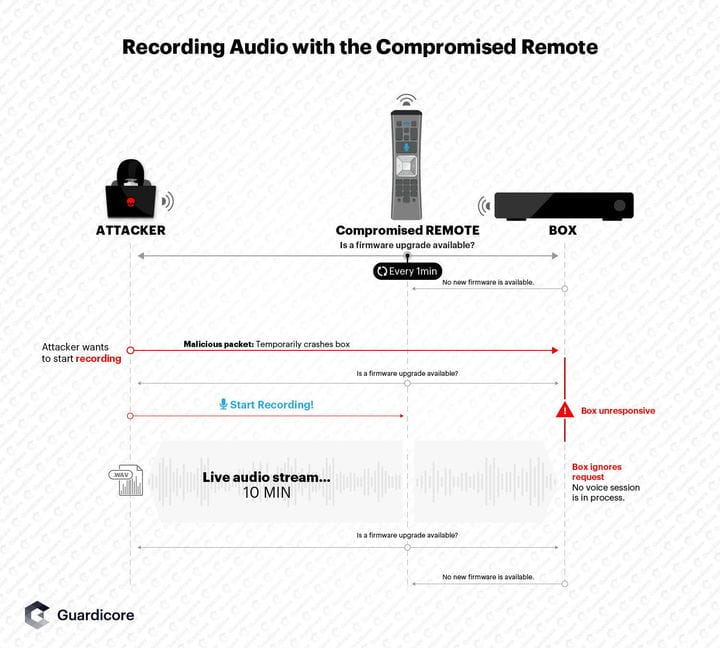

Kuna kaugjuhtimispuldil on pardal hääljuhtimise funktsioon, mõtlesid teadlased, kuidas saaks mikrofoni aktiveerida. Selleks pöördprojekteerisid nad kaugjuhtimispuldi püsivara, et leida häälsalvestusnupu kood.

Nad muutsid tarkvara nii, et salvestuspäring toimuks iga minuti järel, mitte ainult siis, kui nuppu vajutatakse. Niipea, kui nad sellele päringule vastavad, algab salvestamine, mis kestab kuni 10 minutit.

Selliseks rünnakuks valmistumine ei ole kindlasti lihtne ja nõuab tõsiseid tehnilisi oskusi püsivara pöördprojekteerimiseks, vastuvõetavate paikade loomiseks ja kannatlikkust XR11 kaugjuhtimispuldi vilkumiseks.

Guardicore ütleb oma aruandes, et RF-transiiveri abil vajalike muudatuste tegemiseks kulus neil umbes 35 minutit .

Rünnaku õnnestumine sõltub muidugi ka transiiverist. Kallim variant annab ühtlasemad tulemused. Nad kasutasid ApiMote’i, mis maksab umbes 150 dollarit ja suudab kuulda, kuidas inimene räägib kaugjuhtimispuldist kuni 15 jala kaugusel. Salvestatud vestluse näidis on saadaval Guardicore’i ajaveebi postituses.

Comcast parandas Guardicore’i teatatud probleemid, kinnitades 24. septembril, et tema XR11 seadmed ei ole enam WarezTheRemote’i rünnaku suhtes haavatavad.

Kaanepilt: Jonas Leupe Unsplashi kaudu.

Põhineb Bleeping Computer materjalil .