Lekkisid Cobalt Strike’i lähtekoodid: mis see on ja miks see on võimas relv valedes kätes

Miks on üks võimsamaid läbitungimistestimise raamistikke ohtlik?

Alates 2012. aastast on Cobalt Strike’i kasutatud võrguturbe testimise tööriistana keerukate ründajataktikate vastu. Kahjuks, nagu enamik teisi turvatööriistu ja -teadmisi, on ka Cobalt Strike ründajate poolt laialdaselt kasutusel.

Selle tööriista eesmärk on jäljendada kõige arenenumaid häkkereid ja nende meetodeid süsteemi turvalisuse testimiseks. Seetõttu armastavad seda ründajad laialdaselt: valitsusasutuste APT-gruppidest kuni lunavaraoperaatoriteni.

Lühidalt öeldes on see võimas võrgurünnakuplatvorm, mis ühendab endas sotsiaalse manipuleerimise , rikkumistööriistad, võrgumustri hägustamise ja keeruka pahavara juurutusmehhanismi ja palju muud.

Veel üks leke

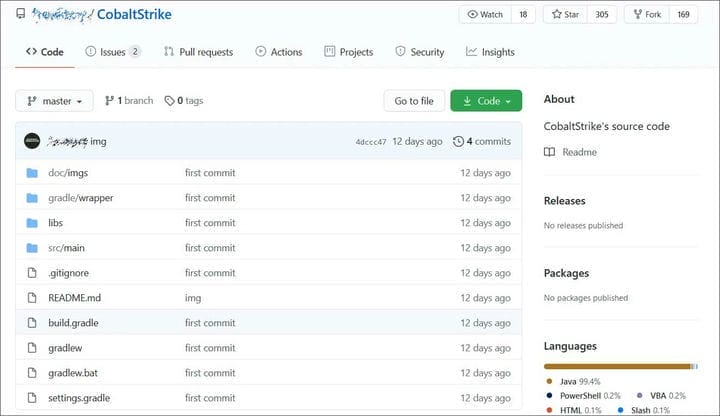

Kaksteist päeva tagasi loodi GitHubis hoidla, mis BleepingComputeri andmetel näib olevat Cobalt Strike 4.0 lähtekood.

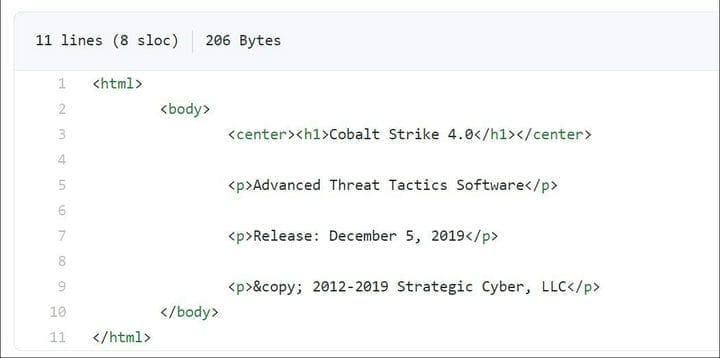

Faili põhjal avaldati src/main/resources/about.htmlsee Cobalt Strike 4.0 versioon 5. detsembril 2019.

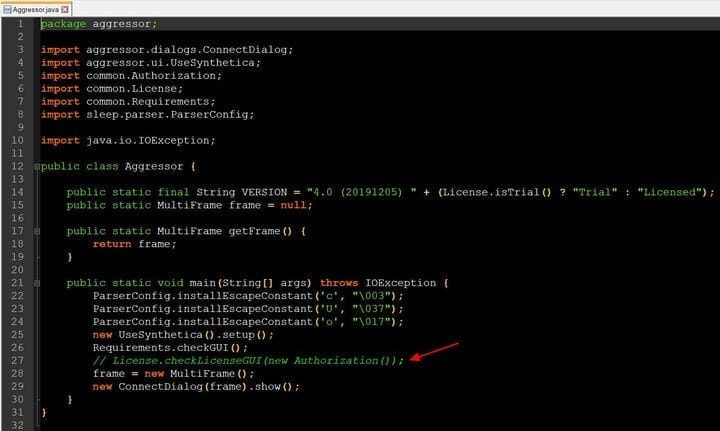

Nagu näete alloleval lähtekoodi ekraanipildil, on litsentsikontroll välja kommenteeritud, võimaldades sisuliselt igaühel selle täisversiooni kompileerida.

Lähtekoodi üle vaadanud Advanced Inteli turbespetsialist Vitaly Kremez ütles, et tema arvates dekompileeriti Java kood käsitsi. Seejärel parandas inimene kõik sõltuvused ja eemaldas litsentsikontrolli, et seda saaks koostada.

Hoidlast on pärast avaldamist 172 korda hargnenud, mistõttu on lähtekoodi levitamist raske piirata.

Mis on Cobalt Strike?

Cobalt Strike on kaubanduslik läbitungimise testimise tööriist, mis annab turvaprofessionaalidele juurdepääsu mitmesugustele rünnakutele.

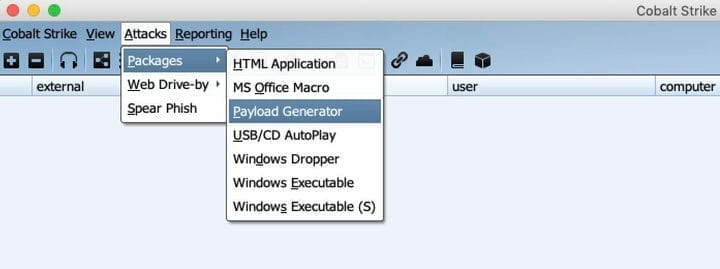

See võimaldab peamiselt toimetada ja juhtida kasulikku lasti rünnatud arvutisse, kuid peale selle saab Cobalt Strike’i kasutada andmepüügiks, süsteemidele volitamata juurdepääsu saamiseks ning simuleerida ka erinevat pahavara ja muid keerukaid rünnakutaktikaid.

See on täiesti legaalne tööriist, mida kasutavad eetilised häkkerid ja maksab 3500 dollarit kasutaja kohta. Kuid ründajad kasutavad seda laialdaselt ka reaalsete rünnakute läbiviimiseks organisatsioonide vastu. Mõned ründajad saavad Cobalt Strike’i prooviversiooni ja murravad selle tarkvara kaitsemehhanisme, samas kui teised leiavad häkkerite foorumitelt ja varjulistelt turgudelt lekkinud murtud versioone.

Cobalt Strike on häkkeri Šveitsi armee nuga

Cobalt Strike on lemmik, kuna see on stabiilne ja väga paindlik. Seda saab ümber seada igasuguste kasulike koormuste, nagu lunavara või klahvilogijate, juurutamiseks ohustatud võrku. See on hästi organiseeritud ja loob raamistiku ohustatud varade haldamiseks. Põhimõtteliselt aitab see tööriist B-taseme häkkeritel käituda nagu A-taseme häkkerid .

Cobalt Strike pakub järgmisi funktsioone:

- Reconnaissance – avastab, millist tarkvara sihtmärk kasutab, koos versiooniteabega, et tuvastada teadaolevad haavatavused.

- Ründepaketid – pakub erinevaid sotsiaalse manipuleerimise ründemehhanisme, loob troojalasi, mis on süütud failid, nagu Java apletid, Microsoft Office’i dokumendid või Windowsi programmid, ning loob veebisaitide kloone.

- Koostöö – raamistik võimaldab häkkerirühmal jagada teavet ja suhelda reaalajas, samuti ühiselt kontrollida ohustatud süsteeme.

- Järelkasutamine – Cobalt Strike kasutab kasuliku koormuse genereerimise mehhanismi nimega Beacon. See võimaldab teil juurutada PowerShelli skripte, logida klahvivajutused, teha ekraanipilte, laadida üles faile ja täita muid kasulikke koormusi. Majakas võib muuta oma võrgusignatuuri, et jäljendada erinevat tüüpi pahavara käitumist või esineda healoomulise liiklusena.

- Varjatud side – võimaldab ründajatel võrgunäitajaid lennult muuta. Tööriist loob varjatud kanaleid kasutades DNS-i, HTTP- ja HTTPS-protokolle, et takistada võrguside tuvastamist standardsete IDS/IPS-süsteemide poolt.

- Flip Browser – saab kasutada kahefaktorilisest autentimisest mööda hiilimiseks.

Pangaautomaatide häkkimine Cobalt Strike’iga

Selle tööriista võimaluste illustreerimiseks toome näite Group-IB uurimise rünnakust.

2016 aasta juulis jäi Taiwani ühe suurima panga töö halvatuks. Panka tabas tohutu rünnak: maskides mehed tühjendasid korraga umbes 30 sularahaautomaati 2 miljoni dollari väärtuses. Politsei oli hämmingus: sularahaautomaatide korpustel polnud jälgi häkkimisest ega õhuliinidest – skimmeritest. Ründajad ei kasutanud isegi pangakaarte.

Õnneks jäädvustasid kõik toimunu valvekaamerad: maskides inimesed lähenesid sularahaautomaatidele ja tegid telefonikõnesid, misjärel väljastas sularahaautomaat pikema jututa raha, mille kurjategijad panid seljakottidesse ja jooksid minema. Pärast seda pidid riigi kaheksa suurimat panka peatama sularaha väljastamise 900 sularahaautomaadis.

Seda, millega pank kokku puutub, nimetatakse loogikarünnakuks. Selle olemus seisneb selles, et häkkerid tungivad pangavõrku, saates andmepüügi e-kirju koos ärakasutamisega, ja pärast sellesse tungimist loovad pangaautomaatide üle täieliku kontrolli. Pärast seda reprodutseerivad nad raha väljastamise käsku. Varguste kaasosalised – võtke raha ja kandke see rünnaku korraldajatele.

Häkkeri tööriist oli täpselt Cobalt Strike.

Miks on Cobalt Strike häkkerite käes võimas relv?

Kuigi lekkinud lähtekood ei olnud originaalne, piisab sellest turbespetsialistide tõsiseks muretsemiseks, kuna see eemaldab takistused nii võimsa tööriista hankimiselt ja muudab kuritegelike rühmituste jaoks palju lihtsamaks koodi hankimise ja muutmise käigu pealt.

Leke avab ka ukse kurjategijate jaoks tööriistakomplekti edasiseks täiustamiseks, nagu juhtub paljude pahavaratööriistade puhul pärast leket, nagu Zeus 2.0.8.9 või TinyNuke, kuna neid kasutatakse nüüd pidevalt uuesti ja uuendatakse.

BleepingComputer püüdis lähtekoodi autentsuse kontrollimiseks ühendust võtta Cobalt Strike’i ja nende emaettevõtte Help Systemsiga, kuid ei saanud vastust.

See pole esimene kord, kui ründajatel on õnnestunud häkkida Cobalt Strike’i täisfunktsionaalseid versioone ja teha need turgudel ja tumedates veebifoorumites laialdaselt kättesaadavaks. Näiteks selle aasta 22. märtsil häkkiti tööriista uusim versioon ja see postitati häkkerite foorumitesse.