Fuite des codes sources de Cobalt Strike: qu’est-ce que c’est et pourquoi c’est une arme puissante entre de mauvaises mains

Pourquoi l’un des cadres de test d’intrusion les plus puissants est dangereux.

Depuis 2012, Cobalt Strike est utilisé comme outil de test de sécurité réseau contre les tactiques sophistiquées des attaquants. Malheureusement, comme la plupart des autres outils et connaissances de sécurité, Cobalt Strike est également largement utilisé par les attaquants.

Le but de cet outil est d’imiter les hackers les plus avancés et leurs méthodes pour tester la sécurité d’un système. C’est pourquoi il est très apprécié des attaquants: des groupes gouvernementaux APT aux opérateurs de ransomwares.

En bref, il s’agit d’une puissante plate-forme d’attaque réseau qui combine l’ingénierie sociale, des outils de falsification, l’obscurcissement des modèles de réseau et un mécanisme sophistiqué de déploiement de logiciels malveillants, et plus encore.

Une autre fuite

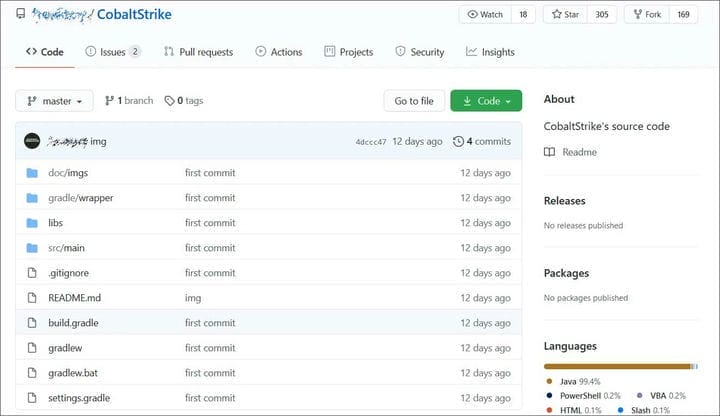

Il y a douze jours, un référentiel a été créé sur GitHub qui semble être le code source de Cobalt Strike 4.0, selon BleepingComputer.

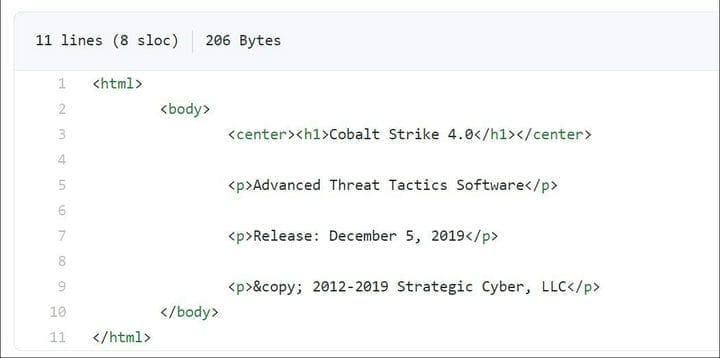

Basée sur le fichier src/main/resources/about.html, cette version de Cobalt Strike 4.0 est sortie le 5 décembre 2019.

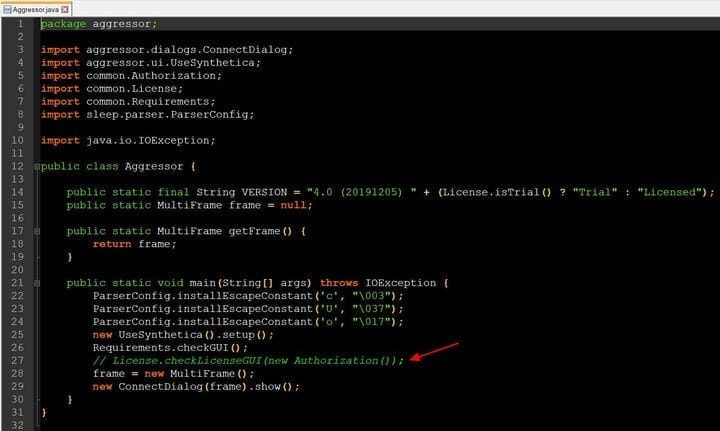

Comme vous pouvez le voir dans la capture d’écran du code source ci-dessous, la vérification de la licence a été commentée, permettant essentiellement à quiconque d’en compiler une version complète.

Le spécialiste de la sécurité Vitaly Kremez d’ Advanced Intel, qui a examiné le code source, a déclaré qu’il pensait que le code Java avait été décompilé manuellement. La personne a ensuite corrigé toutes les dépendances et supprimé la vérification de la licence afin qu’elle puisse être compilée.

Le référentiel a été bifurqué 172 fois depuis sa publication, ce qui rend difficile de freiner la distribution du code source.

Qu’est-ce que Cobalt Strike ?

Cobalt Strike est un outil de test d’intrusion commercial qui permet aux professionnels de la sécurité d’accéder à une grande variété d’attaques.

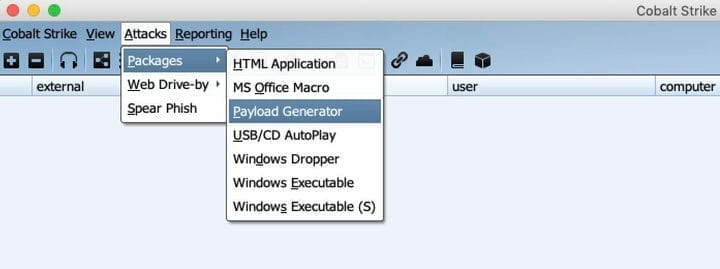

Il permet principalement la livraison et le contrôle d’une charge utile à un ordinateur attaqué, mais au-delà de cela, Cobalt Strike peut être utilisé pour le spear phishing, obtenir un accès non autorisé aux systèmes, et peut également simuler divers logiciels malveillants et autres tactiques d’attaque sophistiquées.

C’est un outil tout à fait légal utilisé par les pirates éthiques et coûte 3 500 $ par utilisateur. Cependant, il est également largement utilisé par les attaquants pour mener de véritables attaques contre les organisations. Certains attaquants obtiennent une version d’essai de Cobalt Strike et cassent ses défenses logicielles, tandis que d’autres trouvent des versions piratées divulguées sur des forums de pirates et des marchés louches.

Cobalt Strike est le couteau suisse du hacker

Cobalt Strike est un favori car il est stable et très flexible. Il peut être réutilisé pour déployer toutes sortes de charges utiles, telles que des rançongiciels ou des enregistreurs de frappe, sur un réseau compromis. Il est bien organisé et fournit un cadre pour la gestion des actifs compromis. Essentiellement, cet outil aide les pirates de niveau B à agir comme des pirates de niveau A.

Cobalt Strike fournit les fonctionnalités suivantes :

- Reconnaissance – découvre quel logiciel la cible utilise, avec des informations de version pour identifier les vulnérabilités connues.

- Paquets d’attaque – fournit divers mécanismes d’attaque d’ingénierie sociale, crée des chevaux de Troie, qui sont des fichiers innocents tels que des applets Java, des documents Microsoft Office ou des programmes Windows, et crée des clones de sites Web.

- Collaboration – Le cadre permet à un groupe de pirates de partager des informations et de communiquer en temps réel, ainsi que de contrôler conjointement les systèmes compromis.

- Post-exploitation – Cobalt Strike utilise un mécanisme de génération de charge utile appelé Beacon. Il vous permet de déployer des scripts PowerShell, d’enregistrer les frappes au clavier, de prendre des captures d’écran, de télécharger des fichiers et d’exécuter d’autres charges utiles. Une balise peut modifier sa signature réseau pour imiter le comportement de divers types de logiciels malveillants ou usurper l’identité d’un trafic bénin.

- Communication cachée – permet aux attaquants de modifier les indicateurs de réseau à la volée. L’outil crée des canaux cachés à l’aide des protocoles DNS, HTTP, HTTPS pour empêcher la détection des communications réseau par les systèmes IDS/IPS standard.

- Flip Browser – peut être utilisé pour contourner l’authentification à deux facteurs.

Pirater des guichets automatiques avec Cobalt Strike

Pour illustrer les capacités de cet outil, nous donnerons un exemple d’attaque issue de l’ enquête Group-IB .

En juillet 2016, le travail de l’une des plus grandes banques de Taiwan a été paralysé. La banque a fait face à une attaque massive: des hommes masqués ont simultanément vidé environ 30 guichets automatiques pour un montant de 2 millions de dollars. La police était désemparée: il n’y avait aucune trace de piratage ou d’appareils aériens – des écumeurs sur les caisses des guichets automatiques. Les assaillants n’ont même pas utilisé de cartes bancaires.

Heureusement, tout ce qui s’est passé a été enregistré par des caméras de surveillance: des personnes masquées se sont approchées des guichets automatiques et ont passé des appels téléphoniques, après quoi le guichet automatique a distribué de l’argent sans plus tarder, que les criminels ont mis dans des sacs à dos et se sont enfuis. Après cela, les huit plus grandes banques du pays ont dû suspendre l’émission d’espèces dans 900 distributeurs automatiques de billets.

Ce que la banque a rencontré s’appelle une attaque logique. Son essence est que les pirates infiltrent le réseau bancaire en envoyant des e-mails de phishing avec un exploit et, après y avoir pénétré, établissent un contrôle total sur les guichets automatiques. Après cela, ils reproduisent la commande d’émettre de l’argent. Complices de cambrioleurs – prenez l’argent et transférez-le aux organisateurs de l’attaque.

L’outil du hacker était précisément Cobalt Strike.

Pourquoi Cobalt Strike est-il une arme puissante entre les mains des hackers ?

Même si le code source divulgué n’était pas original, il suffit d’ inquiéter sérieusement les professionnels de la sécurité, car il supprime les obstacles à l’obtention d’un outil aussi puissant et permet aux gangs criminels d’acquérir et de modifier beaucoup plus facilement le code nécessaire à la volée.

La fuite ouvre également la porte à de nouvelles améliorations de la boîte à outils par les criminels, comme cela se produit avec de nombreux outils malveillants après une fuite, tels que Zeus 2.0.8.9 ou TinyNuke, car ils sont désormais constamment réutilisés et mis à jour.

BleepingComputer a tenté de contacter Cobalt Strike et leur société mère Help Systems pour vérifier l’authenticité du code source, mais n’a reçu aucune réponse.

Ce n’est pas la première fois que des attaquants parviennent à pirater des versions entièrement fonctionnelles de Cobalt Strike et à les rendre largement disponibles sur les places de marché et les forums du dark web. Par exemple, le 22 mars de cette année, la dernière version de l’outil a été piratée et publiée sur des forums de pirates.