Fuite Intel : 20 Go de code source et documents internes

Les documents classifiés et confidentiels du fabricant américain de puces Intel qui résulteraient d’un piratage ont été téléchargés aujourd’hui sur un service public de partage de fichiers.

20 Go d’informations classifiées proviennent d’une source inconnue. Ce n’était que la première partie d’une série de fuites d’Intel.

Selon

, développeur et rétro-ingénieur qui a reçu des documents d’un pirate anonyme, la plupart des informations devraient être protégées par la propriété intellectuelle. Le développeur a été informé que les informations avaient été volées à Intel cette année.

"Ils m’ont été donnés par une source anonyme qui les a volés plus tôt cette année, plus de détails à ce sujet seront bientôt publiés", explique Kottmann.

"La plupart des informations n’ont JAMAIS été publiées auparavant et sont classées comme confidentielles en vertu de la NDA ou Intel Restricted Secret", a ajouté le développeur.

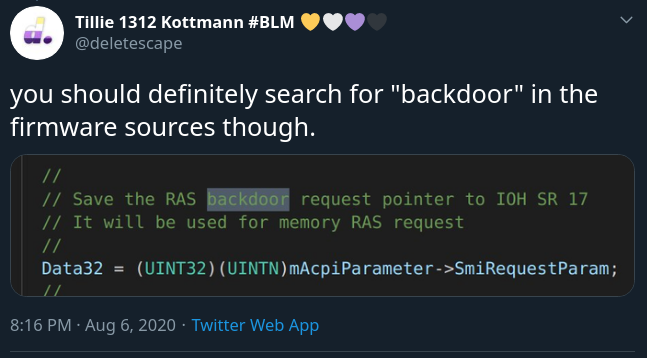

Dans le code source du firmware, vous pouvez trouver des commentaires liés aux portes dérobées, mais cela peut signifier n’importe quoi et ne signifie pas nécessairement qu’elles peuvent accéder à votre ordinateur :

Un représentant d’Intel a souligné la page de la politique de sécurité des produits de l’entreprise, qui stipule que "les politiques et pratiques de développement de produits d’Intel interdisent toute mesure délibérée pour permettre l’accès à des appareils non documentés (par exemple, des ‘portes dérobées’), la divulgation d’appareils vulnérables". informations ou le contournement des fonctions de sécurité ou des limitations de ses produits. »

Certains fichiers de l’archive contiennent des spécifications techniques et font référence à la conception interne du chipset, notamment la plate-forme Kaby Lake et le moteur de gestion Intel (ME).

La première partie de la fuite contient des documents liés aux éléments suivants :

- Manuels Intel ME Bringup + outils (flash) + exemples pour diverses plates-formes

- Code de référence Kabylake BIOS et exemple de code (plate-forme Purley) + code d’initialisation (certains d’entre eux sous forme de référentiels git exportés avec un historique complet)

- Intel CEFDK (Kit de développement de micrologiciels pour l’électronique grand public (Bootloader)) SOURCES

- Packages source Silicon / FSP pour diverses plates-formes

- Divers outils de développement et de débogage Intel

- Simulation Simics pour Rocket Lake S et éventuellement d’autres plates-formes

- Diverses cartes routières et autres documents

- Fichiers binaires de pilote de caméra développés par Intel pour SpaceX

- Schémas, documents, outils + firmware pour la plateforme inédite Tiger Lake

- Vidéos du didacticiel Kabylake FDK

- Fichiers de décodeur Intel Trace Hub + pour différentes versions d’Intel ME

- Référence Elkhart Lake Silicon et exemple de code de plate-forme

- Quelques trucs Verilog pour diverses plates-formes Xeon, je ne sais pas quoi exactement

- Débogage des builds BIOS/TXE pour diverses plates-formes

- Bootguard SDK (zip crypté)

- Simulateur de processus Intel Snowridge / Snowfish ADK

- Régimes divers

- Modèles de matériel marketing Intel (InDesign)

La publication est déjà qualifiée de "juteuse", mais Kottmann pense que les futures fuites de leur source contiendront probablement encore plus de documents classifiés "juteux".

Comment cela s’est prétendument passé

Kottman maintient un référentiel de code source obtenu par eux et diverses sources à la recherche d’outils DevOps mal configurés qui permettent d’accéder aux ressources. Le référentiel contient des données, y compris du code natif, de dizaines d’entreprises (GE Appliances, Microsoft, Qualcomm, Motorola, AMD, Lenovo).

Le développeur se donne beaucoup de mal pour supprimer les informations sensibles du code qu’il publie et se conformer aux demandes de retrait. De plus, ils sont prêts à fournir des informations détaillées sur les erreurs de configuration et sur la manière d’éviter de futures pannes.

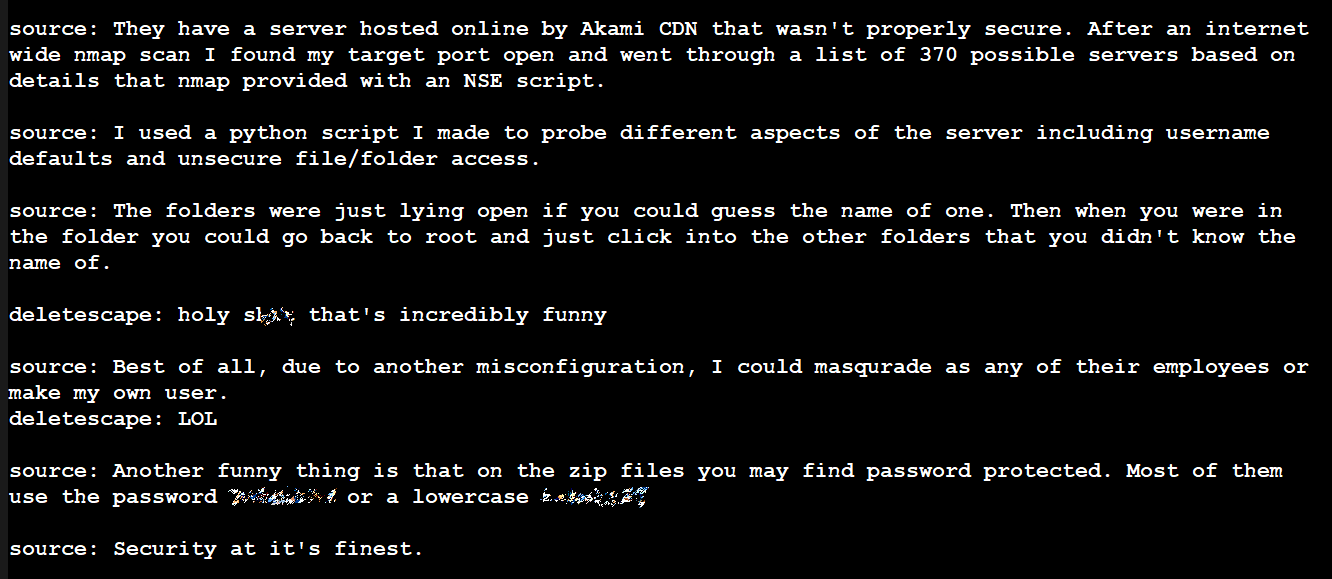

Le piratage d’Intel ne semble pas différent. Le pirate a dit à Kottmann qu’ils avaient trouvé un serveur Intel sur le CDN qui n’était pas correctement sécurisé. Cette machine particulière semble avoir été choisie sur la base de pièces recueillies à partir d’explorations Web.

À l’aide de son propre script Python, le pirate prétend qu’il a pu vérifier l’accès du nom d’utilisateur et l’accès non sécurisé aux fichiers et dossiers. Selon le pirate informatique, l’accès aux dossiers était possible si vous connaissiez les noms corrects. Cependant, ils n’avaient qu’à deviner un nom. Une fois à l’intérieur, ils pouvaient retourner au répertoire racine et accéder à n’importe lequel d’entre eux.

Cependant, le détail le plus important était l’affirmation selon laquelle ils pouvaient se faire passer pour n’importe quel employé d’Intel ayant accès aux ressources ou créer leur propre utilisateur. Certains fichiers sont des archives protégées par des mots de passe incroyablement faibles.

Dans une déclaration à BleepingComputer, Intel a déclaré que les données semblaient provenir du centre de ressources et de conception d’Intel. Le porte-parole de la société n’a pas précisé la méthode de piratage, mais a déclaré que la fuite pourrait provenir d’une personne ayant accès au portail :

« Nous enquêtons sur cette situation. Les informations semblent provenir du centre de ressources et de conception d’Intel, qui héberge des informations à l’usage de nos clients, partenaires et autres parties externes qui se sont inscrites pour y accéder. Nous pensons que la personne ayant accès a téléchargé et partagé ces données », a déclaré un porte-parole d’Intel.

Les employés de ce département ont des privilèges plus élevés que d’habitude, leur donnant accès non seulement aux ressources des clients et des OEM, mais également à la propriété intellectuelle d’Intel, comme la documentation et les outils, les services de test et les aperçus de produits, tous disponibles sous le couvert de la non-divulgation de l’entreprise. convention (CNDA).