Les pirates ont piraté la télécommande du décodeur, la transformant en appareil d’écoute

Des chercheurs en sécurité qui ont analysé la télécommande vocale Comcast XR11 Xfinity et trouvé un moyen de la transformer en un appareil d’écoute sans accès physique ni interaction de l’utilisateur.

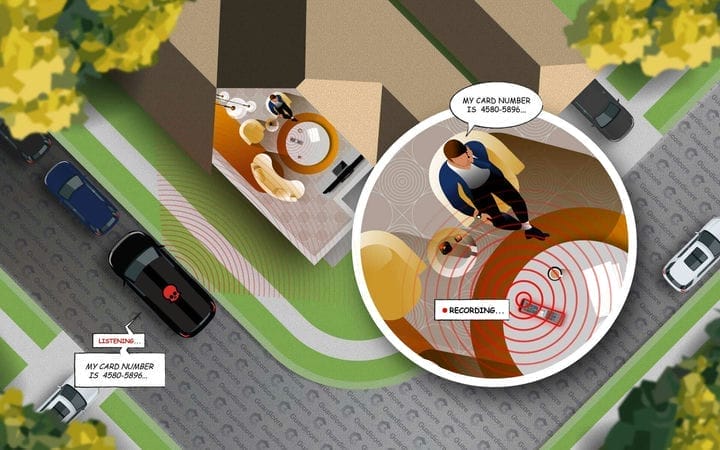

L’attaque, baptisée WarezThe Remote, a permis d’intercepter la télécommande et de surveiller les conversations à au moins 65 pieds (environ 20 mètres), rendant possible le scénario "camionnette garée à l’extérieur".

Contrairement aux télécommandes infrarouges conventionnelles, le Comcast XR11 utilise des fréquences radio pour communiquer avec les décodeurs et dispose d’un microphone intégré pour les commandes vocales. Il existe plus de 18 millions d’appareils de ce type dans les foyers des résidents américains .

Les chercheurs de Guardicore ont examiné de près le micrologiciel de la télécommande et le logiciel du décodeur pour comprendre comment fonctionne la communication entre les deux appareils.

Ils ont trouvé un point faible dans l’implémentation du protocole RF4CE (Radio Frequency for Consumer Electronics), responsable du chiffrement des communications.

"Cependant, il s’est avéré que dans l’implémentation XR11, la sécurité RF4CE est définie par paquet. Chaque paquet RF4CE a un octet "drapeaux", et lorsque l’un de ses bits est défini sur 1, le mode sécurisé est activé pour ce paquet et son contenu seront chiffrés. De même, si le bit n’est pas défini, le paquet sera envoyé en texte clair. – Guardicore

Ils ont découvert que le micrologiciel XR11 accepte les réponses en texte clair aux demandes chiffrées de la télécommande. Cela a permis à un attaquant qui devinait le contenu de la requête de créer une réponse malveillante, apparemment au nom du préfixe.

De plus, il n’y avait pas de vérification de signature pour la fonctionnalité de mise à jour du micrologiciel, permettant à un attaquant d’installer des images malveillantes.

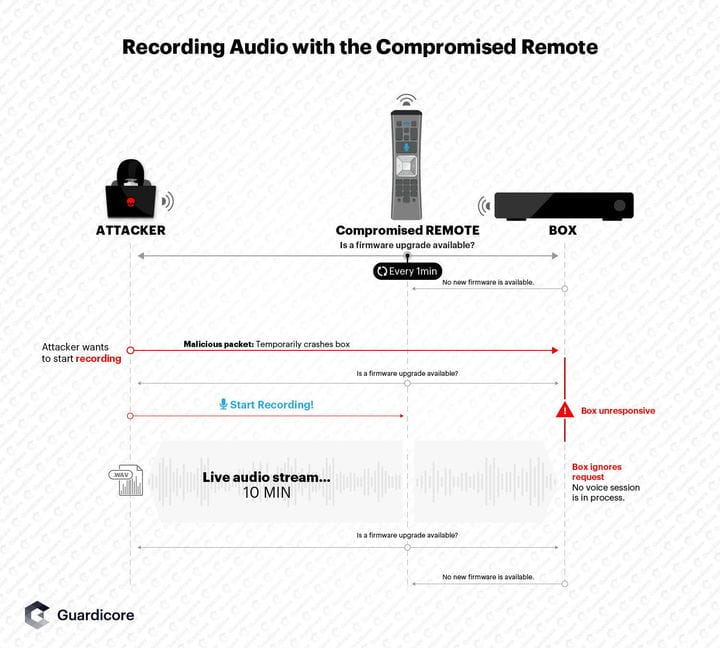

La vérification du micrologiciel a lieu toutes les 24 heures et le paquet de requête est crypté. Cependant, les chercheurs de Guardicore ont remarqué un octet non chiffré indiquant que la demande était liée au micrologiciel, leur permettant de deviner le contenu.

Connaissant ces détails, les chercheurs pourraient répondre avec un paquet en clair, indiquant à la télécommande qu’une mise à jour du firmware était disponible, et flasher le XR11 avec leur version du firmware contenant le malware.

Lors du test initial, ils ont modifié le micrologiciel afin que l’une des LED de la télécommande clignote d’une couleur différente :

Comme la télécommande a une fonction de commande vocale à bord, les chercheurs se sont demandé comment le microphone pouvait être activé. Pour ce faire, ils ont procédé à une rétro-ingénierie du micrologiciel de la télécommande pour trouver le code du bouton d’enregistrement vocal.

Ils ont changé le logiciel pour que la demande d’enregistrement se produise toutes les minutes, et pas seulement lorsqu’un bouton est enfoncé. Dès qu’ils répondront à cette demande, l’enregistrement commencera et durera jusqu’à 10 minutes.

Se préparer à une telle attaque n’est certainement pas facile et nécessite de sérieuses compétences techniques pour désosser le firmware, créer des correctifs qui seront acceptés et avoir la patience de flasher la télécommande XR11.

Dans leur rapport, Guardicore indique qu’il leur a fallu environ 35 minutes pour effectuer les modifications nécessaires à l’aide de l’émetteur-récepteur RF.

Bien sûr, le succès de l’attaque dépend aussi de l’émetteur-récepteur. L’option la plus chère fournira des résultats plus cohérents. Ils ont utilisé un ApiMote, qui coûte environ 150 $ et peut entendre une personne parler jusqu’à 15 pieds de la télécommande. Un échantillon de la conversation enregistrée est disponible dans le billet de blog Guardicore.

Comcast a corrigé les problèmes signalés par Guardicore en confirmant le 24 septembre que ses appareils XR11 ne sont plus vulnérables à l’attaque WarezTheRemote.

Image de couverture: Jonas Leupe via Unsplash.

Basé sur le matériel Bleeping Computer .