Méthodes et types de cryptographie et de cryptage pour débutants

Depuis l’Antiquité, les gens ont appris à protéger les informations en les convertissant afin que les personnes non autorisées n’aient pas la possibilité de les lire. La cryptographie est apparue approximativement lorsque les gens n’apprenaient qu’à parler. De plus, au début, l’écriture elle-même était un système cryptographique, car elle ne pouvait appartenir qu’à des personnes sélectionnées qui avaient accès à l’étude de la cryptographie.

Méthodes de cryptographie

Une méthode cryptographique de protection des informations est un certain nombre de méthodes spéciales de codage, de cryptage ou d’autres transformations d’informations qui rendent son contenu inaccessible aux personnes qui ne possèdent pas de clé de cryptogramme. La cryptographie et le cryptage sont les méthodes de protection les plus fiables, car le crypteur protège les informations elles-mêmes, et non l’accès à celles-ci. Par exemple, la lecture d’un fichier crypté sera impossible même si un attaquant parvient à voler le média. La mise en oeuvre de ce procédé de protection est réalisée à l’aide de programmes ou progiciels.

Mais, malgré toute la variété des applications, il n’existe actuellement que quelques méthodes de chiffrement. Toutes ces méthodes de cryptographie appartiennent à deux types de systèmes cryptographiques: symétrique (à clé secrète) et asymétrique (à clé publique).

- Les systèmes symétriques vous permettent de chiffrer et de déchiffrer des informations à l’aide de la même clé. Il est impossible de déchiffrer le système cryptographique à clé secrète si le décrypteur ne dispose pas de la clé secrète.

- Dans les systèmes cryptographiques à clé publique, les utilisateurs disposent de leurs propres clés publique et privée. Tous les utilisateurs ont accès à la clé publique et les informations sont chiffrées à l’aide de celle-ci. Mais pour le déchiffrement, une clé privée est requise, qui est détenue par l’utilisateur final. Contrairement aux cryptogrammes à clé secrète, dans un tel système, les participants ne sont pas deux, mais trois parties. Le troisième pourrait être un fournisseur de téléphonie mobile ou, par exemple, une banque. Cependant, cette partie n’est pas intéressée à voler des informations, car elle est intéressée par le bon fonctionnement du système et l’obtention de résultats positifs.

Types de cryptographie

L’avantage de toute méthode cryptographique moderne est la possibilité d’offrir un haut degré de protection garanti, calculé et exprimé sous forme numérique (le nombre moyen d’opérations ou le temps nécessaire pour déchiffrer des informations secrètes ou sélectionner des clés). Actuellement, il existe les types de cryptographie suivants :

- Cryptage des informations.

- Encodage des informations.

- Dissection d’informations.

- Compression des données.

Vidéo sur la cryptographie et le cryptage

Chiffrement

Lors du processus de cryptage, une transformation cryptographique de chaque caractère est effectuée dans le message crypté. Parmi toutes les méthodes de chiffrement connues, on peut distinguer les cinq groupes principaux suivants :

- Remplacement (remplacement). À leur tour, il existe des substitutions monophoniques simples (unique alphabétique), multi-alphabétique à boucle unique, multi-alphabétique multi-boucle et multi-alphabétique à boucle unique.

- Permutation. Distinguer simple, compliqué selon le tableau et compliqué selon les voies de la permutation.

- Les transformations analytiques sont effectuées selon des dépendances spéciales ou en utilisant les règles de l’algèbre matricielle.

- Jeux d’argent – Le cryptage est effectué avec un gamma fini court ou long ou avec un gamma infini.

- Combiné: les messages sont chiffrés à l’aide de la substitution et de la permutation, de la substitution et du gamma, de la permutation et du gamma ou du double gamma.

Codage des messages

Ce type de transformation crypto utilise le remplacement de certains éléments de données par certains codes (par exemple, il peut s’agir de combinaisons de chiffres et/ou de lettres).

Dissection d’informations

Dans cette méthode, les informations protégées sont divisées en tableaux de données séparés, dont le décryptage d’un seul rendra impossible la divulgation d’informations classifiées.

Compression des messages

La méthode de compression prévoit le remplacement des séquences répétées de caractères dans les données protégées par des séquences plus petites. L’efficacité d’une telle compression dépend du nombre de séquences identiques dans le texte protégé.

Cryptographie pour débutants

Tout au long de l’histoire séculaire de la cryptographie et jusqu’à aujourd’hui, cet art n’a pas été accessible à tous. En règle générale, ces méthodes étaient utilisées par des personnes qui ne dépassaient pas les limites des résidences des chefs de pouvoir, des ambassades et des agences de renseignement. Et il y a seulement quelques décennies, des changements cardinaux ont commencé à se produire dans ce domaine – l’information est devenue une valeur commerciale indépendante et s’est transformée en une marchandise répandue, presque ordinaire. Il est produit, stocké, transféré, vendu, acheté et, par conséquent, volé et falsifié. C’est pourquoi il existe aujourd’hui un grand nombre de tutoriels et de programmes informatiques conçus pour les utilisateurs ordinaires qui s’intéressent à la cryptographie. L’apprentissage de certains types simples de cryptage peut être maîtrisé même par un écolier.

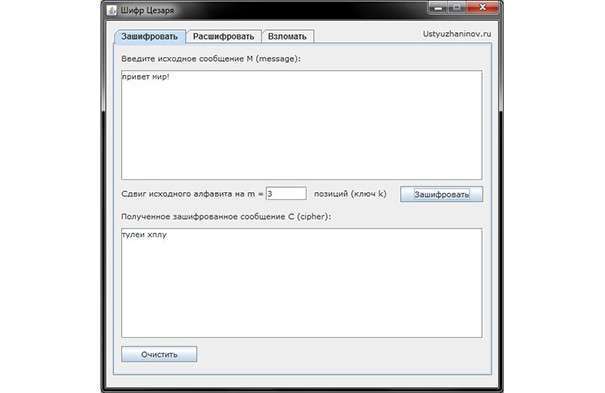

Programme de chiffrement César

Cette méthode de cryptage est également appelée chiffrement par décalage. Dans la version logicielle, le chiffrement de César est un chiffrement de substitution avec une clé dont les caractères sont remplacés dans le texte par des caractères situés à un nombre constant de positions à gauche ou à droite de celui-ci dans l’alphabet. Par exemple, un chiffre avec un décalage vers la droite de trois positions: la lettre A est remplacée par la lettre G, B – par D, etc. Il convient de noter que la lettre Y n’est pas utilisée dans le chiffrement et est remplacée par le lettre e.

Programme:

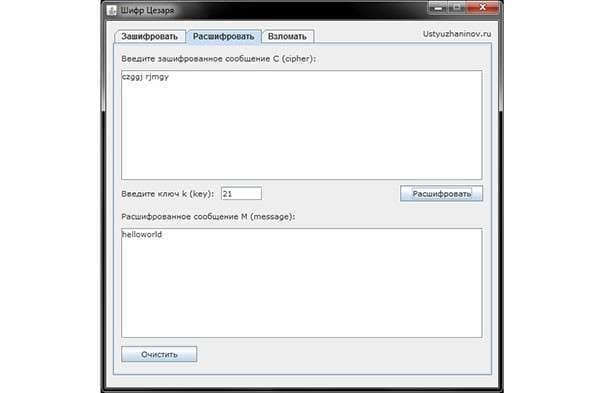

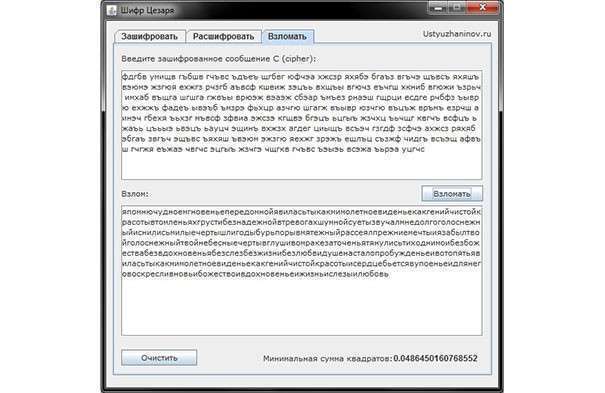

Décryptage :