Hacker hacken Telegramm- und E-Mail-Konten mit SS7-Angriff

Durch Angriffe auf das SS7-Protokoll können Hacker Textnachrichten und Anrufe des echten Empfängers abfangen.

Hacker, die Zugriff auf das System OKS-7 (SS7) hatten, das zum Aufbau von Mobilfunknetzen auf der ganzen Welt verwendet wurde, konnten laut Bleeping Computer auf Telegram -Konten und E-Mail-Konten bekannter Persönlichkeiten im Geschäft mit Kryptowährungen zugreifen.

Die Hacker versuchten, Codes für die Zwei-Faktor-Authentifizierung (2FA) über eine Schwachstelle im SMS-Nachrichtensystem des Mobilfunkanbieters des Opfers zu erhalten.

SS7-Hacker können die Textnachrichten und Anrufe des echten Empfängers abfangen und den Standort des Geräts so aktualisieren, als wäre es in einem anderen Netzwerk registriert.

Der Angriff fand im September statt und zielte auf mindestens 20 Abonnenten des israelischen Mobilfunkbetreibers Partner Communications (früher bekannt als Orange Israel) ab, die alle an hochrangigen Kryptowährungsprojekten beteiligt waren .

Tzachi Ganot, Mitbegründer von Pandora Security in Tel Aviv, das den Vorfall untersuchte und den Opfern half, wieder Zugang zu ihren Konten zu erhalten, sagte gegenüber BleepingComputer, dass alle Beweise auf einen SS7 -Angriff hindeuten .

Pandora Security ist auf die Schaffung sicherer digitaler Umgebungen spezialisiert und stellt hochkarätigen Personen wie prominenten Geschäftsleuten und Prominenten Cybertechnologie und -dienste zur Verfügung. Zu den Kunden gehören laut Ganot einige der reichsten Menschen der Welt.

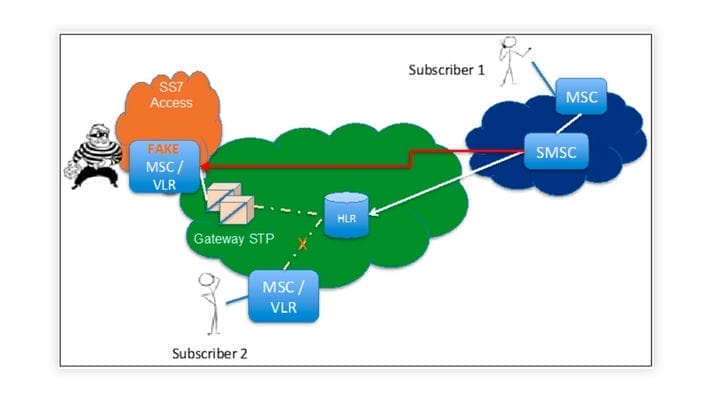

Ganot berichtete, dass die Hacker wahrscheinlich das SMS Service Center (SMSC) eines Mobilfunknetzbetreibers gefälscht haben (wir konnten nicht feststellen, welches), um eine Standortaktualisierungsanfrage für die Partner-Telefonnummern zu senden, an denen sie interessiert waren.

Die Aktualisierungsanforderung erforderte im Wesentlichen, dass der Partner alle Sprachanrufe und SMS-Nachrichten, die für den echten Empfänger bestimmt waren, an die gefälschte MSC sendete .

Bild: Cellusys über BleepingComputer

Ganot sagt, dass die Angreifer die Konten ihrer Opfer und die ihnen zugespielten Passwörter untersucht haben. Sie kannten eindeutige internationale Teilnehmernummern (MSISDN – International Subscriber Directory Number for mobile stations) und International Mobile Subscriber Identity (IMSI )-Nummern.

SS7-Angriffe sind zwar in den letzten Jahren häufiger geworden, aber nicht einfach durchzuführen, da sie gute Kenntnisse über die Zusammenarbeit von Heimmobilnetzen und das Kommunikationsrouting auf globaler Ebene erfordern.

In diesem Fall war das Ziel der Hacker, Kryptowährung zu erhalten. Ganot glaubt, dass einige der auf diese Weise kompromittierten Postfächer als Backup-Methode für andere E-Mail-Konten mit wertvolleren Informationen fungierten, sodass der Angreifer darauf zugreifen konnte.

„In einigen Fällen gaben sich Hacker als Opfer aus, indem sie ihre Telegram-Konten hackten und an einige Kontakte schrieben und sie baten, BTC gegen ETC und dergleichen auszutauschen.” – Tzachi Ganot

Dieser Betrug ist in der Kryptowährungs-Community bekannt und die Benutzer sind im Allgemeinen misstrauisch gegenüber solchen Anfragen. Ganot sagt, dass "soweit wir wissen, niemand auf den Köder hereingefallen ist".

Während das Versenden von Verifizierungscodes per SMS nicht ohne Grund als unsicher gilt, verlassen sich viele Dienste, einschließlich Telegram, immer noch auf diese Praxis und setzen die Benutzer einem Risiko aus.

Es gibt heute bessere Authentifizierungsmethoden als SMS oder anrufbasierte Authentifizierung. Zu den Lösungen gehören Anwendungen, die speziell für diesen Zweck entwickelt wurden, oder physische Schlüssel, sagte Ganot. Telekommunikationsstandards müssen sich von veralteten Protokollen wie SS7 (entwickelt 1975) entfernen, die die heutigen Probleme nicht mehr lösen können.

Die israelische Zeitung Haaretz veröffentlichte Anfang dieses Monats Details des Angriffs und behauptete, dass der israelische Nationale Geheimdienst (Mossad) und das National Cybersecurity Directorate des Landes an der Untersuchung beteiligt waren.

Die Veröffentlichung stellt auch fest, dass Ganot und sein Partner (die Gründer von Pandora Security) mehrere Jahre für das NSO gearbeitet haben .