Intel-Leck: 20 GB Quellcode und interne Dokumente

Geheime und vertrauliche Dokumente des US-Chipherstellers Intel, die angeblich aus einem Hack stammen, wurden heute auf einen öffentlichen File-Sharing-Dienst hochgeladen.

20 GB geheime Informationen stammen aus einer unbekannten Quelle. Dies war nur der erste Teil einer Reihe von Intel-Lecks.

Entsprechend

, Entwickler und Reverse Engineer, der Dokumente von einem anonymen Hacker erhalten hat, sollten die meisten Informationen durch geistiges Eigentum geschützt sein. Dem Entwickler wurde mitgeteilt, dass die Informationen dieses Jahr von Intel gestohlen wurden.

„Sie wurden mir von einer anonymen Quelle gegeben, die sie Anfang dieses Jahres gestohlen hat, weitere Details dazu werden bald veröffentlicht”, sagt Kottmann.

„Die meisten Informationen wurden NIE zuvor veröffentlicht und sind gemäß NDA oder Intel Restricted Secret als vertraulich eingestuft”, fügte der Entwickler hinzu.

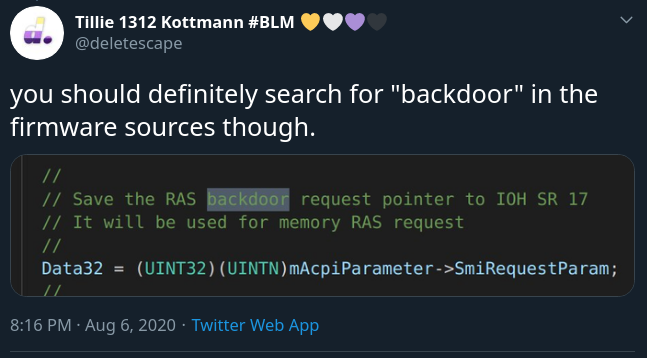

Im Quellcode der Firmware finden Sie Kommentare zu Backdoors, dies kann jedoch alles bedeuten und bedeutet nicht unbedingt, dass sie auf Ihren Computer zugreifen können:

Ein Intel-Vertreter verwies auf die Seite mit den Produktsicherheitsrichtlinien des Unternehmens, auf der es heißt: „Die Produktentwicklungsrichtlinien und -praktiken von Intel verbieten alle vorsätzlichen Schritte, um den Zugriff auf nicht dokumentierte Geräte (z. B. „Hintertüren”) und die Offenlegung anfälliger Geräte zu ermöglichen.” Informationen oder Umgehung von Sicherheitsfunktionen oder Einschränkungen seiner Produkte.”

Einige Dateien im Archiv enthalten technische Spezifikationen und beziehen sich auf das interne Design des Chipsatzes, einschließlich der Kaby-Lake-Plattform und der Intel Management Engine (ME).

Der erste Teil des Lecks enthält Dokumente, die sich auf Folgendes beziehen:

- Intel ME Bringup-Handbücher + Tools (Flash) + Beispiele für verschiedene Plattformen

- Kabylake BIOS-Referenzcode und Beispielcode (Purley-Plattform) + Initialisierungscode (einige davon als exportierte Git-Repositories mit vollständigem Verlauf)

- Intel CEFDK (Consumer Electronics Firmware Development Kit (Bootloader)) QUELLEN

- Silicon / FSP-Quellpakete für verschiedene Plattformen

- Verschiedene Intel-Entwicklungs- und Debugging-Tools

- Simics-Simulation für Rocket Lake S und möglicherweise andere Plattformen

- Verschiedene Straßenkarten und andere Dokumente

- Kameratreiber-Binärdateien, die von Intel für SpaceX entwickelt wurden

- Schaltpläne, Dokumente, Tools + Firmware für die unveröffentlichte Tiger Lake-Plattform

- Kabylake FDK-Lernvideos

- Intel Trace Hub+-Decoderdateien für verschiedene Versionen von Intel ME

- Elkhart Lake Silicon Referenz- und Beispielplattformcode

- Etwas Verilog-Zeug für verschiedene Xeon-Plattformen, weiß nicht genau was

- Debuggen von BIOS/TXE-Builds für verschiedene Plattformen

- Bootguard SDK (verschlüsselte ZIP-Datei)

- Prozesssimulator Intel Snowridge / Snowfish ADK

- Verschiedene Schemata

- Vorlagen für Intel-Marketingmaterialien (InDesign)

Die Veröffentlichung wird bereits als "saftig" bezeichnet, aber Kottmann glaubt, dass zukünftige Leaks ihrer Quelle wahrscheinlich noch mehr "saftige" geheime Dokumente enthalten werden.

Wie es angeblich passiert ist

Kottman unterhält ein Repository mit Quellcode, den sie erhalten haben, und verschiedene Quellen, die nach falsch konfigurierten DevOps-Tools suchen, die Zugriff auf Ressourcen bieten. Das Repository enthält Daten, einschließlich nativem Code, von Dutzenden von Unternehmen (GE Appliances, Microsoft, Qualcomm, Motorola, AMD, Lenovo).

Der Entwickler unternimmt große Anstrengungen, um vertrauliche Informationen aus dem von ihm geposteten Code zu entfernen und Deaktivierungsanfragen nachzukommen. Darüber hinaus sind sie bereit, detaillierte Informationen zu Fehlkonfigurationen und zur Vermeidung zukünftiger Ausfälle bereitzustellen.

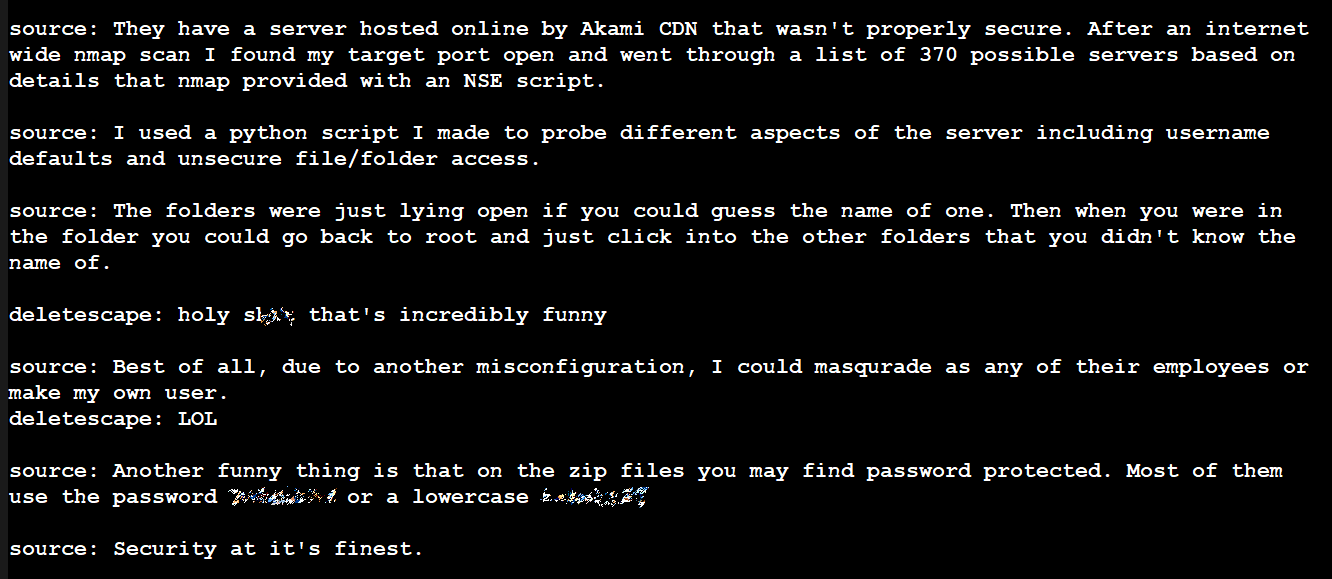

Der Intel-Hack scheint nicht anders zu sein. Der Hacker teilte Kottmann mit, dass er einen Intel-Server im CDN gefunden habe, der nicht richtig gesichert sei. Diese spezielle Maschine scheint basierend auf Teilen ausgewählt worden zu sein, die von Web-Crawls gesammelt wurden.

Mit seinem eigenen Python-Skript behauptet der Hacker, dass er den Benutzernamenzugriff und den ungesicherten Zugriff auf Dateien und Ordner verifizieren konnte. Laut dem Hacker war der Zugriff auf die Ordner möglich, wenn man die richtigen Namen kannte. Allerdings mussten sie nur einen Namen erraten. Sobald sie sich darin befanden, konnten sie zum Stammverzeichnis zurückkehren und auf jedes von ihnen zugreifen.

Das wichtigere Detail war jedoch die Behauptung, dass sie sich als jeder Intel-Mitarbeiter mit Zugriff auf Ressourcen ausgeben oder ihren eigenen Benutzer erstellen könnten. Einige Dateien sind Archive, die durch unglaublich schwache Passwörter geschützt sind.

In einer Erklärung gegenüber BleepingComputer sagte Intel, die Daten schienen aus dem Intel Resource and Design Center zu stammen. Der Unternehmenssprecher ging nicht näher auf die Methode des Hackens ein, sagte aber, dass das Leck von jemandem stammen könnte, der Zugang zum Portal hat:

„Wir untersuchen diese Situation. Die Informationen scheinen aus dem Intel Resource and Design Center zu stammen, das Informationen zur Verwendung durch unsere Kunden, Partner und andere externe Parteien bereitstellt, die sich für den Zugriff registriert haben. Wir glauben, dass die Person mit Zugriff diese Daten heruntergeladen und weitergegeben hat”, so ein Intel-Sprecher.

Mitarbeiter in dieser Abteilung haben höhere Privilegien als üblich, wodurch sie nicht nur Zugriff auf Kunden- und OEM-Ressourcen erhalten, sondern auch auf geistiges Eigentum von Intel wie Dokumentation und Tools, Testdienste und Produktvorschauen, die alle unter Unternehmensgeheimhaltung verfügbar sind. Vereinbarung (CNDA).