Ricercatori di sicurezza che hanno analizzato il Comcast XR11 Xfinity Voice Remote e hanno trovato un modo per trasformarlo in un dispositivo di ascolto senza accesso fisico o interazione dell’utente.

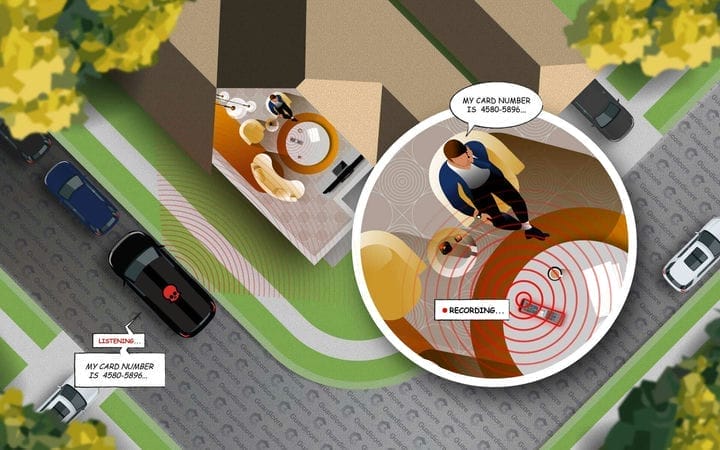

L’attacco, soprannominato WarezThe Remote, ha permesso di intercettare il telecomando e di monitorare le conversazioni da almeno 65 piedi (circa 20 metri) di distanza, rendendo possibile lo scenario del "furgone parcheggiato fuori".

A differenza dei tradizionali telecomandi a infrarossi, Comcast XR11 utilizza le frequenze radio per comunicare con i decoder via cavo e dispone di un microfono integrato per i comandi vocali. Ci sono più di 18 milioni di tali dispositivi nelle case dei residenti negli Stati Uniti .

I ricercatori Guardicore hanno esaminato da vicino il firmware del telecomando e il software sul set-top box per capire come funziona la comunicazione tra i due dispositivi.

Hanno trovato un punto debole nell’implementazione del protocollo RF4CE (Radio Frequency for Consumer Electronics), responsabile della crittografia delle comunicazioni.

"Tuttavia, come si è scoperto, nell’implementazione XR11, la sicurezza RF4CE è impostata su base per pacchetto. Ogni pacchetto RF4CE ha un byte "flags" e quando uno dei suoi bit è impostato su 1, la modalità sicura è abilitata per quel pacchetto e il suo contenuto saranno crittografati. Allo stesso modo, se il bit non è impostato, il pacchetto verrà inviato in chiaro." – Guardicore

Hanno scoperto che il firmware XR11 accetta risposte in chiaro alle richieste crittografate dal telecomando. Ciò ha consentito a un utente malintenzionato che ha indovinato il contenuto della richiesta di creare una risposta dannosa, apparentemente per conto del prefisso.

Inoltre, non vi era alcuna verifica della firma per la funzione di aggiornamento del firmware, consentendo a un utente malintenzionato di installare immagini dannose.

Il controllo del firmware avviene ogni 24 ore e il pacchetto di richiesta è crittografato. Tuttavia, i ricercatori di Guardicore hanno notato un byte non crittografato che indicava che la richiesta era correlata al firmware, consentendo loro di indovinare il contenuto.

Conoscendo questi dettagli, i ricercatori potrebbero rispondere con un pacchetto di testo in chiaro, comunicando al telecomando che era disponibile un aggiornamento del firmware e facendo lampeggiare l’ XR11 con la loro versione del firmware contenente il malware.

Durante il test iniziale, hanno cambiato il firmware in modo che uno dei LED sul telecomando lampeggiasse di un colore diverso:

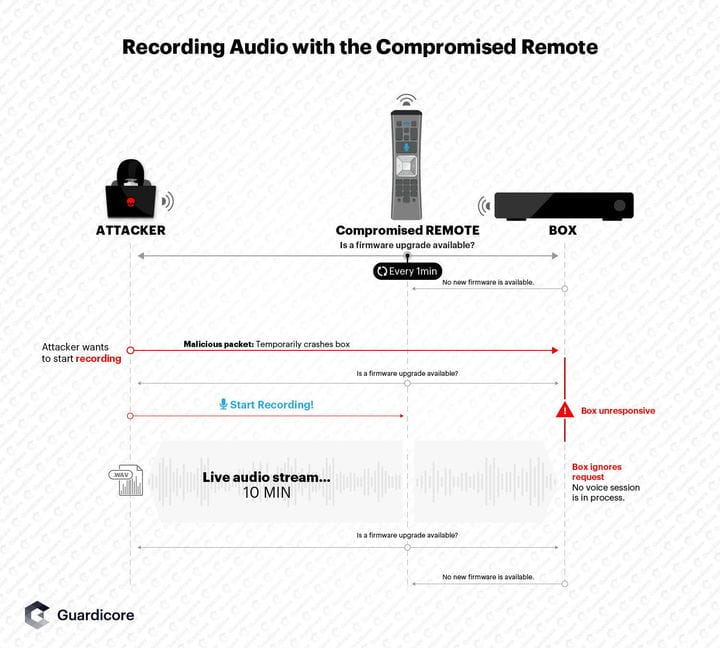

Poiché il telecomando ha una funzione di controllo vocale a bordo, i ricercatori si sono chiesti come si potesse attivare il microfono. Per fare ciò, hanno decodificato il firmware del telecomando per trovare il codice per il pulsante di registrazione vocale.

Hanno cambiato il software in modo che la richiesta di registrazione avvenga ogni minuto e non solo quando viene premuto un pulsante. Non appena risponderanno a questa richiesta, inizierà la registrazione, della durata massima di 10 minuti.

Prepararsi a un simile attacco non è certo facile e richiede serie capacità tecniche per decodificare il firmware, creare patch che verranno accettate e avere la pazienza di eseguire il flashing del telecomando XR11.

Nel loro rapporto, Guardicore afferma che ci sono voluti circa 35 minuti per apportare le modifiche necessarie utilizzando il ricetrasmettitore RF.

Naturalmente, il successo dell’attacco dipende anche dal ricetrasmettitore. L’opzione più costosa fornirà risultati più coerenti. Hanno usato un ApiMote, che costa circa $ 150 e può sentire una persona che parla fino a 15 piedi di distanza dal telecomando. Un campione della conversazione registrata è disponibile nel post sul blog di Guardicore.

Comcast ha risolto i problemi segnalati da Guardicore confermando il 24 settembre che i suoi dispositivi XR11 non sono più vulnerabili all’attacco WarezTheRemote.

Immagine di copertina: Jonas Leupe via Unsplash.

Basato su materiale Bleeping Computer .