Perché uno dei framework di test di penetrazione più potenti è pericoloso.

Dal 2012, Cobalt Strike è stato utilizzato come strumento di test della sicurezza della rete contro sofisticate tattiche di aggressori. Sfortunatamente, come la maggior parte degli altri strumenti e conoscenze di sicurezza, anche Cobalt Strike è ampiamente utilizzato dagli aggressori.

Lo scopo di questo strumento è imitare gli hacker più avanzati e i loro metodi per testare la sicurezza di un sistema. Ecco perché è molto amato dagli aggressori: dai gruppi APT governativi agli operatori di ransomware.

In breve, si tratta di una potente piattaforma di attacco di rete che combina ingegneria sociale, strumenti di manomissione, offuscamento del modello di rete e un sofisticato meccanismo di distribuzione del malware e altro ancora.

Un’altra perdita

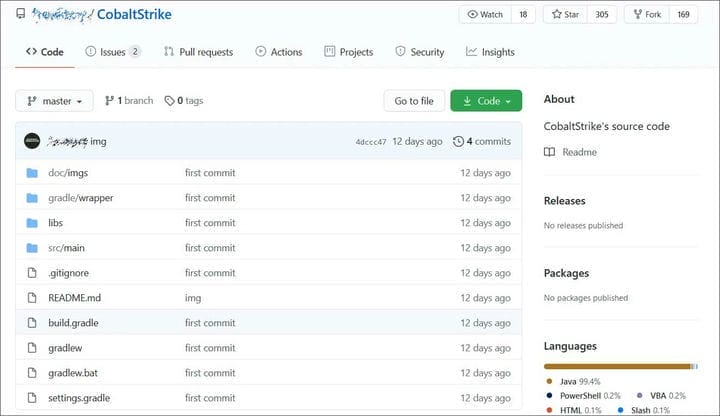

Dodici giorni fa, è stato creato un repository su GitHub che sembra essere il codice sorgente di Cobalt Strike 4.0, secondo BleepingComputer.

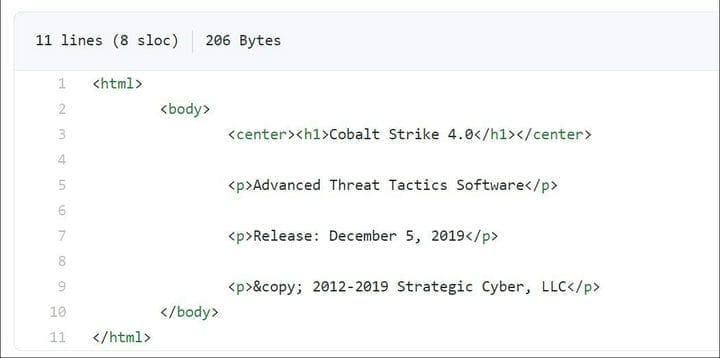

In base al file src/main/resources/about.html, questa versione di Cobalt Strike 4.0 è stata rilasciata il 5 dicembre 2019.

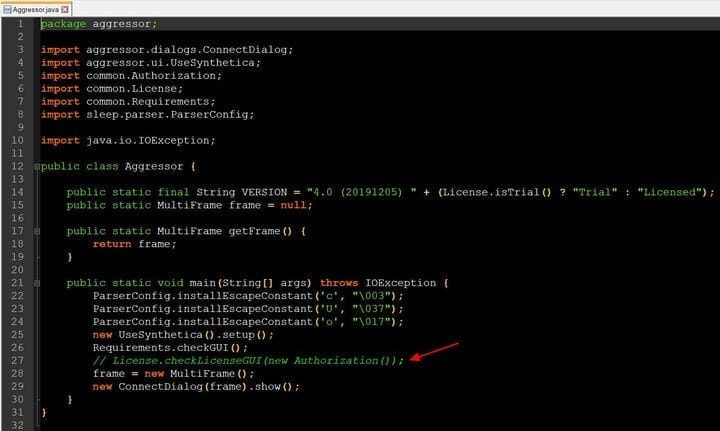

Come puoi vedere nello screenshot del codice sorgente qui sotto, il controllo della licenza è stato commentato, permettendo essenzialmente a chiunque di compilarne una versione completa.

Lo specialista della sicurezza Vitaly Kremez di Advanced Intel, che ha esaminato il codice sorgente, ha affermato di ritenere che il codice Java sia stato decompilato manualmente. La persona ha quindi corretto tutte le dipendenze e rimosso il controllo della licenza in modo che potesse essere compilato.

Il repository è stato biforcato 172 volte dalla sua pubblicazione, rendendo difficile frenare la distribuzione del codice sorgente.

Cos’è Cobalt Strike?

Cobalt Strike è uno strumento di test di penetrazione commerciale che offre ai professionisti della sicurezza l’accesso a un’ampia varietà di attacchi.

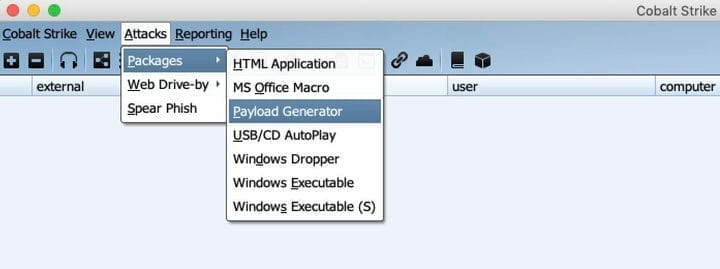

Consente principalmente la consegna e il controllo di un payload a un computer attaccato, ma oltre a ciò, Cobalt Strike può essere utilizzato per lo spear phishing, ottenendo l’ accesso non autorizzato ai sistemi e può anche simulare vari malware e altre sofisticate tattiche di attacco.

È uno strumento completamente legale utilizzato dagli hacker etici e costa $ 3.500 per utente. Tuttavia, è anche ampiamente utilizzato dagli aggressori per eseguire veri e propri attacchi alle organizzazioni. Alcuni aggressori ottengono una versione di prova di Cobalt Strike e violano le sue difese software, mentre altri trovano versioni violate trapelate su forum di hacker e mercati loschi.

Cobalt Strike è il coltellino svizzero di un hacker

Cobalt Strike è uno dei preferiti perché è stabile e molto flessibile. Può essere riutilizzato per distribuire tutti i tipi di payload, come ransomware o keylogger, su una rete compromessa. È ben organizzato e fornisce una struttura per la gestione delle risorse compromesse. In sostanza, questo strumento aiuta gli hacker di livello B ad agire come gli hacker di livello A.

Cobalt Strike offre le seguenti funzionalità:

- Ricognizione: scopre quale software sta utilizzando il bersaglio, con informazioni sulla versione per identificare le vulnerabilità note.

- Pacchetti di attacco: fornisce vari meccanismi di attacco di ingegneria sociale, crea trojan, che sono file innocenti come applet Java, documenti Microsoft Office o programmi Windows e crea cloni di siti Web.

- Collaborazione: il framework consente a un gruppo di hacker di condividere informazioni e comunicare in tempo reale, oltre a controllare congiuntamente i sistemi compromessi.

- Post-sfruttamento: Cobalt Strike utilizza un meccanismo di generazione del carico utile chiamato Beacon. Ti consente di distribuire script PowerShell, registrare sequenze di tasti, acquisire schermate, caricare file ed eseguire altri payload. Un beacon può modificare la propria firma di rete per imitare il comportamento di vari tipi di malware o impersonare traffico innocuo.

- Comunicazione nascosta: consente agli aggressori di modificare gli indicatori di rete al volo. Lo strumento crea canali nascosti utilizzando i protocolli DNS, HTTP, HTTPS per impedire il rilevamento delle comunicazioni di rete da parte dei sistemi IDS/IPS standard.

- Capovolgi browser: può essere utilizzato per ignorare l’autenticazione a due fattori.

Hacking bancomat con Cobalt Strike

Per illustrare le capacità di questo strumento, forniremo un esempio di attacco tratto dall’indagine di Group-IB .

Nel luglio 2016, il lavoro di una delle più grandi banche di Taiwan è stato paralizzato. La banca ha subito un massiccio attacco: uomini mascherati hanno svuotato contemporaneamente circa 30 bancomat per un importo di 2 milioni di dollari. La polizia era perplessa: non c’erano tracce di hacking o dispositivi aerei – skimmer sulle casse dei bancomat. Gli aggressori non hanno nemmeno usato carte bancarie.

Per fortuna tutto quanto accaduto è stato ripreso dalle telecamere di sorveglianza: persone mascherate si sono avvicinate ai bancomat e hanno fatto telefonate, dopodiché il bancomat ha erogato senza ulteriori indugi denaro, che i malviventi hanno riposto negli zaini e sono scappati. Successivamente, le otto maggiori banche del Paese hanno dovuto sospendere l’emissione di contante in 900 bancomat.

Ciò che la banca ha incontrato si chiama attacco logico. La sua essenza è che gli hacker si infiltrano nella rete bancaria inviando e-mail di phishing con un exploit e, dopo essere penetrati, stabiliscono il pieno controllo sugli sportelli automatici. Successivamente, riproducono il comando di emettere denaro. Complici dei ladri: prendi i soldi e trasferiscili agli organizzatori dell’attacco.

Lo strumento dell’hacker era proprio Cobalt Strike.

Perché Cobalt Strike è un’arma potente nelle mani degli hacker?

Anche se il codice sorgente trapelato non era originale, è abbastanza per preoccupare seriamente i professionisti della sicurezza, in quanto rimuove gli ostacoli all’ottenimento di uno strumento così potente e rende molto più facile per le bande criminali acquisire e modificare il codice al volo secondo necessità.

La fuga di notizie apre anche la porta a ulteriori miglioramenti del toolkit da parte dei criminali, come accade con molti strumenti malware dopo una fuga di notizie, come Zeus 2.0.8.9 o TinyNuke, poiché ora vengono costantemente riutilizzati e aggiornati.

BleepingComputer ha tentato di contattare Cobalt Strike e la loro società madre Help Systems per verificare l’autenticità del codice sorgente, ma non ha ricevuto risposta.

Questa non è la prima volta che gli aggressori riescono ad hackerare versioni completamente funzionanti di Cobalt Strike e a renderle ampiamente disponibili sui mercati e sui forum del dark web. Ad esempio, il 22 marzo di quest’anno, l’ultima versione dello strumento è stata violata e pubblicata sui forum degli hacker.