Non solo gli hacker possono utilizzare i keylogger per intercettare le sequenze di tasti per estrarre password e altre informazioni sensibili.

Dopo aver letto abbastanza articoli sulla sicurezza informatica e gli hacker, ti imbatterai sicuramente in un argomento sui keylogger. Sembra molto sinistro, misterioso e tecnologico, ma cosa sono in realtà i keylogger e quanto sono pericolosi?

Bene, in questo articolo ti diremo tutto ciò che devi sapere su di loro. Cos’è? Come vengono utilizzati? Come rilevare i keylogger? E come puoi proteggerti da loro?

Cosa sono i keylogger?

I keylogger (noti anche come sequenze di tasti) sono programmi che si legano al tuo sistema operativo o browser web. Come suggerisce il nome, il loro scopo è ricordare le sequenze di tasti sul tuo dispositivo.

Possono essere programmati per ricordare tutto ciò che digiti o digiti solo su determinati siti e campi (come il campo password PayPal). Pertanto, i keylogger sono generalmente considerati malware.

Molto spesso, entrano nel tuo dispositivo insieme al software antivirus, sebbene non siano virus stessi. A volte possono anche essere usati legalmente (ma questo non rende il loro uso etico).

Come funzionano i keylogger?

Spieghiamo in modo semplice.

Quando usi la tastiera, le sequenze di tasti vengono trasferite da essa al tuo dispositivo. Il driver della tastiera traduce il codice di scansione (dati di battitura) in lettere, numeri e simboli. Attraverso questo processo, il tuo sistema operativo e qualsiasi applicazione che utilizzi possono riconoscere le tue macchine da stampa.

Pertanto, il keylogger finge di essere il dispositivo ricevente e quindi riceve i dati sui clic allo stesso modo del sistema operativo o delle applicazioni che utilizzi.

Keylogger software e hardware

La maggior parte delle persone ha familiarità solo con i keylogger software, programmi progettati per ricordare le sequenze di tasti che vengono eseguiti in background nel sistema operativo.

Di solito, chi installa un keylogger sul tuo dispositivo blocca l’accesso ad esso e ai dati che raccoglie. Possono anche configurare il programma per inviare i dati raccolti via e-mail, siti Web o caricarli su database.

Esistono anche keylogger hardware. Questi sono dispositivi fisici che svolgono le stesse funzioni (ricorda le sequenze di tasti). Ma non hanno bisogno di essere installati, invece li colleghi fisicamente al tuo computer.

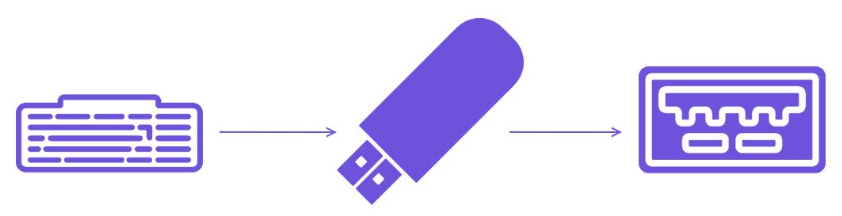

La maggior parte dei keylogger hardware sono installati in una porta USB, attraverso la quale il cavo della tastiera deve essere collegato al computer. Proprio nel mezzo, per l’esattezza.

Cioè, invece di questo:

Questo succede:

Se non sai che aspetto ha un keylogger hardware, ecco un esempio:

Sì, puoi acquistarlo facilmente su Amazon o anche su Aliexpress.

Perché qualcuno dovrebbe usare i keylogger hardware?

Il più grande vantaggio di tali keylogger è che il software non è in grado di rilevarli. Inoltre, non dipendono dal software, quindi gli errori del software non ne influenzano il funzionamento.

Nei modelli precedenti, la persona che utilizzava il keylogger doveva estrarlo per accedere ai dati in esso memorizzati. Ma i modelli più recenti possono connettersi a una rete Wi-Fi locale e inviare dati via e-mail.

I keylogger hardware vengono ancora utilizzati se la vittima è il proprietario di un computer desktop. Tuttavia, nel caso di un laptop, non sarà difficile rilevare un simile keylogger.

Oh sì, e non pensare di essere immune da un keylogger hardware se stai usando una tastiera wireless. Molti di loro sono vulnerabili agli attacchi KeySniffer. Sebbene non sia un keylogger hardware, consente anche a un utente malintenzionato di ottenere i dati sui tasti se vengono trasmessi su un canale di comunicazione non crittografato.

Inoltre, c’è anche KeySweeper, un keylogger hardware nascosto che sembra un normale caricatore. Può monitorare, decodificare e ricordare passivamente i tasti premuti da varie tastiere wireless. Successivamente, invia i dati di battitura all’aggressore tramite GSM. Inoltre, puoi configurarlo per inviare dati in base a:

- nomi personalizzati

- Collegamenti URL

- Parole chiave

Come vengono utilizzati i keylogger?

Per gli attacchi informatici, giusto? Sì, gli hacker usano molto spesso i keylogger. Ma non sono gli unici a farlo. Sorprendentemente, anche le famiglie e gli operatori di marketing su Internet possono usarli.

hacker

I keylogger sono uno strumento utile per i criminali informatici. Spesso è così che riescono ad hackerare gli account utente e ottenere dati aziendali. Gli hacker di solito distribuiscono i keylogger tramite:

- Attiva installazioni o attivazioni quando si fa clic su un collegamento o si apre un allegato in un’e-mail di phishing.

- Avviare l’installazione o l’attivazione di un programma specifico.

- Utilizzo di altri programmi dannosi (in particolare trojan) per installare keylogger sul dispositivo.

- Utilizzo di browser vulnerabili con script di pagine web.

- Creazione di siti Web fasulli e utilizzo di messaggi di phishing o attacchi MITM per interagire con essi.

In alcuni casi, i criminali informatici possono persino impostare un keylogger in modo tale che entri nella rete e si diffonda a tutti i dispositivi ad esso collegati. Oppure possono configurare altri software dannosi da installare da quella rete. Gli hacker possono anche installare keylogger hardware negli Internet cafè. Oppure un truffatore può rubare informazioni preziose sull’attività in cui ha ottenuto un lavoro.

E no, i criminali informatici esperti non sono gli unici a utilizzare i keylogger. Anche le mamme hacker fallite che sono a scuola possono usare i keylogger per migliorare i loro voti.

Famosi attacchi informatici che utilizzano keylogger:

- Nel 2015, gli hacker hanno utilizzato phishing e keylogger per entrare nei server della compagnia di assicurazioni Anthem.

- Nel 2016, i ricercatori di RisklQ (in collaborazione con CleaeSky) hanno scoperto che i criminali informatici utilizzavano un keylogger web per hackerare molti popolari siti di e-commerce.

- Nel 2016, i ricercatori di sicurezza di Trend Micro hanno scoperto che gli hacker utilizzavano un programma keylogger commerciale (Olympic Vision) per hackerare account di dipendenti e dirigenti in 18 paesi (USA, Medio Oriente, Asia).

- Nel 2018 è stato scoperto un nuovo ceppo di malware chiamato Virobot. Potrebbe non solo svolgere le funzioni di un keylogger, ma anche programmi ransomware e botnet.

- Nel 2017, gli hacker hanno utilizzato il malware keylogger per entrare nel San Antonio Women’s Health Institute, il più grande istituto ginecologico di San Antonio.

Datori di lavoro

Le aziende usano spesso i keylogger per tracciare i propri dipendenti, questo si chiama “keylogging aziendale" ed è assolutamente legale, almeno fintanto che i keylogger sono installati solo all’interno della rete aziendale e solo sui computer di lavoro.

I datori di lavoro di solito usano keylogger software. I team IT possono configurarli per rilevare parole chiave e inviare avvisi in tempo reale quando qualcuno copia file, inserisce dati sensibili o esegue comandi nascosti.

All’interno dell’azienda, ha senso utilizzare i keylogger:

- Questo aiuta i servizi di sicurezza a trovare minacce interne.

- Questo aiuta manager e supervisori a garantire che i dipendenti soddisfino gli indicatori di prestazione richiesti e non li lascino rilassare.

- Aiuta inoltre i revisori a verificare che l’azienda sia conforme alle leggi e ai regolamenti. Se qualcuno all’interno dell’azienda li viola, i keylogger aiuteranno a identificare facilmente questa persona.

Tutti i datori di lavoro usano i keylogger? Non ci sono informazioni esatte su questo. Riteniamo che sia più sicuro presumere che la tua direzione abbia installato keylogger sui computer aziendali piuttosto che sperare semplicemente di no. Leggi l’intero contratto di locazione. Potrebbe esserci un elemento sulla registrazione delle sequenze di tasti.

Ma in ogni caso, se puoi lavorare dal tuo personal computer, portarlo al lavoro dovrebbe essere sicuro.

venditori su Internet

Nel 2017, i ricercatori della Princeton University hanno scoperto che circa 482 dei 50.000 migliori siti web di Alexa (siti web piuttosto popolari) utilizzavano script web che si comportavano come keylogger. E gli script ricordano non solo i tasti premuti, ma anche i movimenti del mouse e lo scorrimento.

Perché dovrebbero farlo? Perché aiuta gli esperti di marketing a raccogliere dati comportamentali su di te. In che modo esattamente interagisci con i loro siti, quali annunci ti interessano di più, quali contenuti ti piacciono e quali non ti piacciono e così via. Inoltre, i team IT, i product manager e/o gli imprenditori, i progettisti UX possono anche utilizzare i keylogger per identificare e implementare i desideri degli utenti, di solito durante un unboarding o una versione beta.

Sembra dubbio? Sì, ma generalmente legale in quanto lo menzionano nel contratto con l’utente. Sai, quella lunga pagina di testo e clausole legali che sei troppo annoiato per leggere (non preoccuparti, la maggior parte delle persone lo fa).

E ad essere onesti, ha senso. Ciò aiuta notevolmente le aziende a rendere l’esperienza dell’utente più personalizzata.

Coniugi gelosi e genitori iperprotettivi

Anche i mariti o le mogli che temono che la loro dolce metà li stia tradendo o i genitori che vogliono tenere d’occhio ciò che i loro figli stanno facendo online possono utilizzare i keylogger.

No, non stiamo esagerando. Ci sono persino articoli su Internet che consigliano i migliori keylogger per monitorare l’attività dei bambini sui social media.

È legale? È difficile da dire. L’uso di keylogger è illegale nella maggior parte dei paesi. Tuttavia, secondo alcuni siti web di avvocati divorzisti, utilizzarli può essere tecnicamente legale se stai "attento". Inoltre, l’articolo che abbiamo collegato sopra dice che puoi usare un keylogger se è installato sul tuo dispositivo. Ciò dà l’impressione che i genitori possano farlo (se i loro figli non hanno ricevute per dimostrare che hanno acquistato i dispositivi).

Ti diremo come rilevare un keylogger e sbarazzartene nella seconda parte di questo articolo, che verrà rilasciato molto presto!