Methoden und Arten der Kryptografie und Verschlüsselung für Einsteiger

Seit der Antike haben die Menschen gelernt, Informationen zu schützen, indem sie sie so umwandeln, dass Unbefugte keine Möglichkeit haben, sie zu lesen. Die Kryptographie entstand ungefähr, als die Menschen erst sprechen lernten. Darüber hinaus war das Schreiben selbst zunächst ein kryptografisches System, da es nur ausgewählten Personen gehören konnte, die Zugang zum Studium der Kryptografie hatten.

Kryptografische Methoden

Ein kryptografisches Verfahren zum Schutz von Informationen ist eine Reihe spezieller Verfahren zum Kodieren, Verschlüsseln oder anderen Transformationen von Informationen, die deren Inhalt für Personen unzugänglich machen, die keinen Kryptogrammschlüssel haben. Kryptographie und Verschlüsselung sind die zuverlässigsten Schutzmethoden, da der Verschlüsseler die Informationen selbst schützt und nicht den Zugriff darauf. Beispielsweise ist das Lesen einer verschlüsselten Datei unmöglich, selbst wenn es einem Angreifer gelingt, das Medium zu stehlen. Die Implementierung dieser Schutzmethode erfolgt über Programme oder Softwarepakete.

Doch trotz aller Anwendungsvielfalt gibt es derzeit nur wenige Verschlüsselungsverfahren. Alle diese Kryptografieverfahren gehören zu zwei Arten von Kryptografiesystemen: symmetrisch (mit einem geheimen Schlüssel) und asymmetrisch (mit einem öffentlichen Schlüssel).

- Symmetrische Systeme ermöglichen es Ihnen, Informationen mit demselben Schlüssel zu verschlüsseln und zu entschlüsseln. Es ist unmöglich, das kryptographische System mit geheimem Schlüssel zu entschlüsseln, wenn der Entschlüsseler den geheimen Schlüssel nicht hat.

- In kryptografischen Systemen mit öffentlichem Schlüssel haben Benutzer ihre eigenen öffentlichen und privaten Schlüssel. Alle Benutzer haben Zugriff auf den öffentlichen Schlüssel, und Informationen werden damit verschlüsselt. Für die Entschlüsselung ist jedoch ein privater Schlüssel erforderlich, der vom Endbenutzer gehalten wird. Im Gegensatz zu Kryptogrammen mit geheimem Schlüssel sind die Teilnehmer in einem solchen System nicht zwei, sondern drei Parteien. Der dritte könnte ein Mobilfunkanbieter oder beispielsweise eine Bank sein. Diese Partei ist jedoch nicht daran interessiert, Informationen zu stehlen, da sie daran interessiert ist, dass das System korrekt funktioniert und positive Ergebnisse erzielt werden.

Arten der Kryptografie

Der Vorteil jedes modernen kryptografischen Verfahrens ist die Möglichkeit, eine hohe garantierte Schutzstärke bereitzustellen, die berechnet und in numerischer Form ausgedrückt wird (die durchschnittliche Anzahl von Operationen oder die benötigte Zeit, um geheime Informationen zu entschlüsseln oder Schlüssel auszuwählen). Derzeit gibt es die folgenden Arten von Kryptografie:

- Verschlüsselung von Informationen.

- Informationskodierung.

- Zerlegung von Informationen.

- Datenkompression.

Video über Kryptografie und Verschlüsselung

Verschlüsselung

Während des Verschlüsselungsprozesses wird eine kryptografische Transformation jedes Zeichens in der verschlüsselten Nachricht durchgeführt. Unter allen bekannten Verschlüsselungsverfahren lassen sich folgende fünf Hauptgruppen unterscheiden:

- Ersatz (Substitution). Im Gegenzug gibt es einfache (einzelalphabetische), multialphabetische Einzelschleifen-gewöhnliche, multialphabetische Mehrfachschleifen- und multialphabetische Einzelschleifen-monophone Substitutionen.

- Permutation. Unterscheiden Sie zwischen einfach, kompliziert gemäß der Tabelle und kompliziert gemäß den Routen der Permutation.

- Analytische Transformationen werden nach speziellen Abhängigkeiten oder nach den Regeln der Matrizenalgebra durchgeführt.

- Glücksspiel – Die Verschlüsselung erfolgt mit kurzem oder langem endlichem Gamma oder mit unendlichem Gamma.

- Kombiniert – Nachrichten werden mit Substitution und Permutation, Substitution und Gamma, Permutation und Gamma oder Doppel-Gamma verschlüsselt.

Nachrichtenkodierung

Diese Art der Kryptotransformation verwendet das Ersetzen einiger Datenelemente durch bestimmte Codes (z. B. können es Zahlen- und / oder Buchstabenkombinationen sein).

Informationszerlegung

Bei diesem Verfahren werden die geschützten Informationen in getrennte Datenarrays aufgeteilt, wobei das Entschlüsseln nur eines davon es unmöglich macht, klassifizierte Informationen offenzulegen.

Nachrichtenkomprimierung

Das Komprimierungsverfahren sieht das Ersetzen wiederholter Zeichenfolgen in den geschützten Daten durch kleinere Zeichenfolgen vor. Die Effizienz einer solchen Komprimierung hängt von der Anzahl identischer Sequenzen im geschützten Text ab.

Kryptographie für Anfänger

In der jahrhundertealten Geschichte der Kryptographie und bis heute war diese Kunst nicht für jedermann zugänglich. In der Regel wurden diese Methoden von Personen angewendet, die nicht über die Grenzen der Residenzen der Machthaber, Botschaften und Geheimdienste hinausgingen. Und erst vor wenigen Jahrzehnten begannen in diesem Bereich kardinale Veränderungen – Informationen wurden zu einem eigenständigen Handelswert und zu einem weit verbreiteten, fast alltäglichen Handelsgut. Es wird produziert, gelagert, transferiert, verkauft, gekauft und dementsprechend gestohlen und gefälscht. Aus diesem Grund gibt es heute eine große Anzahl von Tutorials und Computerprogrammen, die für normale Benutzer entwickelt wurden, die sich für Kryptographie interessieren. Das Erlernen einiger einfacher Arten der Verschlüsselung kann sogar von einem Schüler gemeistert werden.

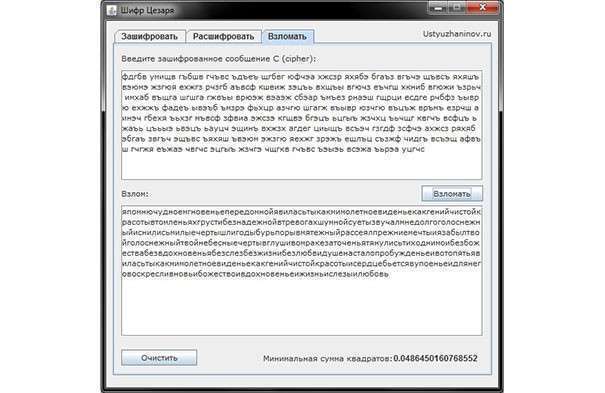

Caesar-Verschlüsselungsprogramm

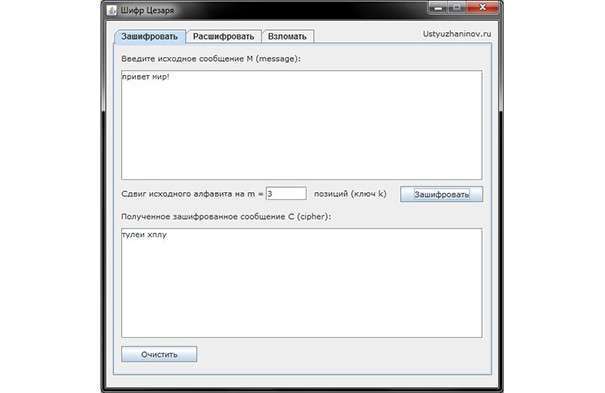

Dieses Verschlüsselungsverfahren wird auch als Shift-Chiffre bezeichnet. In der Softwareversion ist die Caesar-Chiffre eine Substitutions-Chiffre mit einem Schlüssel, dessen Zeichen im Text durch Zeichen ersetzt werden, die sich im Alphabet an einer konstanten Anzahl von Stellen links oder rechts davon befinden. Zum Beispiel eine Chiffre mit einer Verschiebung nach rechts um drei Positionen: Der Buchstabe A wird durch den Buchstaben G ersetzt, B durch D usw. Es ist zu beachten, dass der Buchstabe Y bei der Verschlüsselung nicht verwendet wird und durch den ersetzt wird Buchstabe E.

Programm:

Verschlüsselung:

Verschlüsselung:

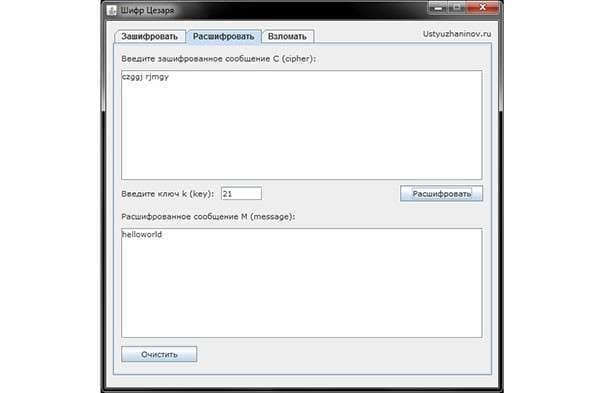

Entschlüsselung: