Hakerzy włamują się do telegramów i kont e-mail za pomocą ataku SS7

Atakując protokół SS7, hakerzy mogą przechwytywać wiadomości tekstowe i połączenia od prawdziwego odbiorcy.

Według Bleeping Computer hakerzy, którzy mieli dostęp do systemu OKS-7 (SS7) używanego do tworzenia sieci komórkowych na całym świecie, mieli dostęp do kont Telegram i kont e-mail znanych osobistości z branży kryptowalut .

Hakerzy próbowali uzyskać kody uwierzytelniania dwuskładnikowego (2FA) poprzez lukę w systemie wiadomości SMS operatora sieci komórkowej ofiary.

Hakerzy SS7 mogą przechwytywać wiadomości tekstowe i połączenia od prawdziwego odbiorcy, aktualizując lokalizację urządzenia tak, jakby było zarejestrowane w innej sieci.

Atak miał miejsce we wrześniu i był wymierzony w co najmniej 20 abonentów izraelskiego operatora komórkowego Partner Communications (wcześniej znanego jako Orange Israel), z których wszyscy byli zaangażowani w projekty kryptowalutowe wysokiego szczebla .

Tzachi Ganot, współzałożyciel firmy Pandora Security w Tel Awiwie, która badała incydent i pomogła ofiarom odzyskać dostęp do ich kont, powiedział BleepingComputer, że wszystkie dowody wskazują na atak SS7.

Pandora Security specjalizuje się w tworzeniu bezpiecznych środowisk cyfrowych oraz zapewnia technologie i usługi cybernetyczne znanym osobistościom, takim jak wybitne osobistości biznesu i celebryci. Według Ganota wśród klientów są jedni z najbogatszych ludzi na świecie.

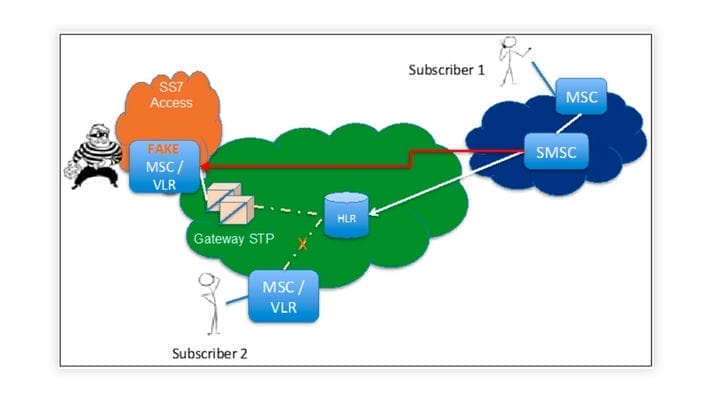

Ganot poinformował, że hakerzy prawdopodobnie sfałszowali Centrum Obsługi SMS (SMSC) operatora sieci komórkowej (nie byliśmy w stanie określić, które to), aby wysłać prośbę o aktualizację lokalizacji dla numerów telefonów partnerów, którymi byli zainteresowani.

Żądanie aktualizacji zasadniczo wymagało od Partnera wysyłania wszystkich połączeń głosowych i wiadomości SMS przeznaczonych dla rzeczywistego odbiorcy do fałszywego MSC .

Zdjęcie: Cellusys za pośrednictwem BleepingComputer

Ganot mówi, że napastnicy przestudiowali konta swoich ofiar i hasła do nich wyciekły. Znali unikalne międzynarodowe numery abonenckie (MSISDN – International Subscriber Directory Number dla stacji mobilnych) oraz numery International Mobile Subscriber Identity (IMSI ).

Ataki SS7, choć w ostatnich latach coraz częstsze, nie są łatwe do przeprowadzenia, ponieważ wymagają dobrej znajomości współpracy domowej sieci komórkowej i trasowania komunikacji na poziomie globalnym.

W tym przypadku celem hakerów było zdobycie kryptowaluty. Ganot uważa, że niektóre zainfekowane w ten sposób skrzynki pocztowe działały jako metoda tworzenia kopii zapasowych dla innych kont e-mail z cenniejszymi informacjami, umożliwiając atakującemu dostęp do nich.

„W niektórych przypadkach hakerzy udawali ofiary, włamując się na ich konta Telegram i pisząc do niektórych kontaktów z prośbą o wymianę BTC na ETC i tym podobne." – Tzachi Ganot

To oszustwo jest dobrze znane w społeczności kryptowalut, a użytkownicy na ogół nieufnie podchodzą do takich próśb. Ganot mówi, że „o ile wiemy, nikt nie dał się złapać na przynętę”.

Chociaż wysyłanie kodów weryfikacyjnych przez SMS nie jest bez powodu uważane za niebezpieczne, wiele usług, w tym Telegram, nadal polega na tej praktyce, narażając użytkowników na ryzyko.

Obecnie istnieją lepsze metody uwierzytelniania niż uwierzytelnianie za pomocą SMS-ów lub połączeń telefonicznych. Rozwiązania obejmują aplikacje stworzone specjalnie do tego celu lub fizyczne klucze, powiedział Ganot. Standardy telekomunikacyjne muszą odejść od starszych protokołów, takich jak SS7 (opracowany w 1975 r.), które nie są już w stanie rozwiązać dzisiejszych problemów.

Izraelska gazeta Haaretz opublikowała szczegóły ataku na początku tego miesiąca, twierdząc, że w dochodzenie zaangażowana była izraelska Narodowa Agencja Wywiadowcza (Mosad) i Krajowa Dyrekcja ds. Cyberbezpieczeństwa.

Publikacja zauważa również, że Ganot i jego partner (założyciele Pandora Security) przez kilka lat pracowali dla NSO.