Jak sprawdzić smartfon i laptop pod kątem oprogramowania szpiegującego

W tym artykule pokażemy, jak sprawdzić swój telefon, laptop i konta internetowe, aby upewnić się, że nikt Cię nie szpieguje.

Niezależnie od tego, czy jest to wścibski szef, czy paranoiczny partner, nikt nie powinien szpiegować Twojego telefonu ani laptopa. Może się to jednak zdarzyć, jeśli oprogramowanie prześladowcy jest w jakiś sposób zainstalowane na twoich urządzeniach. Te programy są specjalnie zaprojektowane, aby były trudne do wykrycia, ale możesz je znaleźć, jeśli wiesz, jak to zrobić.

Praca z programami zainstalowanymi na firmowych urządzeniach przez twojego pracodawcę różni się nieco od tych zainstalowanych przez osoby, które znasz osobiście i które próbują cię szpiegować. Firma, w której pracujesz, może mieć dobre powody, aby monitorować Twoją wydajność, zwłaszcza jeśli zapewnia sprzęt i oprogramowanie, z których korzystasz na co dzień.

Niezależnie od tego, czy takie monitorowanie jest uzasadnione, twoi przełożeni powinni przynajmniej poinformować cię, co monitorują, a nie utrzymywać to w tajemnicy.

Ten przewodnik koncentruje się na oprogramowaniu, z naciskiem na ukrycie, ale pamiętaj, że istnieje wiele legalnych aplikacji do kontroli rodzicielskiej i wbudowanych narzędzi do śledzenia (takich jak Apple Find My), z których mogą korzystać członkowie Twojej rodziny. Różnica polega na tym, że bardzo łatwo jest zrozumieć, czy tego typu aplikacje obecnie działają, ale nadal musisz wiedzieć o nich i o tym, jak można z nich korzystać.

Jak sprawdzić swój telefon

Dobrą wiadomością dla użytkowników iPhone’a jest to, że prawie niemożliwe jest zainstalowanie oprogramowania stalkera na iPhonie: firma Apple wprowadziła surowe ograniczenia dotyczące dostępu do aplikacji i bezpieczeństwa aplikacji, które nie zawsze są przyjazne dla użytkownika, ale bardzo skuteczne pod względem bezpieczeństwa. iOS po prostu nie pozwala aplikacjom dostać się głęboko do systemu, aby móc potajemnie kontrolować to, co robisz na telefonie.

Jest jeden wyjątek, a mianowicie, jeśli Twój iPhone ma zepsuty jail (odblokowany, aby można było instalować dowolne aplikacje). Osoba, która chce w ten sposób zainstalować monitoring na smartfonie, musi znać się na technologii i mieć fizyczny dostęp do telefonu przez dłuższy czas. Najprostszym sposobem sprawdzenia jest znalezienie aplikacji Cydia i SBSettings na ekranie głównym .

Skrócona żywotność baterii jest jedną z oznak, że Twój telefon został naruszony. Zrzut ekranu: David Nield | Przewodowy

Jeśli okaże się, że Twój iPhone został uszkodzony przez jailbreak, twardy reset powinien to naprawić (i wyczyścić wszystko inne, więc upewnij się, że masz kopię zapasową ważnych danych).

Instalowanie aplikacji do nadzoru stealth na urządzeniach z Androidem jest nieco łatwiejsze, chociaż jest oficjalnie zabronione: Google usunie aplikacje ze Sklepu Play, jeśli znajdzie dowody zachowania przypominającego prześladowcę. Jednak aplikacje nadal czasami pojawiają się na rynku.

Osoba atakująca nadal będzie potrzebować dostępu do Twojego telefonu, aby zainstalować śledzenie. W rzeczywistości jest to jeden z największych znaków ostrzegawczych, na które należy zwrócić uwagę: jeśli samodzielnie skonfigurowałeś swój smartfon z Androidem i nikt inny nie używał go dłużej niż kilka sekund, powinien on być wolny od oprogramowania stalkera.

Jeśli Twój telefon został uszkodzony, możesz zauważyć, że się nagrzewa lub bateria szybko się rozładowuje, gdy go nie używasz. Możesz także zobaczyć nietypowe powiadomienia, których się nie spodziewasz, lub czas uruchamiania trwa dłużej niż powinien. Aplikacje do prześladowania są trudne do wykrycia, ale jeśli zauważysz jakieś nietypowe zachowanie telefonu, warto się temu przyjrzeć.

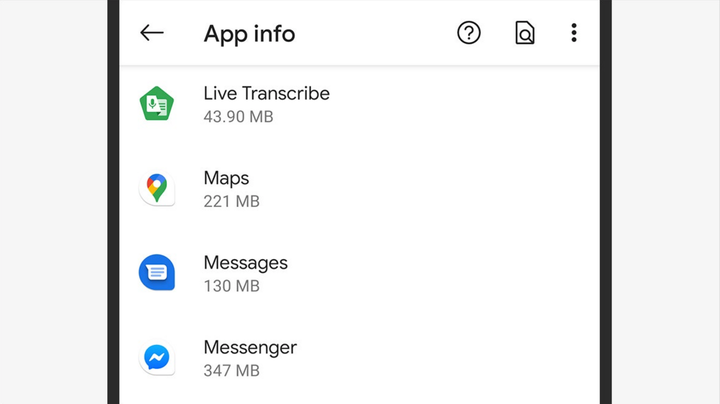

Sprawdź listę aplikacji, aby znaleźć coś podejrzanego. Zrzut ekranu: David Nield | Przewodowy

Aplikacje monitorujące bardzo często ukrywają swoją obecność, ale mogą pojawić się na liście aplikacji pod nieszkodliwą alternatywną nazwą: w ustawieniach Androida dotknij Aplikacje i powiadomienia, a następnie Zobacz wszystkie aplikacje. Oprogramowanie Stalker może być również ukryte w samym menu ustawień Androida (często w sekcjach związanych z bezpieczeństwem) – szukaj elementów menu, które nie wyglądają dobrze, których wcześniej nie zauważyłeś lub które nie pasują do oficjalnej dokumentacji.

Dla większego spokoju możesz skorzystać z pomocy narzędzi innych firm: Incognito, Certo i Kaspersky Antivirus to trzy aplikacje do skanowania telefonu, które powinny informować Cię, czy na Twoim urządzeniu znajduje się złośliwe oprogramowanie.

Należy zauważyć, że problem aplikacji do monitorowania stealth jest teraz bardziej dotkliwy niż kiedykolwiek, a zarówno Google, jak i Apple bardzo negatywnie odnoszą się do każdej aplikacji, która próbuje zrobić coś takiego.

Jak sprawdzić swój komputer

Większość tych samych zasad wykrywania prześladowców w systemach Android i iOS dotyczy systemu Windows z systemem macOS. Nadal potrzebujesz dostępu do swojego komputera, aby zainstalować śledzenie, ale osoby atakujące mogą również nakłonić Cię do zainstalowania wirusa pod pozorem czegoś zwyczajnego.

Ponadto instalowanie oprogramowania śledzącego jest łatwe dla kierownika IT, który konfiguruje dla Ciebie służbowy laptop. Jak zawsze dobrze chroń swój laptop lub komputer stacjonarny za pomocą własnego konta i hasła oraz zwracaj uwagę na jego fizyczne bezpieczeństwo, np. kto i kiedy ma do niego dostęp.

Jak chronić dane na swoim laptopie

Twój laptop to skarbnica osobistych i poufnych informacji — upewnij się, że jest tak bezpieczny, jak to tylko możliwe.

Zarówno Microsoft, jak i Apple bardzo dobrze rozumieją problem oprogramowania prześladowczego, a Windows i macOS wykryją i zablokują niektóre ukryte narzędzia bez dalszej pomocy. Podobnie jak każdy inny rodzaj złośliwego oprogramowania, stalkerware może zostać wykryte przez oprogramowanie antywirusowe innej firmy, takie jak Norton, Bitdefender lub Malwarebytes, które mają wersje dla systemów Windows i Mac.

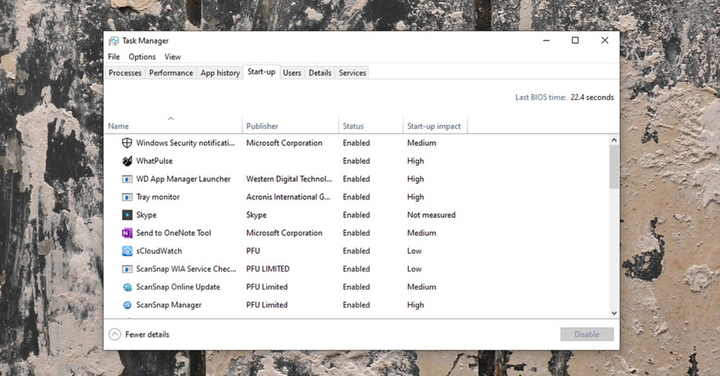

Menedżer zadań pokazuje, co jest aktualnie uruchomione w systemie Windows. Zrzut ekranu: David Nield | Przewodowy

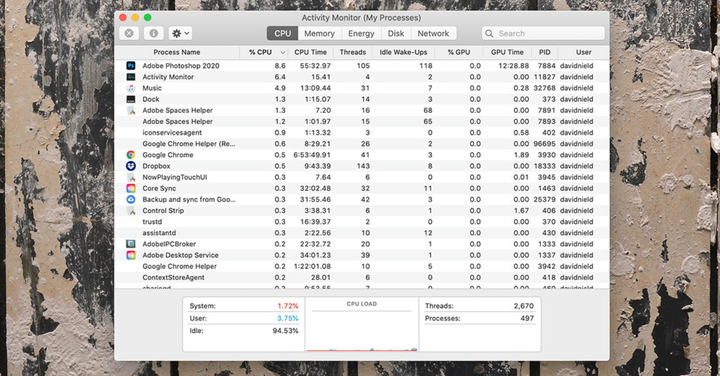

Jeśli chcesz samodzielnie zbadać sprawę, otwórz Menedżera zadań w systemie Windows (wyszukaj go w polu wyszukiwania na pasku zadań) lub Monitor aktywności w systemie macOS (wyszukaj go w Spotlight za pomocą Cmd + Space ), aby zobaczyć wszystko, co działa na komputerze. Należy pamiętać, że oprogramowanie szpiegujące zwykle nie wyświetla się pod swoją prawdziwą nazwą i może próbować podszywać się pod aplikację systemową lub używać krótkiej nazwy, której prawdopodobnie nie zauważysz.

Przejrzyj wszystkie karty, które pojawiają się w oknie dialogowym na ekranie. Jeśli zobaczysz coś, czego nie zainstalowałeś lub coś, co wydaje się podejrzane w swoim działaniu (prawdopodobnie nadmierne użycie dysku), szybko wyszukaj w Internecie nazwę aplikacji lub procesu. Zwykle to wystarczy, aby zrozumieć, z czym masz do czynienia.

Należy również sprawdzić, czy aplikacje i procesy działają w tym samym czasie, co system operacyjny, tak jak powinno to robić większość narzędzi do nadzoru. W systemie Windows znajdziesz listę oprogramowania startowego na karcie Uruchamianie w Menedżerze zadań ; w systemie macOS otwórz Preferencje systemowe, a następnie wybierz Użytkownicy i grupy oraz Elementy logowania. Ponownie, jeśli zobaczysz aplikację, której nie jesteś pewien, zajrzyj do Internetu.

Monitor aktywności systemu macOS informuje o tym, co dzieje się z systemem. Zrzut ekranu: David Nield | Przewodowy

W systemie macOS mogą być wymagane dodatkowe uprawnienia dla aplikacji prześladowczych: w Preferencjach systemowych przejdź do sekcji Bezpieczeństwo i prywatność, a następnie do sekcji Prywatność. Sprawdź wpisy dotyczące monitorowania danych wejściowych i pełnego dostępu do dysku, ponieważ oprogramowanie szpiegujące często wymaga tych uprawnień. Windows nie ma takiego ustawienia, ale możesz zobaczyć uprawnienia aplikacji (w tym lokalizację, dostęp do aparatu itp.), wybierając Prywatność z menu Ustawienia i przewijając w dół do Uprawnienia aplikacji.

Jak powiedzieliśmy, jeśli Twój pracodawca monitoruje Twój dzień pracy, narzędzia muszą być widoczne i działać za Twoją zgodą. Ale jeśli naprawdę się martwisz, pełne zresetowanie systemu Windows lub macOS powinno usunąć większość ukrytych narzędzi monitorujących, jeśli podejrzewasz, że jedno z nich uzyskało uprawnienia administratora (upewnij się, że najpierw wykonałeś kopię zapasową plików).

Jak sprawdzić swoje konta

Tym, którzy chcą naruszyć Twoją prywatność, łatwiej jest po prostu uzyskać dostęp do kont online niż próbować zainstalować podsłuch na swoich urządzeniach.

Oprócz sprawdzania, czy nie masz nieautoryzowanego dostępu do swoich urządzeń, powinieneś również okresowo sprawdzać, czy nie masz nieautoryzowanego dostępu do swoich kont. Oczywiście zaczyna się to od ochrony twoich nazw użytkowników i haseł: upewnij się, że są one znane tylko tobie, trudne do odgadnięcia, nie są używane na wielu kontach i nigdzie nie są zapisywane.

Rozważ użycie menedżera haseł, aby zabezpieczyć swoje hasła. W przypadku kont, na których jest to dostępne, włącz uwierzytelnianie dwuskładnikowe.

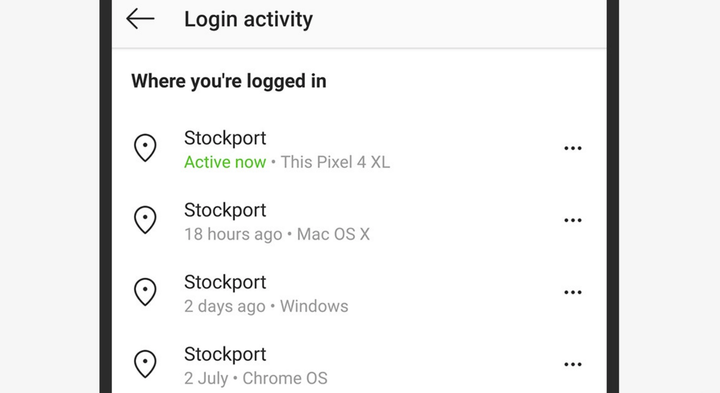

Facebook wyświetli listę wszystkich urządzeń, na których jesteś zalogowany. Zrzut ekranu: David Nield | Przewodowy

Jeśli na Twoim koncie pojawił się niechciany gość, możesz znaleźć potwierdzenie tego w tych ustawieniach. Na przykład w przypadku Facebooka otwórz stronę ustawień w przeglądarce i kliknij Bezpieczeństwo i zaloguj się, aby zobaczyć wszystkie urządzenia, na których Twoje konto jest aktywne (i wyloguj się, na których nie jesteś zalogowany). Jeśli korzystasz z Gmaila w internecie, kliknij przycisk Szczegóły w prawym dolnym rogu, aby wyświetlić inne aktywne sesje.

Niektóre aplikacje mobilne, takie jak WhatsApp i Snapchat, mogą być używane tylko na jednym urządzeniu, więc wiesz, że login, którego używasz, jest jedynym aktywnym. Nie dotyczy to jednak wszystkich aplikacji — na przykład na Instagramie, jeśli otworzysz ustawienia aplikacji, a następnie stukniesz Bezpieczeństwo i aktywność logowania, zobaczysz listę wszystkich urządzeń powiązanych z Twoim kontem. Aby usunąć urządzenie, dotknij trzech kropek z boku dowolnego wpisu i dotknij Wyloguj .

Zalecamy również przeglądanie działań na kontach, takich jak folder wysłanych wiadomości e -mail na koncie e-mail lub wiadomości otrzymane i wysłane w serwisie Twitter lub Facebook Messenger. Warto również sprawdzić wersje robocze i foldery kosza na swoich kontach pod kątem oznak podejrzanej aktywności.

Sprawdź Instagram, aby zobaczyć ostatnią aktywność związaną z logowaniem. Zrzut ekranu: David Nield | Przewodowy

Jeśli ktoś uzyskał dostęp do Twojego konta e-mail, najprawdopodobniej skonfigurował funkcję automatycznego przekazywania na inną pocztę i zdecydowanie należy to sprawdzić. Na przykład w internetowej wersji Gmaila kliknij ikonę koła zębatego (w prawym górnym rogu), następnie Wyświetl wszystkie ustawienia, a następnie Przekazywanie i POP/IMAP: spójrz na wpisy pod nagłówkiem Przekazywanie, aby sprawdzić, czy Twoje e-maile są wysyłane gdzie indziej. Sprawdź również kartę Filtry i zablokowane adresy pod kątem wszystkiego, czego nie skonfigurowałeś.

Podejście może się nieco różnić w zależności od używanych aplikacji i kont, które posiadasz, ale śledzenie aktywnych logowań i monitorowanie aktywności w aplikacjach to najlepszy sposób na wykrycie niechcianych gości. Regularna zmiana hasła to najskuteczniejszy sposób blokowania niechcianego dostępu do kont.

Ten artykuł jest ręcznym tłumaczeniem materiału z magazynu Wired.