Keyloggery: czym są i jak są wykorzystywane do kradzieży danych osobowych

Nie tylko hakerzy mogą używać keyloggerów do przechwytywania naciśnięć klawiszy w celu wyodrębnienia haseł i innych poufnych informacji.

Po przeczytaniu wystarczającej liczby artykułów na temat cyberbezpieczeństwa i hakerów na pewno natkniesz się na temat dotyczący keyloggerów. Brzmi bardzo złowrogo, tajemniczo i technologicznie, ale czym tak naprawdę są keyloggery i jak niebezpieczne są?

Cóż, w tym artykule powiemy Ci wszystko, co musisz o nich wiedzieć. Co to jest? Jak są używane? Jak wykryć keyloggery? A jak można się przed nimi chronić?

Czym są keyloggery?

Keyloggery (znane również jako naciśnięcia klawiszy) to programy, które wiążą się z systemem operacyjnym lub przeglądarką internetową. Jak sama nazwa wskazuje, ich celem jest zapamiętywanie naciśnięć klawiszy na urządzeniu.

Można je zaprogramować tak, aby zapamiętywały wszystko, co wpisujesz lub wpisujesz tylko w określonych witrynach i polach (takich jak pole hasła PayPal). Dlatego keyloggery są zwykle uważane za złośliwe oprogramowanie.

Najczęściej dostają się na twoje urządzenie wraz z oprogramowaniem antywirusowym, chociaż same w sobie nie są wirusami. Czasami można ich nawet używać legalnie (ale to nie oznacza, że ich użycie jest etyczne).

Jak działają keyloggery?

Wyjaśnijmy w prosty sposób.

Podczas korzystania z klawiatury naciśnięcia klawiszy są przesyłane z niej do urządzenia. Sterownik klawiatury tłumaczy zeskanowany kod (dane naciśnięć klawiszy) na litery, cyfry i symbole. Dzięki temu procesowi twój system operacyjny i każda aplikacja, której używasz, może rozpoznać twoje prasy.

Tak więc keylogger udaje urządzenie odbierające, a tym samym odbiera dane o kliknięciach w taki sam sposób, jak system operacyjny lub aplikacje, z których korzystasz.

Keyloggery programowe i sprzętowe

Większość ludzi zna tylko keyloggery programowe — programy zaprojektowane do zapamiętywania naciśnięć klawiszy, które działają w tle systemu operacyjnego.

Zwykle ci, którzy instalują keylogger na twoim urządzeniu, blokują dostęp do niego i gromadzonych przez niego danych. Mogą również skonfigurować program tak, aby przesyłał zebrane dane pocztą elektroniczną, na strony internetowe lub przesyłał je do baz danych.

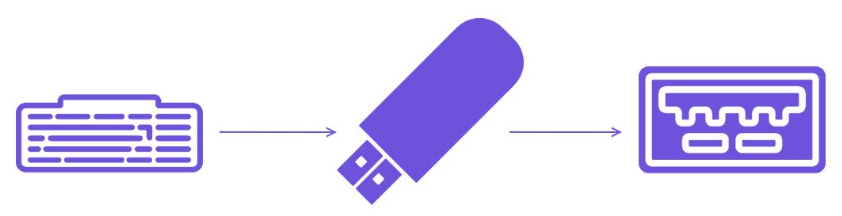

Istnieją również keyloggery sprzętowe. Są to fizyczne urządzenia, które wykonują te same funkcje (pamiętaj o naciśnięciach klawiszy). Ale nie trzeba ich instalować, zamiast tego fizycznie podłączasz je do komputera.

Większość keyloggerów sprzętowych jest instalowana w porcie USB, przez który należy podłączyć przewód z klawiatury do komputera. Dokładnie pomiędzy.

Czyli zamiast tego:

To się stało:

Jeśli nie wiesz, jak wygląda keylogger sprzętowy, oto przykład:

Tak, bez problemu kupisz go na Amazon czy nawet Aliexpress.

Dlaczego ktoś miałby używać keyloggerów sprzętowych?

Największym plusem takich keyloggerów jest to, że oprogramowanie nie jest w stanie ich wykryć. Ponadto nie są zależne od oprogramowania, więc błędy oprogramowania nie wpływają na ich działanie.

W starszych modelach osoba korzystająca z keyloggera musiała go rozpakować, aby uzyskać dostęp do zapisanych na nim danych. Ale nowsze modele mogą łączyć się z lokalną siecią Wi-Fi i wysyłać dane przez e-mail.

Keyloggery sprzętowe są nadal używane, jeśli ofiarą jest właściciel komputera stacjonarnego. Jednak w przypadku laptopa wykrycie takiego keyloggera nie będzie trudne.

Aha, i nie myśl, że jesteś odporny na keylogger sprzętowy, jeśli używasz klawiatury bezprzewodowej. Wiele z nich jest podatnych na ataki KeySniffer. Chociaż nie jest to keylogger sprzętowy, umożliwia również atakującemu uzyskanie danych o naciśnięciach klawiszy, jeśli są one przesyłane niezaszyfrowanym kanałem komunikacyjnym.

Ponadto istnieje również KeySweeper, ukryty keylogger sprzętowy, który wygląda jak zwykła ładowarka. Może pasywnie monitorować, dekodować i zapamiętywać naciśnięcia klawiszy z różnych bezprzewodowych klawiatur. Następnie wysyła dane o naciśnięciach klawiszy do atakującego przez GSM. Ponadto możesz skonfigurować go do wysyłania danych na podstawie:

- niestandardowe nazwy

- Linki URL

- Słowa kluczowe

Jak używane są keyloggery?

Za cyberataki, prawda? Tak, hakerzy bardzo często używają keyloggerów. Ale nie tylko oni to robią. Co zaskakujące, mogą z nich korzystać również rodziny i marketerzy internetowi.

hakerzy

Keyloggery są użytecznym narzędziem dla cyberprzestępców. Często w ten sposób udaje im się włamać na konta użytkowników i uzyskać dane firmowe. Hakerzy zazwyczaj dystrybuują keyloggery poprzez:

- Wyzwalaj instalacje lub aktywacje po kliknięciu łącza lub otwarciu załącznika w wiadomości e-mail phishingowej.

- Uruchomienie instalacji lub aktywacji określonego programu.

- Wykorzystywanie innych szkodliwych programów (w szczególności trojanów) do instalowania keyloggerów na urządzeniu.

- Używanie wrażliwych przeglądarek ze skryptami stron internetowych.

- Tworzenie fałszywych stron internetowych i wykorzystywanie wiadomości phishingowych lub ataków MITM do interakcji z nimi.

W niektórych przypadkach cyberprzestępcy mogą nawet skonfigurować keyloggera w taki sposób, że wchodzi on do sieci i rozprzestrzenia się na wszystkie podłączone do niej urządzenia. Mogą też skonfigurować inne złośliwe oprogramowanie do zainstalowania z tej sieci. Hakerzy mogą również instalować keyloggery sprzętowe w kafejkach internetowych. Albo oszust może wykraść cenne informacje o firmie, w której dostał pracę.

I nie, doświadczeni cyberprzestępcy nie są jedynymi, którzy używają keyloggerów. Nawet nieudane hakerki, które chodzą do szkoły, mogą używać keyloggerów do poprawiania swoich ocen.

Słynne cyberataki z wykorzystaniem keyloggerów:

- W 2015 roku hakerzy wykorzystali phishing i keyloggery do włamania się na serwery firmy ubezpieczeniowej Anthem.

- W 2016 roku badacze z RisklQ (we współpracy z CleaeSky) odkryli, że cyberprzestępcy używali keyloggera sieciowego do hakowania wielu popularnych witryn handlu elektronicznego.

- W 2016 roku badacze bezpieczeństwa z firmy Trend Micro odkryli, że hakerzy wykorzystali komercyjny program keyloggera (Olympic Vision) do zhakowania kont pracowników i kadry kierowniczej w 18 krajach (USA, Bliski Wschód, Azja).

- W 2018 roku wykryto nowy szczep złośliwego oprogramowania o nazwie Virobot. Mógł pełnić nie tylko funkcje keyloggera, ale także programów typu ransomware i botnet.

- W 2017 roku hakerzy wykorzystali keyloggera do włamania się do Instytutu Zdrowia Kobiet w San Antonio, największego instytutu ginekologicznego w San Antonio.

Pracodawcy

Firmy często używają keyloggerów do śledzenia swoich pracowników.Nazywa się to „keyloggerem korporacyjnym" i jest całkowicie legalne, przynajmniej tak długo, jak keyloggery są instalowane tylko w sieci korporacyjnej i tylko na komputerach służbowych.

Pracodawcy zwykle używają keyloggerów programowych. Zespoły IT mogą skonfigurować je tak, aby wykrywały słowa kluczowe i wysyłały alerty w czasie rzeczywistym, gdy ktoś kopiuje pliki, wprowadza poufne dane lub wykonuje ukryte polecenia.

W firmie sensowne jest stosowanie keyloggerów:

- Pomaga to służbom bezpieczeństwa wykrywać zagrożenia wewnętrzne.

- Pomaga to menedżerom i przełożonym upewnić się, że pracownicy spełniają wymagane wskaźniki wydajności i nie pozwolić im się zrelaksować.

- Pomaga również audytorom zweryfikować, czy firma przestrzega przepisów prawa i regulacji. Jeśli ktoś w firmie je naruszy, keyloggery pomogą łatwo zidentyfikować tę osobę.

Czy wszyscy pracodawcy używają keyloggerów? Nie ma dokładnych informacji na ten temat. Uważamy, że bezpieczniej jest założyć, że kierownictwo zainstalowało keyloggery na firmowych komputerach, niż po prostu mieć nadzieję, że nie. Przeczytaj całą umowę najmu. Może istnieć element dotyczący rejestrowania naciśnięć klawiszy.

Ale w każdym razie, jeśli możesz pracować na swoim komputerze osobistym, przyniesienie go do pracy powinno być bezpieczne.

marketingu internetowego

W 2017 roku naukowcy z Princeton University odkryli, że około 482 z 50 000 najpopularniejszych witryn internetowych Alexy (dość popularnych witryn) używało skryptów internetowych, które działały jak keyloggery. A skrypty pamiętają nie tylko naciśnięcia klawiszy, ale także ruchy myszy i przewijanie.

Dlaczego mieliby to robić? Ponieważ pomaga marketerom zbierać dane behawioralne na Twój temat. Jak dokładnie wchodzisz w interakcję z ich witrynami, które reklamy najbardziej Cię interesują, jakie treści lubisz, a jakich nie i tak dalej. Ponadto zespoły IT, menedżerowie produktów i/lub właściciele firm, projektanci UX mogą również używać keyloggerów do identyfikowania i wdrażania życzeń użytkowników, zwykle podczas wychodzenia z pokładu lub wersji beta.

Brzmi wątpliwie? Tak, ale ogólnie legalne, jak wspominają o tym w umowie użytkownika. Wiesz, ta długa strona tekstu i klauzul prawnych, których nie chcesz czytać (nie martw się, większość ludzi to robi).

I szczerze mówiąc ma to sens. To bardzo pomaga firmom w spersonalizowaniu doświadczeń użytkowników.

Zazdrosni małżonkowie i nadopiekuńczy rodzice

Mężowie lub żony, którzy obawiają się, że druga połówka je zdradza, lub rodzice, którzy chcą bacznie obserwować, co ich dzieci robią w Internecie, również mogą korzystać z keyloggerów.

Nie, nie przesadzamy. W Internecie pojawiają się nawet artykuły polecające najlepsze keyloggery do monitorowania aktywności dzieci w mediach społecznościowych.

Czy to jest legalne? Trudno powiedzieć. Korzystanie z keyloggerów jest nielegalne w większości krajów. Jednak według niektórych stron internetowych prawników rozwodowych korzystanie z nich może być technicznie legalne, jeśli jesteś „ostrożny”. Ponadto artykuł, do którego odsyłamy powyżej, mówi, że możesz używać keyloggera, jeśli jest on zainstalowany na twoim urządzeniu. Sprawia to wrażenie, że mogą to zrobić rodzice (jeśli ich dzieci nie mają paragonów potwierdzających zakup urządzeń).

Powiemy Ci, jak wykryć keyloggera i pozbyć się go w drugiej części tego artykułu, która zostanie opublikowana już wkrótce!