Wyciek firmy Intel: 20 GB kodu źródłowego i dokumentów wewnętrznych

Tajne i poufne dokumenty amerykańskiego producenta układów scalonych Intela, które rzekomo powstały w wyniku włamania, zostały dziś przesłane do publicznej usługi udostępniania plików.

20 GB informacji niejawnych pochodzi z nieznanego źródła. To była dopiero pierwsza część serii przecieków Intela.

Według

, programista i inżynier wsteczny, który otrzymał dokumenty od anonimowego hakera, większość informacji powinna być chroniona prawem własności intelektualnej. Deweloper został poinformowany, że informacje zostały skradzione z Intela w tym roku.

„Otrzymałem je od anonimowego źródła, które ukradło je na początku tego roku, więcej szczegółów na ten temat zostanie ujawnionych wkrótce" – mówi Kottmann.

„Większość informacji NIGDY wcześniej nie była publikowana i jest sklasyfikowana jako poufna w ramach NDA lub Intel Restricted Secret” — dodał deweloper.

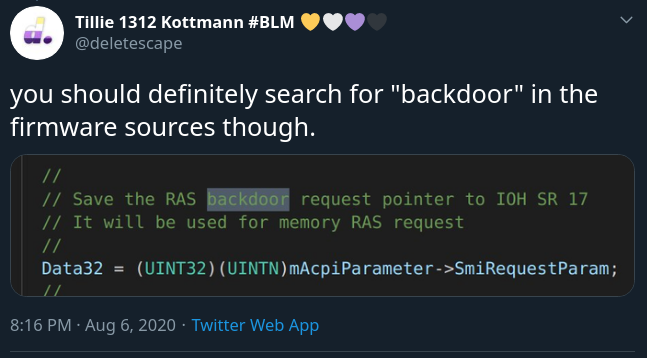

W kodzie źródłowym oprogramowania można znaleźć komentarze związane z backdoorami, ale to może oznaczać wszystko i nie musi oznaczać, że mogą uzyskać dostęp do twojego komputera:

Przedstawiciel firmy Intel wskazał stronę firmy z zasadami bezpieczeństwa produktów, na której stwierdzono, że „polityki i praktyki firmy Intel dotyczące rozwoju produktów zabraniają jakichkolwiek celowych działań w celu umożliwienia dostępu do nieudokumentowanych urządzeń (np. informacji lub obejścia zabezpieczeń lub ograniczeń jej produktów”.

Niektóre pliki w archiwum zawierają specyfikacje techniczne i odnoszą się do wewnętrznego projektu chipsetu, w tym platformy Kaby Lake i Intel Management Engine (ME).

Pierwsza część przecieku zawiera dokumenty dotyczące:

- Podręczniki Intel ME Bringup + narzędzia (flash) + próbki dla różnych platform

- Kod referencyjny Kabylake BIOS i przykładowy kod (platforma Purley) + kod inicjujący (niektóre z nich jako wyeksportowane repozytoria git z pełną historią)

- Intel CEFDK (zestaw deweloperski oprogramowania sprzętowego elektroniki użytkowej (program ładujący)) ŹRÓDŁA

- Pakiety źródłowe Silicon / FSP dla różnych platform

- Różne narzędzia programistyczne i debugujące firmy Intel

- Symulacja Simics dla Rocket Lake S i prawdopodobnie innych platform

- Różne mapy drogowe i inne dokumenty

- Pliki binarne sterownika aparatu opracowane przez firmę Intel dla firmy SpaceX

- Schematy, dokumenty, narzędzia + firmware dla niewydanej jeszcze platformy Tiger Lake

- Filmy instruktażowe Kabylake FDK

- Pliki dekodera Intel Trace Hub+ dla różnych wersji Intel ME

- Odniesienie do Elkhart Lake Silicon i przykładowy kod platformy

- Niektóre rzeczy Verilog dla różnych platform Xeon, nie wiem dokładnie co

- Debugowanie kompilacji BIOS/TXE dla różnych platform

- Bootguard SDK (zaszyfrowany zip)

- Symulator procesów Intel Snowridge / Snowfish ADK

- Różne schematy

- Szablony materiałów marketingowych firmy Intel (InDesign)

Publikacja jest już nazywana „soczystą”, ale Kottmann uważa, że przyszłe przecieki z ich źródła prawdopodobnie będą zawierać jeszcze więcej „soczystych” tajnych dokumentów.

Jak to się rzekomo stało

Kottman prowadzi repozytorium uzyskanego przez siebie kodu źródłowego oraz różnych źródeł poszukujących źle skonfigurowanych narzędzi DevOps, które zapewniają dostęp do zasobów. Repozytorium zawiera dane, w tym natywny kod, od kilkudziesięciu firm (GE Appliances, Microsoft, Qualcomm, Motorola, AMD, Lenovo).

Deweloper dokłada wszelkich starań, aby usunąć poufne informacje z publikowanego kodu i zastosować się do żądań usunięcia. Ponadto są gotowi udzielić szczegółowych informacji na temat błędnej konfiguracji i sposobów uniknięcia przyszłych awarii.

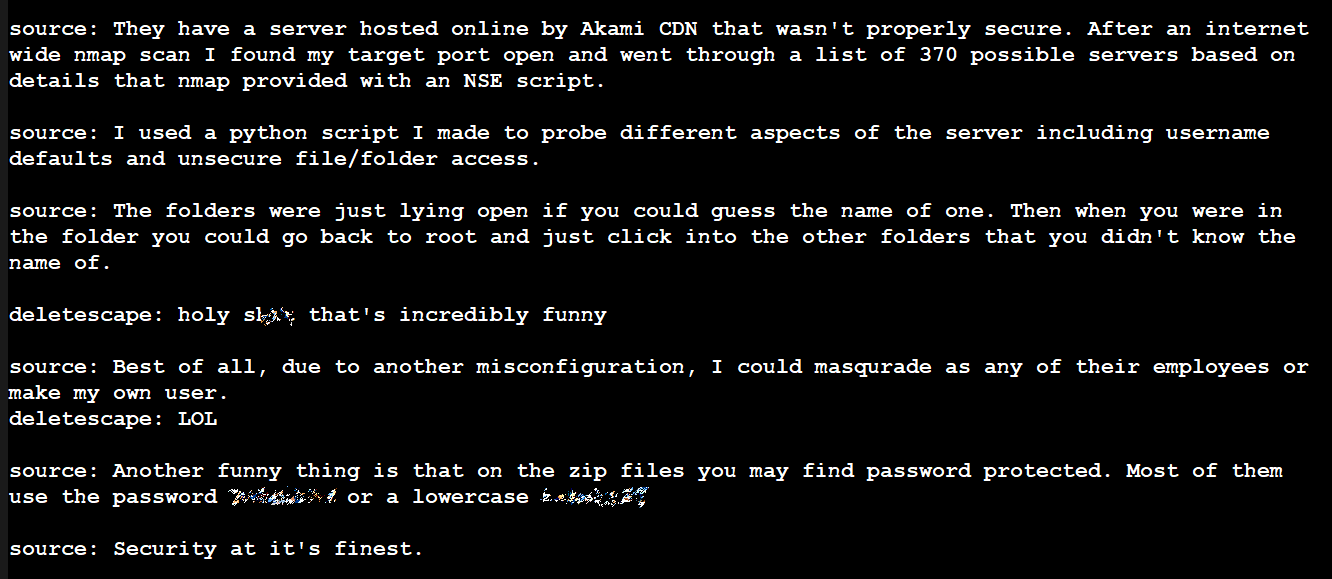

Hack Intela wydaje się być taki sam. Haker powiedział Kottmannowi, że znalazł serwer Intela w sieci CDN, który nie był odpowiednio zabezpieczony. Wygląda na to, że ta konkretna maszyna została wybrana na podstawie części zebranych podczas indeksowania sieci.

Używając własnego skryptu w Pythonie, haker twierdzi, że był w stanie zweryfikować dostęp do nazwy użytkownika oraz niezabezpieczony dostęp do plików i folderów. Według hakera dostęp do folderów był możliwy, jeśli znało się prawidłowe nazwy. Musieli jednak odgadnąć tylko jedno imię. Po wejściu do środka mogli wrócić do katalogu głównego i uzyskać dostęp do dowolnego z nich.

Jednak ważniejszym szczegółem było twierdzenie, że mogą podszywać się pod dowolnego pracownika Intela mającego dostęp do zasobów lub stworzyć własnego użytkownika. Niektóre pliki to archiwa chronione niewiarygodnie słabymi hasłami.

W oświadczeniu dla BleepingComputer Intel powiedział, że dane wydają się pochodzić z Intel Resource and Design Center. Rzecznik firmy nie sprecyzował metody włamania, ale powiedział, że wyciek może pochodzić od kogoś, kto ma dostęp do portalu:

„Badamy tę sytuację. Wydaje się, że informacje pochodzą z Intel Resource and Design Center, w którym znajdują się informacje do użytku naszych klientów, partnerów i innych podmiotów zewnętrznych, które zarejestrowały się w celu uzyskania dostępu. Uważamy, że osoba mająca dostęp pobrała i udostępniła te dane” – powiedział rzecznik firmy Intel.

Pracownicy tego działu mają wyższe uprawnienia niż zwykle, dając im dostęp nie tylko do zasobów klientów i OEM, ale także do własności intelektualnej firmy Intel, takiej jak dokumentacja i narzędzia, usługi testowania i podglądy produktów, z których wszystkie są dostępne w ramach korporacyjnej klauzuli poufności. porozumienie (CNDA).