Hackers hackearam o controle remoto do decodificador, transformando-o em um dispositivo de escuta

Pesquisadores de segurança que analisaram o Comcast XR11 Xfinity Voice Remote e encontraram uma maneira de transformá-lo em um dispositivo de escuta sem acesso físico ou interação do usuário.

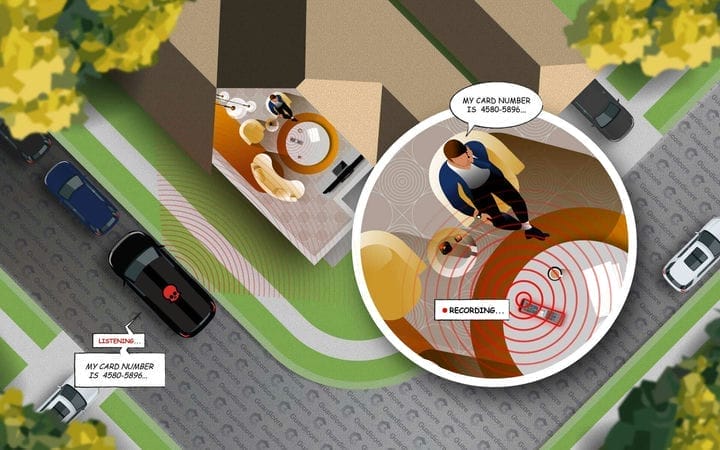

O ataque, apelidado de WarezThe Remote, permitiu que o controle remoto fosse interceptado e as conversas monitoradas a pelo menos 65 pés (cerca de 20 metros) de distância, tornando possível o cenário de "van estacionada do lado de fora".

Ao contrário dos controles remotos infravermelhos convencionais, o Comcast XR11 usa frequências de rádio para se comunicar com caixas de cabo e possui um microfone embutido para comandos de voz. Existem mais de 18 milhões desses dispositivos nas casas dos residentes dos EUA .

Os pesquisadores da Guardicore examinaram de perto o firmware do controle remoto e o software do decodificador para entender como funciona a comunicação entre os dois dispositivos.

Eles encontraram um ponto fraco na implementação do protocolo RF4CE (Radio Frequency for Consumer Electronics), responsável por criptografar as comunicações.

"No entanto, como se viu, na implementação do XR11, a segurança RF4CE é definida por pacote. Cada pacote RF4CE possui um byte "flags" e, quando um de seus bits é definido como 1, o modo seguro é ativado para esse pacote e seu conteúdo serão criptografados. Da mesma forma, se o bit não for definido, o pacote será enviado em texto não criptografado." – Guardicore

Eles descobriram que o firmware XR11 aceita respostas de texto não criptografado para solicitações criptografadas do controle remoto. Isso permitiu que um invasor que adivinhasse o conteúdo da solicitação criasse uma resposta maliciosa, ostensivamente em nome do prefixo.

Além disso, não havia verificação de assinatura para o recurso de atualização de firmware, permitindo que um invasor instalasse imagens maliciosas.

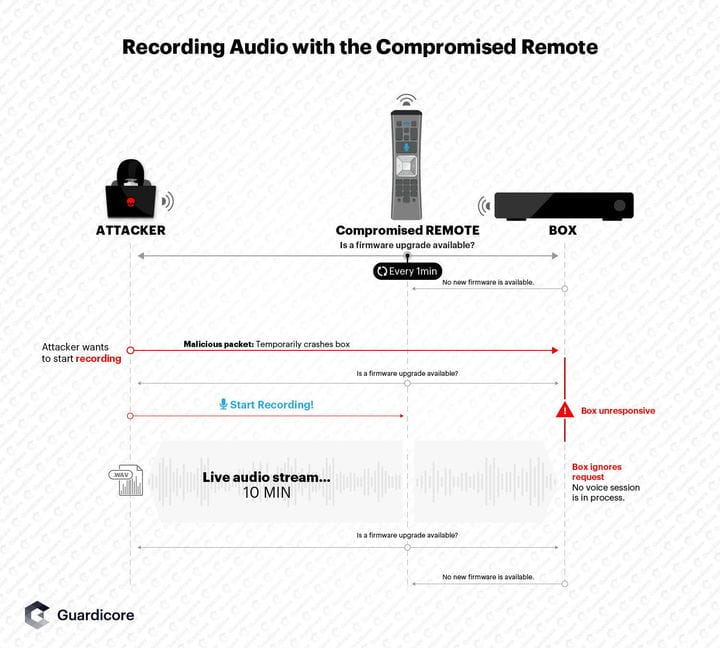

A verificação do firmware ocorre a cada 24 horas e o pacote de solicitação é criptografado. No entanto, os pesquisadores da Guardicore notaram um byte não criptografado indicando que a solicitação estava relacionada ao firmware, permitindo que eles adivinhassem o conteúdo.

Conhecendo esses detalhes, os pesquisadores poderiam responder com um pacote de texto não criptografado, informando ao controle remoto que uma atualização de firmware estava disponível e atualizar o XR11 com sua versão do firmware que contém o malware.

Durante o teste inicial, eles alteraram o firmware para que um dos LEDs do controle remoto piscasse em uma cor diferente:

Como o controle remoto possui uma função de controle de voz a bordo, os pesquisadores se perguntaram como o microfone poderia ser ativado. Para fazer isso, eles fizeram engenharia reversa do firmware do controle remoto para encontrar o código do botão de gravação de voz.

Eles mudaram o software para que a solicitação de gravação aconteça a cada minuto, e não apenas quando um botão é pressionado. Assim que responderem a esta solicitação, a gravação será iniciada, com duração de até 10 minutos.

Preparar-se para tal ataque certamente não é fácil e requer habilidades técnicas sérias para fazer engenharia reversa do firmware, criar patches que serão aceitos e ter paciência para piscar o controle remoto XR11.

Em seu relatório, Guardicore diz que levou cerca de 35 minutos para fazer as alterações necessárias usando o transceptor de RF.

Claro, o sucesso do ataque também depende do transceptor. A opção mais cara fornecerá resultados mais consistentes. Eles usaram um ApiMote, que custa cerca de US$ 150 e pode ouvir uma pessoa falando a até 4,5 metros de distância do controle remoto. Uma amostra da conversa gravada está disponível na postagem do blog Guardicore.

A Comcast corrigiu os problemas relatados pela Guardicore, confirmando em 24 de setembro que seus dispositivos XR11 não são mais vulneráveis ao ataque WarezTheRemote.

Imagem da capa: Jonas Leupe via Unsplash.

Baseado no material do Bleeping Computer .