Keyloggers: como detectar e se proteger de keyloggers malignos

Como se proteger da interceptação de teclas digitadas, a fim de evitar o roubo de senhas e outras informações confidenciais.

Hoje estamos lançando a segunda parte do artigo sobre keyloggers, no qual falaremos sobre como detectá-los e se proteger. Se você não leu a primeira parte, recomendamos fortemente que o faça. Ele fala em detalhes sobre o que são keyloggers, o que são e como são usados.

Um keylogger pode ajudar os hackers a obter suas credenciais, informações de contas bancárias, números de cartão de crédito e informações pessoais que você não deseja compartilhar.

Se algo assim acontecer, o cibercriminoso pode:

- Retire todos os fundos da sua conta bancária.

- Esgote o limite do seu cartão de crédito, estrague sua pontuação de crédito.

- Representar você online.

- Use suas informações pessoais para chantageá-lo.

Como detectar um keylogger?

Com keyloggers de hardware, a solução é óbvia – você precisa verificar as portas do dispositivo para garantir que não haja componentes "extras" entre o cabo do teclado e a porta USB.

No entanto, com keyloggers de software, as coisas são um pouco mais complicadas. Mas a boa notícia é que você pode detectá-los com os seguintes programas:

Gerenciador de Tarefas (Windows) e Monitor de Atividade (Mac):

Gerenciador de Tarefas ou Monitor de Atividade é uma ótima maneira de verificar processos em segundo plano. Para iniciar o Gerenciador de Tarefas no Windows, clique em Ctrl + Shift + Esc.

Em um Mac, você encontrará o System Monitor selecionando Aplicativos > Utilitários. Ou use o Spotlight para encontrá-lo.

Agora você precisa encontrar os processos que não conhece. Isso é mais fácil no Windows 10 do que no Mac, pois o Gerenciador de Tarefas separa claramente os aplicativos dos processos em segundo plano.

Quando você encontrar um aplicativo ou processo que nunca viu antes ou que pareça questionável, pesquise seu nome no Google. E se você obteve resultados sobre keyloggers, parabéns – você encontrou o culpado.

Além disso, no Windows 10, verifique a guia Inicialização. Se o keylogger foi programado para ser ativado no início do seu sistema operacional, você deve localizá-lo e desligá-lo.

Isso não é o ideal e pode ser tedioso. Mas ele vale a pena.

Relatórios de tráfego da Internet

Como os dados coletados pelos keyloggers podem ser visualizados remotamente por hackers, isso significa que o malware se comunica com eles pela Internet.

Portanto, ele deve aparecer no relatório de uso do tráfego da Internet para seu sistema operacional. Basicamente, se você vir algum aplicativo estranho que fica online, pesquise no Google para descobrir se é um keylogger ou não.

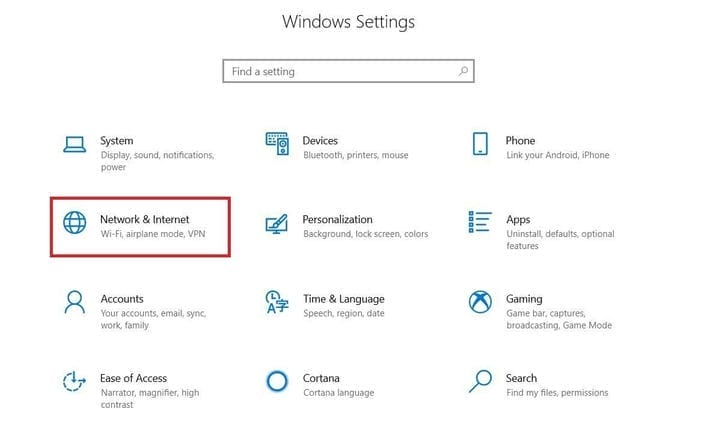

Em um Mac, você pode verificar isso com o Activity Monitor. Basta selecionar a guia Rede.No Windows 10, você precisa abrir as Configurações do Windows (botão Win + I). Lá, selecione Rede e Internet.

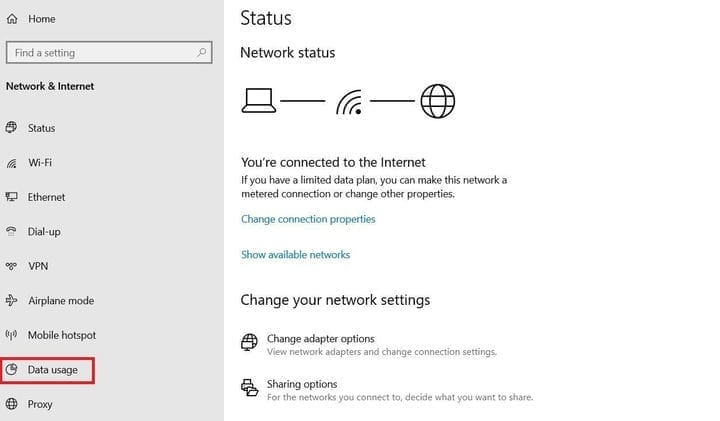

Em seguida, selecione Uso de dados

Em suas conexões da Web, clique em Exibir uso por aplicativo. Sinta-se à vontade para alternar entre as redes se quiser usar Mostrar configurações para.

Agora você deve ver todos os aplicativos enviando dados pela Internet.

Às vezes, os hackers podem ocultar keyloggers nas extensões do navegador. Portanto, vale a pena olhar entre eles. Se você vir uma extensão que não se lembra de ter instalado, é melhor desativá-la ou desinstalá-la. Aqui está uma lista de como você pode testar suas extensões nos navegadores mais populares.

Chrome – basta digitar chrome://extensionsna barra de endereços e pressionar enter.

Opera – Assim como o Chrome: digite opera://extensions e pressione Enter.

Firefox – digite about:addonsna barra de endereços.

Microsoft Edge – Clique em "Extensões" no menu do navegador.

Internet Explorer – No menu Ferramentas, selecione Gerenciar Complementos.

Brave – Digite brave://extensionsno campo de endereço.

Vivaldi – digite vivaldi://extensionsno campo URL.

Safari – Clique em "Preferências" no menu Safari e selecione "Extensões".

Yandex – clique em Configurações do navegador Yandex (ícone de três linhas) e selecione Complementos.

O teclado na tela pode proteger contra keyloggers?

Talvez, mas não 100%.

O problema é que o teclado na tela usa o mesmo driver do teclado normal. Portanto, um keylogger pode usá-lo para interceptar as teclas traduzidas enviadas para o seu sistema operacional.

Mesmo que isso não aconteça, não se esqueça de que os keyloggers são softwares maliciosos. E hackers habilidosos podem programar malware para fazer praticamente qualquer coisa. Por exemplo, eles podem configurar um keylogger para fazer capturas de tela. Como alternativa, eles podem capturar uma imagem da área ao redor do ponteiro do mouse (ou seja, qual letra você pressiona no teclado na tela).

Como se proteger então keyloggers?

Abaixo está uma lista de coisas que você pode tentar:

Use um antivírus

Keyloggers são malware, pelo menos quando os hackers os usam contra você. Obviamente, a melhor linha de defesa é o software antivírus.

Apenas certifique-se de executar verificações regulares (idealmente todos os dias) e manter seu software antivírus atualizado. Se você pular a atualização, talvez não consiga detectar novos tipos de malware (incluindo keyloggers).

Autenticação de dois fatores

Ative a autenticação de dois fatores e a autenticação multifator em suas contas.

Essas são configurações de segurança que adicionam uma etapa extra ao processo de login. Geralmente funciona assim: Ao fazer login, digite seu nome de usuário/endereço de e-mail e senha como de costume. Você precisará inserir um código gerado aleatoriamente para concluir o processo de login. O código geralmente é gerado em seu telefone usando um aplicativo (como o Google Authenticator).

Assim, mesmo que os cibercriminosos consigam roubar suas credenciais usando keyloggers, eles não conseguirão invadir suas contas. Para fazer isso, eles precisarão de acesso direto ao seu dispositivo móvel.

Use um gerenciador de senhas

Um gerenciador de senhas é uma ferramenta online que protege suas senhas em um só lugar. Em essência, ele os criptografa, agindo como um cofre digital. Você só precisa de uma senha mestra para acessá-los e usá-los.

Os gerenciadores de senhas devem oferecer alguma proteção contra keyloggers por meio de recursos de preenchimento automático. Normalmente, você salva os sites nos quais faz login em um cofre de senha e, em seguida, usa uma extensão do navegador para preencher automaticamente os campos de login ao acessá-los. Você não precisa imprimir.

Espere, os keyloggers não comprometeriam sua senha mestra, dando aos hackers acesso direto a todas as suas senhas? Isso pode acontecer, e é por isso que você deve sempre ativar a autenticação de dois fatores em sua conta (como dissemos antes).

Os gerenciadores de senhas geralmente oferecem proteção decente contra keyloggers de hardware. Eles são bons contra alguns keyloggers de software, mas não todos.

Não se esqueça – alguns deles podem ser programados para fazer capturas de tela para que possam capturar sua senha mestra (junto com outros dados).

Em geral, um gerenciador de senhas é projetado para fornecer um certo nível de proteção, não uma proteção completa. Só porque ele pode proteger seus dados de alguns keyloggers não significa que você pode ignorar uma possível infecção por malware em seu dispositivo.

Usar bloqueadores de script

Essas ferramentas são a maneira perfeita de se proteger contra hackers que usam scripts maliciosos que agem como keyloggers ou profissionais de marketing que usam scripts invasivos para rastrear o que você digita em seus sites ou como interage com seus anúncios.

O uMatrix é de longe a melhor ferramenta para o trabalho. É gratuito, de código aberto e funciona na maioria dos navegadores.

Também recomendamos o uso do uBlock Origin. Ele bloqueia principalmente anúncios, mas também pode ser configurado para bloquear scripts. E se você usá-lo no Firefox, ele bloqueará scripts de terceiros disfarçados.

Use uma VPN

Uma VPN não irá protegê-lo de keyloggers (ou qualquer malware). Mas pode bloquear conexões com sites maliciosos, impedindo que hackers infectem seu dispositivo com keyloggers.

Além disso, uma VPN pode impedir que cibercriminosos o ataquem com ataques MITM que o redirecionam para sites de phishing. Uma VPN criptografa seu tráfego para que um hacker não possa usar farejadores de tráfego para rastrear seus pacotes de dados e descobrir quais sites você visita. Sem essas informações, eles não conseguirão redirecioná-lo com sucesso para sites falsos infectados por keyloggers sem levantar suas suspeitas.

Por exemplo, se você deseja acessar google.com e for redirecionado para um site semelhante ao PayPal solicitando que insira suas credenciais de login, provavelmente ficará em guarda. Você pode até mesmo verificar o URL e ver que é paipaI.xy.com em vez de paypal.com.

Portanto, certifique-se de sempre usar uma VPN quando estiver online – pelo menos ao fazer login em contas ou fazer pagamentos online.

Mantenha seu software atualizado

Os cibercriminosos costumam usar aplicativos e sistemas operacionais antigos para injetar keyloggers nos dispositivos. Como regra, se você não atualizar os aplicativos ou o sistema operacional, as possíveis vulnerabilidades não serão verificadas.

Por mais tediosas que as atualizações (especialmente as atualizações do Windows) possam ser, apenas aguente-as. É melhor gastar dez minutos esperando que as atualizações sejam concluídas do que permitir que um hacker sequestre suas contas porque seu cliente de torrent ainda está usando uma versão antiga.

use o senso comum

O que queremos dizer é não baixar arquivos de sites suspeitos, especialmente se forem anunciados como gratuitos, embora o software seja bastante caro (por exemplo, Adobe Photoshop).

Não abra e-mails de remetentes desconhecidos. Os fraudadores podem enviá-los e inserir neles links ou anexos maliciosos que infectam seu dispositivo usando keyloggers.

Se você visitar um site e for redirecionado para outro site, saia imediatamente. Não perca seu tempo com isso e definitivamente não clique em nenhum link ou anúncio.

Se você vir um pop-up aleatório dizendo que ganhou um novo iPhone (ou qualquer outro dispositivo ou quantia em dinheiro), ignore-o e saia do site o mais rápido possível. Ou este é um site malicioso falso ou um site legítimo foi invadido por hackers.

Sempre verifique novamente os computadores públicos. Veja se há algum hardware adicional entre o cabo do teclado e a porta USB do computador. Além disso, evite qualquer atividade confidencial em computadores públicos (como serviços bancários on-line, pagamentos ou verificação de e-mail).

Basicamente, não caia em nenhum truque de phishing.

Como se livrar de keyloggers

Infelizmente, simplesmente executar uma verificação de vírus para se livrar dos keyloggers geralmente não é suficiente. Em vez disso, você precisará de um software especializado (chamado anti-keyloggers).

Essas ferramentas realizam uma auditoria aprofundada dos processos em seu dispositivo, verificando quase tudo:

- Processos de SO e BIOS

- Aplicativos e serviços em segundo plano

- Configurações do navegador

- Configurações de rede

- Plugins

Eles também verificam todos os dados que encontram em um extenso banco de dados de variedades de keyloggers. Além disso, você também deve usar anti-rootkits, pois muitos keyloggers são na verdade rootkits.

Mostraremos algumas das melhores ferramentas para se livrar dos keyloggers.

Se você estiver tendo problemas para se livrar de um keylogger com anti-keyloggers e anti-rootkits, ou se suspeitar que seu dispositivo foi desbloqueado, provavelmente será necessário reinstalar completamente o sistema operacional.

Malwarebytes Anti-Rootkit

Malwarebytes é uma ferramenta anti-malware extremamente eficaz. Portanto, é óbvio que seu serviço anti-rootkit também é bom. Embora sua ferramenta anti-rootkit esteja em versão beta, ela faz o trabalho muito bem. Ele realiza uma varredura completa em busca de keyloggers e outros tipos de rootkits no kernel do seu sistema operacional.

E o mais importante, é totalmente gratuito.

SpyShelterGenericName

O SpyShelter é uma ferramenta muito eficaz que é executada em segundo plano e bloqueia automaticamente os keyloggers se eles tentarem infectar seu dispositivo.

Seu banco de dados de keylogger é bastante extenso. Tanto que seu módulo Anti KeyLogging pode protegê-lo facilmente de qualquer um dos keyloggers (mesmo os não identificados).

Embora o SpyShelter não seja gratuito, ele oferece uma avaliação gratuita de 14 dias. Isso deve ser suficiente para entender se esta ferramenta é adequada para você. Nesse caso, você pode comprar a versão premium por cerca de US$ 32 a US$ 33 por dispositivo.

E aqui está a boa notícia – é um pagamento único, não uma assinatura mensal ou anual recorrente.

Zemana

A Zemana oferece soluções anti-malware, mas também possui um serviço de proteção de keylogger dedicado .

Ela é boa o suficiente. A ferramenta Zemana também oferece proteção contra ransomware e remoção de adware, o que é um ótimo bônus. O serviço deles é executado em segundo plano e verifica constantemente tudo o que você baixa em busca de comportamento malicioso.

O serviço tem uma demonstração gratuita e sua versão premium agora custa US$ 41,99 por ano para um único dispositivo. Além disso, está disponível apenas para Windows.

Ghostpress

O Ghostpress é uma ferramenta com uma interface de usuário agradável que oferece proteção contra keyloggers, ocultando e manipulando as teclas digitadas. Por exemplo, pode diminuir intencionalmente sua velocidade de entrada para mascarar seu comportamento de escrita.

Ao contrário do Zemana e do SpyShelter, o Ghostpress não é totalmente gratuito.