So überprüfen Sie Ihr Smartphone und Ihren Laptop auf Spyware

In diesem Artikel zeigen wir Ihnen, wie Sie Ihr Telefon, Ihren Laptop und Ihre Online-Konten überprüfen, um sicherzustellen, dass Sie niemand ausspioniert.

Egal, ob es sich um einen neugierigen Chef oder einen paranoiden Partner handelt, niemand sollte Ihr Telefon oder Ihren Laptop ausspionieren. Dies kann jedoch immer noch passieren, wenn Stalker-Software irgendwie auf Ihren Geräten installiert ist. Diese Programme wurden speziell entwickelt, um schwer zu erkennen zu sein, aber Sie können sie finden, wenn Sie wissen, wie.

Die Arbeit mit Programmen, die von Ihrem Arbeitgeber auf Unternehmensgeräten installiert wurden, unterscheidet sich ein wenig von denen, die von Personen installiert wurden, die Sie persönlich kennen und die versuchen, Sie auszuspionieren. Das Unternehmen, für das Sie arbeiten, hat möglicherweise gute Gründe, Ihre Leistung zu überwachen, insbesondere wenn es die Hardware und Software bereitstellt, die Sie täglich verwenden.

Unabhängig davon, ob eine solche Überwachung gerechtfertigt ist oder nicht, sollten Ihre Vorgesetzten Sie zumindest wissen lassen, was sie überwachen, und es nicht geheim halten.

Dieser Leitfaden konzentriert sich auf die Software mit Schwerpunkt auf Stealth, aber denken Sie daran, dass es viele legitime Apps zur Kindersicherung und integrierte Tracking-Tools (wie Apples Find My) gibt, die Ihre Familienmitglieder verwenden können. Der Unterschied besteht darin, dass es sehr leicht zu verstehen ist, ob diese Art von Anwendungen derzeit funktioniert, aber Sie müssen dennoch etwas über sie wissen und wissen, wie sie verwendet werden können.

So überprüfen Sie Ihr Telefon

Die gute Nachricht für iPhone-Benutzer ist, dass es fast unmöglich ist, Stalker-Software auf dem iPhone zu installieren: Apple hat strenge App-Zugriffs- und App-Sicherheitsbeschränkungen festgelegt, die nicht immer benutzerfreundlich, aber sehr effektiv für die Sicherheit sind. iOS erlaubt Apps einfach nicht, tief in das System einzudringen, um heimlich zu steuern, was Sie auf Ihrem Telefon tun.

Es gibt eine Ausnahme, und das ist, wenn Ihr iPhone jailbroken ist (entsperrt, damit Sie alle Apps installieren können). Eine Person, die auf diese Weise eine Überwachung auf Ihrem Smartphone installieren möchte, muss technisch versiert sein und über einen längeren Zeitraum physischen Zugriff auf Ihr Telefon haben. Die einfachste Möglichkeit zur Überprüfung besteht darin, die Apps Cydia und SBSettings auf dem Startbildschirm zu finden .

Eine verringerte Akkulaufzeit ist eines der Anzeichen dafür, dass Ihr Telefon kompromittiert wurde. Bildschirmfoto: David Nield | Verdrahtet

Wenn Sie feststellen, dass Ihr iPhone jailbreakt wurde, sollte ein Hard-Reset das Problem beheben (und alles andere löschen, also stellen Sie sicher, dass Ihre wichtigen Daten gesichert sind).

Das Installieren von Stealth-Überwachungs-Apps auf Android-Geräten ist etwas einfacher, obwohl es offiziell verboten ist: Google wird Apps aus dem Play Store entfernen, wenn es Hinweise auf Stalker -ähnliches Verhalten findet. Dennoch rutschen manchmal Anwendungen auf den Markt.

Ein Angreifer benötigt weiterhin Zugriff auf Ihr Telefon, um Tracking zu installieren. Das ist tatsächlich eines der größten Warnzeichen, auf das Sie achten sollten: Wenn Sie Ihr Android-Smartphone selbst einrichten und niemand anderes es länger als ein paar Sekunden verwendet hat, sollte es frei von Stalker-Software sein.

Wenn bei Ihrem Telefon ein Jailbreak durchgeführt wurde, stellen Sie möglicherweise fest, dass es sich erhitzt oder der Akku schnell leer wird, wenn Sie es nicht verwenden. Möglicherweise sehen Sie auch ungewöhnliche Benachrichtigungen, die Sie nicht erwarten, oder die Startzeit dauert länger als erwartet. Stalking-Apps sind so konzipiert, dass sie schwer zu erkennen sind, aber wenn Sie ein ungewöhnliches Telefonverhalten bemerken, lohnt es sich, sich damit zu befassen.

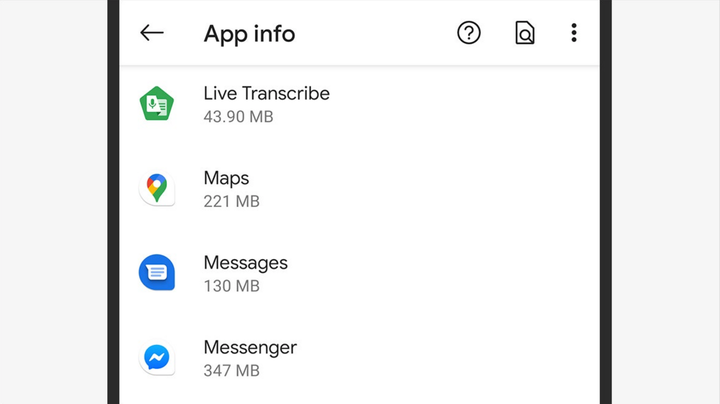

Überprüfen Sie die Liste der Anwendungen, um verdächtige Elemente zu finden. Bildschirmfoto: David Nield | Verdrahtet

Überwachungs-Apps verbergen sehr oft ihre Anwesenheit, können aber unter einem harmlosen alternativen Namen in der App-Liste auftauchen: Tippen Sie in den Android-Einstellungen auf Apps & Benachrichtigungen und dann auf Alle Apps anzeigen. Stalker-Software kann auch im Android-Einstellungsmenü selbst versteckt sein (häufig in sicherheitsrelevanten Abschnitten) – suchen Sie nach Menüpunkten, die nicht richtig aussehen oder die Ihnen vorher nicht aufgefallen sind oder die nicht mit der offiziellen Dokumentation übereinstimmen .

Für zusätzliche Sicherheit können Sie die Hilfe von Tools von Drittanbietern in Anspruch nehmen: Incognito, Certo und Kaspersky Antivirus sind drei Handy-Scan-Apps, die Ihnen mitteilen sollten, ob Sie Malware auf Ihrem Gerät haben.

Es sei darauf hingewiesen, dass das Problem der Stealth-Überwachungs-Apps heute akuter ist als je zuvor, und sowohl Google als auch Apple stehen jeder Anwendung, die versucht, so etwas zu tun, sehr ablehnend gegenüber.

So überprüfen Sie Ihren Computer

Die meisten der gleichen Android- und iOS-Stalker-Erkennungsprinzipien gelten für Windows mit macOS. Sie benötigen immer noch Zugriff auf Ihren Computer, um Tracking zu installieren, aber Angreifer können Sie auch dazu verleiten, einen Virus unter dem Deckmantel eines gewöhnlichen Programms zu installieren.

Auch die Installation von Tracking-Software ist für einen IT-Manager, der einen Arbeitslaptop für Sie einrichtet, einfach. Schützen Sie Ihren Laptop oder Desktop wie immer gut mit Ihrem eigenen Konto und Passwort und achten Sie auf seine physische Sicherheit, z. B. wer wann darauf zugreifen kann.

So schützen Sie Daten auf Ihrem Laptop

Ihr Laptop ist eine Fundgrube für persönliche und vertrauliche Informationen – sorgen Sie dafür, dass er so sicher wie möglich ist.

Sowohl Microsoft als auch Apple verstehen das Problem der Stalker-Software sehr gut, und Windows und macOS werden einige versteckte Tools ohne weitere Hilfe erkennen und blockieren. Wie jede andere Art von Malware kann Stalkerware von Antivirenprogrammen von Drittanbietern wie Norton, Bitdefender oder Malwarebytes erkannt werden, die sowohl Versionen für Windows als auch für Mac haben.

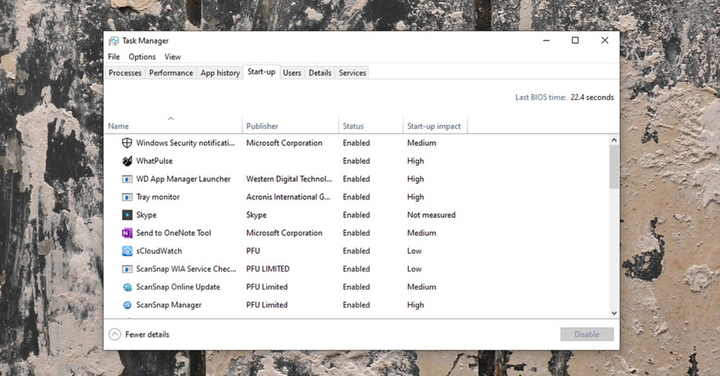

Der Task-Manager zeigt an, was gerade in Windows läuft. Bildschirmfoto: David Nield | Verdrahtet

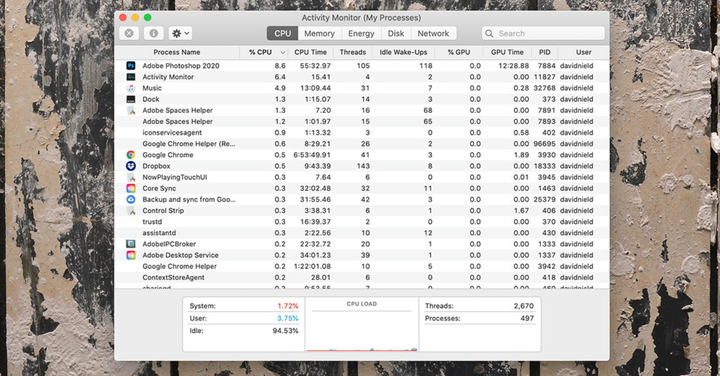

Wenn Sie selbst nachforschen möchten, öffnen Sie den Task-Manager in Windows (suchen Sie danach im Suchfeld der Taskleiste) oder die Aktivitätsanzeige in macOS (suchen Sie danach in Spotlight mit Cmd + Space ), um alles zu sehen, was auf Ihrem Computer läuft. Beachten Sie, dass Spyware sich normalerweise nicht unter ihrem richtigen Namen auflistet und möglicherweise versucht, sich als Systemanwendung auszugeben oder einen Kurznamen zu verwenden, den Sie wahrscheinlich nicht bemerken werden.

Überprüfen Sie alle Registerkarten, die im Dialogfeld auf dem Bildschirm angezeigt werden. Wenn Sie etwas sehen, das Sie nicht installiert haben, oder etwas, das in seinem Verhalten verdächtig erscheint (wahrscheinlich übermäßige Festplattennutzung), führen Sie eine schnelle Websuche nach dem Namen der Anwendung oder des Prozesses durch. Normalerweise reicht dies aus, um zu verstehen, womit Sie es zu tun haben.

Sie sollten auch überprüfen, ob Anwendungen und Prozesse gleichzeitig mit Ihrem Betriebssystem ausgeführt werden, wie dies bei den meisten Überwachungstools der Fall sein sollte. Unter Windows finden Sie eine Liste der Startsoftware auf der Registerkarte Start des Task – Managers; Öffnen Sie unter macOS die Systemeinstellungen und wählen Sie dann Benutzer & Gruppen und Anmeldeobjekte aus. Auch hier gilt: Wenn Sie eine Anwendung sehen, bei der Sie sich nicht sicher sind, schauen Sie im Internet nach.

Der macOS-Aktivitätsmonitor sagt Ihnen, was mit Ihrem System los ist. Bildschirmfoto: David Nield | Verdrahtet

Unter macOS sind möglicherweise einige zusätzliche Berechtigungen für Stalker-Apps erforderlich: Gehen Sie in den Systemeinstellungen zum Abschnitt Sicherheit & Datenschutz und dann zum Abschnitt Datenschutz. Überprüfen Sie die Einträge für die Eingabeüberwachung und den vollen Festplattenzugriff, da Spyware diese Berechtigungen häufig benötigt. Windows hat keine solche Einstellung, aber Sie können die Berechtigungen sehen, die Apps haben (einschließlich Standort, Kamerazugriff usw.), indem Sie im Menü „Einstellungen” die Option „ Datenschutz ” auswählen und nach unten zu „ App -Berechtigungen” scrollen .

Wie gesagt, wenn Ihr Arbeitgeber Ihren Arbeitstag überwacht, müssen die Tools sichtbar sein und mit Ihrer Zustimmung funktionieren. Aber wenn Sie wirklich besorgt sind, sollte ein vollständiger System-Reset für Windows oder macOS die meisten versteckten Überwachungstools löschen, wenn Sie vermuten, dass eines von ihnen Root-Zugriff erlangt hat (stellen Sie sicher, dass Sie zuerst Ihre Dateien sichern).

So überprüfen Sie Ihre Konten

Für diejenigen, die in Ihre Privatsphäre eindringen möchten, ist es einfacher, einfach auf Ihre Online-Konten zuzugreifen, als zu versuchen, Abhörgeräte auf Ihren Geräten zu installieren.

Zusätzlich zur Prüfung auf unbefugten Zugriff auf Ihre Geräte sollten Sie auch regelmäßig auf unbefugten Zugriff auf Ihre Konten prüfen. Dies beginnt natürlich mit dem Schutz Ihrer Benutzernamen und Passwörter: Stellen Sie sicher, dass sie nur Ihnen bekannt sind, dass sie schwer zu erraten sind, dass sie nicht in mehreren Konten verwendet werden und dass sie nirgendwo aufgezeichnet werden.

Erwägen Sie die Verwendung eines Passwort-Managers, um Ihre Passwörter sicher zu halten. Aktivieren Sie für Konten, wo sie verfügbar ist, die Zwei-Faktor-Authentifizierung.

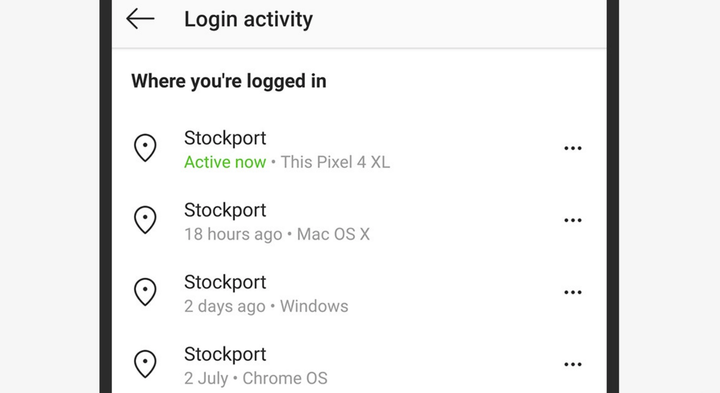

Facebook zeigt eine Liste aller Geräte an, auf denen Sie angemeldet sind. Bildschirmfoto: David Nield | Verdrahtet

Wenn sich in Ihrem Konto ein unerwünschter Gast befindet, können Sie dies in diesen Einstellungen bestätigen. Öffnen Sie zum Beispiel für Facebook die Einstellungsseite in Ihrem Browser und klicken Sie auf Sicherheit und Anmeldung , um alle Geräte zu sehen, auf denen Ihr Konto aktiv ist (und melden Sie sich ab, auf denen Sie nicht angemeldet sind). Wenn Sie Google Mail im Internet verwenden, klicken Sie unten rechts auf die Schaltfläche Details, um andere aktive Sitzungen anzuzeigen.

Einige mobile Apps wie WhatsApp und Snapchat können nur auf einem Gerät verwendet werden, sodass Sie wissen, dass das von Ihnen verwendete Login das einzige aktive ist. Dies gilt jedoch nicht für alle Apps. Wenn Sie beispielsweise auf Instagram die Einstellungen der App öffnen und dann auf Sicherheit und Anmeldeaktivität tippen, sehen Sie eine Liste aller mit Ihrem Konto verknüpften Geräte. Um ein Gerät zu entfernen, tippen Sie auf die drei Punkte neben einem der Einträge und dann auf Abmelden .

Wir empfehlen außerdem, dass Sie Aktivitäten in Ihren Konten anzeigen, z. B. Aktivitäten wie den Ordner „Gesendete E-Mails” in Ihrem E-Mail-Konto oder auf Twitter oder Facebook Messenger empfangene und gesendete Nachrichten. Es lohnt sich auch, die Ordner „Entwürfe” und „Papierkorb” in Ihren Konten auf Anzeichen verdächtiger Aktivitäten zu überprüfen.

Überprüfen Sie Instagram, um die letzten Anmeldeaktivitäten zu sehen. Bildschirmfoto: David Nield | Verdrahtet

Wenn jemand Zugriff auf Ihr E-Mail-Konto erhalten hat, hat er höchstwahrscheinlich die automatische Weiterleitung an andere E-Mails eingerichtet, und dies sollte unbedingt überprüft werden. Klicken Sie beispielsweise in der Webversion von Google Mail auf das Zahnradsymbol (oben rechts), dann auf Alle Einstellungen anzeigen und dann auf Weiterleitung und POP/IMAP: Sehen Sie sich die Einträge unter der Überschrift Weiterleitung an, um zu sehen, ob Ihre E-Mails an etwas anderes gesendet werden. Überprüfen Sie auch die Registerkarte Filter und blockierte Adressen auf alles, was Sie nicht konfiguriert haben.

Der Ansatz kann je nach den von Ihnen verwendeten Apps und den Konten, die Sie haben, leicht variieren, aber der Überblick über Ihre aktiven Anmeldungen und die Überwachung der App-Aktivitäten ist der beste Weg, um unerwünschte Besucher zu erkennen. Das regelmäßige Ändern Ihres Passworts ist die effektivste Methode, um unerwünschten Zugriff auf Ihre Konten zu blockieren.

Dieser Artikel ist eine manuelle Übersetzung von Material aus dem Magazin Wired.