Säkerhetsforskare som analyserade Comcast XR11 Xfinity Voice Remote och hittade ett sätt att förvandla den till en lyssningsenhet utan fysisk åtkomst eller användarinteraktion.

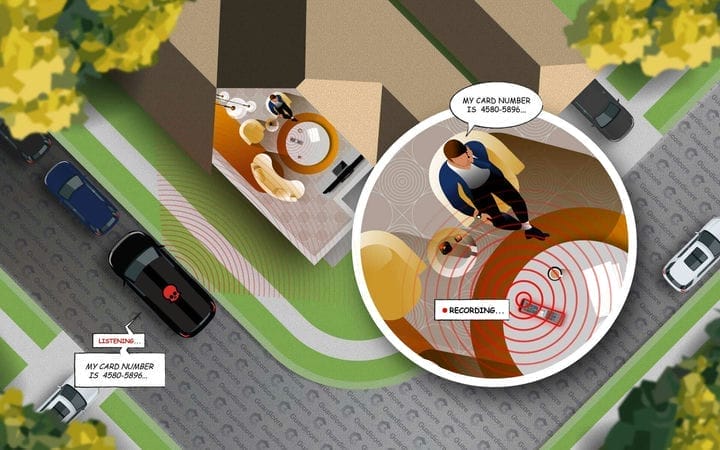

Attacken, kallad WarezThe Remote, gjorde att fjärrkontrollen kunde avlyssnas och konversationer övervakades på minst 65 fot (cirka 20 meter) bort, vilket gjorde scenariot "bil parkerad utanför" möjligt.

Till skillnad från konventionella infraröda fjärrkontroller använder Comcast XR11 radiofrekvenser för att kommunicera med kabelboxar och har en inbyggd mikrofon för röstkommandon. Det finns mer än 18 miljoner sådana enheter i hemmen för invånare i USA .

Guardicore- forskare tog en närmare titt på fjärrkontrollens firmware och programvaran på set-top-boxen för att förstå hur kommunikationen mellan de två enheterna fungerar.

De hittade en svag punkt i implementeringen av RF4CE -protokollet (Radio Frequency for Consumer Electronics), som är ansvarigt för kryptering av kommunikation.

"Men, som det visade sig, i XR11-implementeringen, ställs RF4CE-säkerhet per paket in. Varje RF4CE-paket har en "flagga"-byte, och när en av dess bitar är inställd på 1, är säkert läge aktiverat för det paketet och dess innehåll kommer att krypteras. På samma sätt, om biten inte är inställd, kommer paketet att skickas i klartext." – Guardicore

De fann att XR11-firmwaren accepterar klartextsvar på krypterade förfrågningar från fjärrkontrollen. Detta gjorde det möjligt för en angripare som gissade innehållet i begäran att skapa ett skadligt svar, till synes på uppdrag av prefixet.

Dessutom fanns det ingen signaturverifiering för firmwareuppdateringsfunktionen, vilket gjorde att en angripare kunde installera skadliga bilder.

Firmware-kontrollen sker var 24:e timme och förfrågningspaketet är krypterat. Guardicore-forskare märkte dock en okrypterad byte som indikerar att begäran var relaterad till firmware, vilket gjorde att de kunde gissa innehållet.

Genom att känna till dessa detaljer kunde forskarna svara med ett klartextpaket, berätta för fjärrkontrollen att en firmwareuppdatering var tillgänglig, och flasha XR11 med deras version av firmware som innehåller skadlig programvara.

Under det första testet ändrade de firmware så att en av lysdioderna på fjärrkontrollen blinkade i en annan färg:

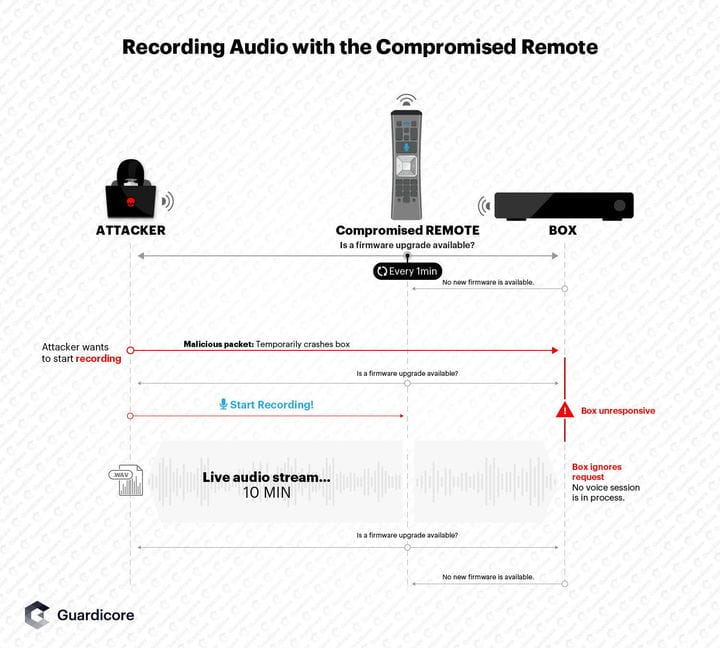

Eftersom fjärrkontrollen har en röststyrningsfunktion ombord undrade forskarna hur mikrofonen kunde aktiveras. För att göra detta, reverse-konstruerade de fjärrkontrollens firmware för att hitta koden för röstinspelningsknappen.

De ändrade programvaran så att inspelningsbegäran sker varje minut, och inte bara när en knapp trycks ned. Så snart de svarar på denna begäran kommer inspelningen att påbörjas, som varar i upp till 10 minuter.

Att förbereda sig för en sådan attack är verkligen inte lätt och kräver seriösa tekniska färdigheter för att bakåtkonstruera den fasta programvaran, skapa patchar som kommer att accepteras och ha tålamod att flasha XR11-fjärrkontrollen.

I sin rapport säger Guardicore att det tog dem cirka 35 minuter att göra de nödvändiga ändringarna med hjälp av RF-transceivern.

Självklart beror attackens framgång också på transceivern. Det dyrare alternativet ger mer konsekventa resultat. De använde en ApiMote, som kostar cirka $150 och kan höra en person prata upp till 15 fot från fjärrkontrollen. Ett exempel på det inspelade samtalet finns i Guardicores blogginlägg.

Comcast fixade problemen som rapporterats av Guardicore genom att bekräfta den 24 september att dess XR11-enheter inte längre är sårbara för WarezTheRemote-attacken.

Omslagsbild: Jonas Leupe via Unsplash.

Baserat på Bleeping Computer- material .