Den amerikanska chiptillverkaren Intels hemligstämplade och konfidentiella dokument som påstås vara ett resultat av ett hack laddades idag upp till en offentlig fildelningstjänst.

20 GB sekretessbelagd information kommer från en okänd källa. Detta var bara den första delen av en serie av Intel-läckor.

Enligt

, utvecklare och omvänd ingenjör som tagit emot dokument från en anonym hackare, bör det mesta av informationen skyddas av immateriella rättigheter. Utvecklaren informerades om att informationen stulits från Intel i år.

"De gavs till mig av en anonym källa som stal dem tidigare i år, mer detaljer om detta kommer att släppas snart", säger Kottmann.

"Det mesta av informationen har ALDRIG publicerats tidigare och är klassificerad som konfidentiell enligt NDA eller Intel Restricted Secret," tillade utvecklaren.

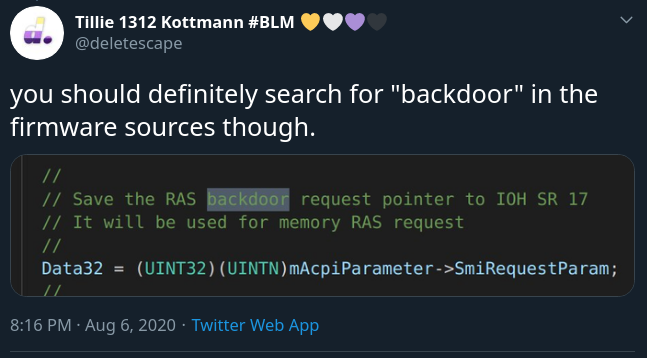

I källkoden för den fasta programvaran kan du hitta kommentarer relaterade till bakdörrar, men detta kan betyda vad som helst och betyder inte nödvändigtvis att de kan komma åt din dator:

En Intel-representant pekade på företagets produktsäkerhetspolicysida, där det står att "Intels produktutvecklingspolicyer och praxis förbjuder alla avsiktliga åtgärder för att tillåta åtkomst till odokumenterade enheter (t.ex.), avslöjande av sårbara enheter." information eller kringgående av säkerhetsfunktioner eller begränsningar för dess produkter."

Vissa filer i arkivet innehåller tekniska specifikationer och hänvisar till chipsets interna design, inklusive Kaby Lake-plattformen och Intel Management Engine (ME).

Den första delen av läckan innehåller dokument relaterade till följande:

- Intel ME Bringup manualer + verktyg (flash) + prover för olika plattformar

- Kabylake BIOS referenskod och exempelkod (Purley-plattform) + initialiseringskod (några av dem som exporterade git-förråd med fullständig historik)

- Intel CEFDK (Consumer Electronics Firmware Development Kit (Bootloader)) KÄLLOR

- Silicon / FSP källpaket för olika plattformar

- Olika Intel utvecklings- och felsökningsverktyg

- Simics Simulation för Rocket Lake S och möjligen andra plattformar

- Olika vägkartor och andra dokument

- Kameradrivrutinbinärer utvecklade av Intel för SpaceX

- Schema, dokument, verktyg + firmware för den outgivna Tiger Lake-plattformen

- Kabylake FDK handledningsvideor

- Intel Trace Hub+-avkodarfiler för olika versioner av Intel ME

- Elkhart Lake Silicon Reference and Sample Platform Code

- Vissa Verilog-grejer för olika Xeon-plattformar, vet inte exakt vad

- Felsökning av BIOS/TXE-byggen för olika plattformar

- Bootguard SDK (krypterad zip)

- Processimulator Intel Snowridge / Snowfish ADK

- Diverse upplägg

- Intel Marketing Material Mallar (InDesign)

Releasen kallas redan "saftig", men Kottmann tror att framtida läckor från deras källa sannolikt kommer att innehålla ännu mer "saftiga" hemligstämplade dokument.

Hur det påstås ha hänt

Kottman har ett arkiv med källkod som erhållits av dem och olika källor som letar efter felkonfigurerade DevOps-verktyg som ger tillgång till resurser. Lagret innehåller data, inklusive inbyggd kod, från dussintals företag (GE Appliances, Microsoft, Qualcomm, Motorola, AMD, Lenovo).

Utvecklaren gör mycket för att ta bort känslig information från koden de postar och efterleva begäranden om borttagning. Dessutom är de redo att ge detaljerad information om felkonfiguration och hur man undviker framtida fel.

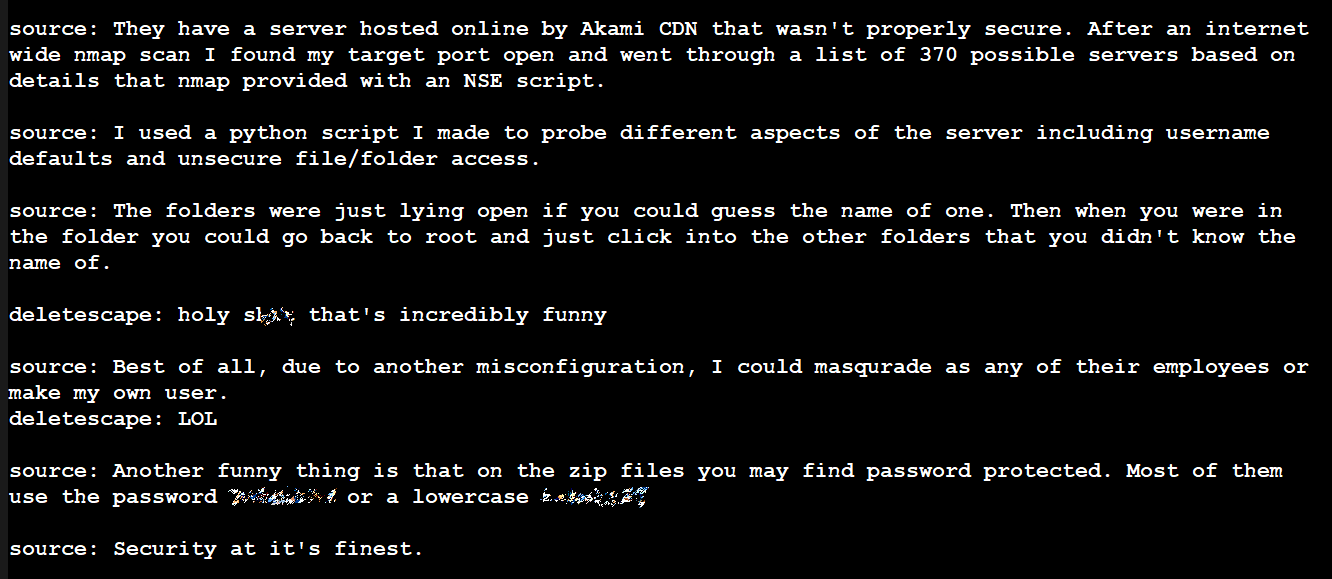

Intel-hacket verkar inte vara annorlunda. Hackaren berättade för Kottmann att de hittade en Intel-server på CDN:n som inte var ordentligt säkrad. Denna speciella maskin verkar ha valts baserat på delar som samlats in från webbgenomsökningar.

Med hjälp av sitt eget Python-skript hävdar hackaren att han kunde verifiera åtkomst till användarnamn och osäkrad åtkomst till filer och mappar. Enligt hackaren var åtkomst till mapparna möjlig om man kände till de korrekta namnen. De behövde dock bara gissa ett namn. Väl inne kunde de gå tillbaka till rotkatalogen och komma åt vilken som helst av dem.

Den viktigare detaljen var dock påståendet att de kunde utge sig för att vara vilken Intel-anställd som helst med tillgång till resurser eller skapa sin egen användare. Vissa filer är arkiv skyddade av otroligt svaga lösenord.

I ett uttalande till BleepingComputer sa Intel att uppgifterna verkade komma från Intels resurs- och designcenter. Företagets talesman utvecklade inte metoden för hacking, men sa att läckan kan komma från någon med tillgång till portalen:

"Vi utreder den här situationen. Informationen verkar komma från Intel Resource and Design Center, som är värd för information för användning av våra kunder, partners och andra externa parter som har registrerat sig för åtkomst. Vi tror att personen med åtkomst har laddat ner och delat denna data", en talesperson för Intel.

Anställda på den här avdelningen har högre privilegier än vanligt, vilket ger dem tillgång inte bara till kund- och OEM-resurser, utan också till Intels immateriella rättigheter såsom dokumentation och verktyg, testtjänster och produktförhandsvisningar, som alla är tillgängliga under företagens sekretess. avtal (CNDA).