Хакери зламали пульт від ТБ-приставки, перетворивши його на підслуховуючий пристрій

Дослідники в галузі безпеки, які проаналізували голосовий пульт Comcast XR11 Xfinity Voice Remote, і знайшли спосіб перетворити його на підслуховуючий пристрій без фізичного доступу або взаємодії з користувачем.

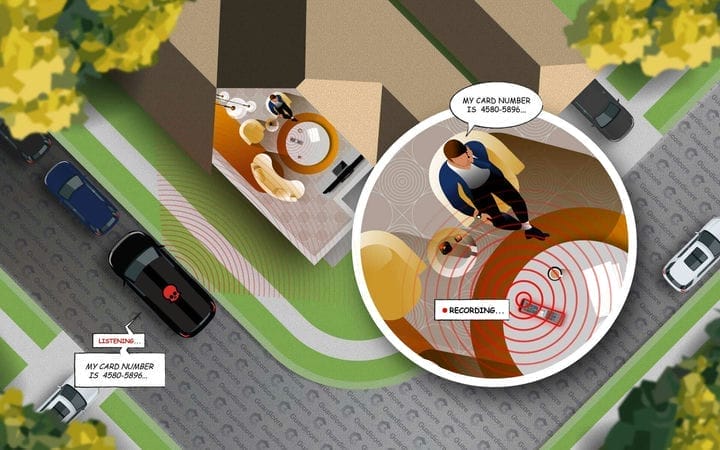

Атака, що отримала назву Warez The Remote, дозволила перехопити пульт і відстежувати розмови з відстані не менше 65 футів (близько 20 метрів), що уможливило сценарій "фургон, припаркований зовні".

На відміну від звичайних пультів дистанційного керування, що використовують інфрачервоний порт, Comcast XR11 використовує радіочастоти для зв’язку з кабельними приставками та оснащений вбудованим мікрофоном для голосових команд. У будинках жителів США перебуває понад 18 мільйонів таких пристроїв.

Дослідники Guardicore уважно вивчили прошивку пульта дистанційного керування та програмне забезпечення на приставці, щоб зрозуміти, як працює зв’язок між двома пристроями.

Вони виявили слабке місце у реалізації протоколу RF4CE (Radio Frequency for Consumer Electronics), що відповідає за шифрування зв’язку.

"Однак, як з’ясувалося, у реалізації XR11 безпека RF4CE встановлюється для кожного пакета окремо. Кожен пакет RF4CE має байт "прапорів", і коли один з його бітів встановлений в 1, для цього пакета включається безпечний режим, і його вміст буде зашифровано. Аналогічним Таким чином, якщо біт не встановлений, пакет буде відправлено у вигляді відкритого тексту. – Guardicore

Вони виявили, що прошивка XR11 приймає відповіді як відкритого тексту на зашифровані запити від пульта дистанційного управління. Це дозволяло зловмиснику, який вгадав зміст запиту, створити зловмисну відповідь, нібито від імені приставки.

Крім того, не було перевірки підпису для функції оновлення прошивки, дозволяючи зловмиснику встановлювати шкідливі образи.

Перевірка прошивки відбувається кожні 24 години, а пакет запиту зашифровано. Однак дослідники Guardicore помітили незашифрований байт, що вказує на те, що запит був пов’язаний із прошивкою, що дозволило їм вгадати вміст.

Знаючи ці деталі, дослідники могли відповісти пакетом відкритого тексту, повідомляючи пульту дистанційного керування, що доступне оновлення прошивки, і прошити XR11 своєю версією прошивки, що містить шкідливе програмне забезпечення.

Під час початкового тесту вони змінили прошивку, щоб один із світлодіодів на пульті дистанційного керування блимав іншим кольором:

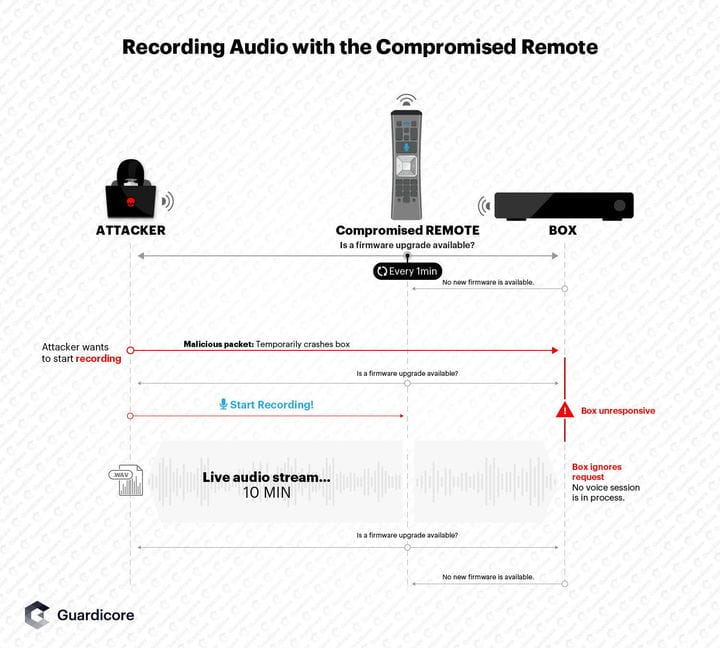

Оскільки пульт має на борту функцію голосового управління, дослідникам стало цікаво, як можна активувати мікрофон. Для цього вони перепроектували прошивку пульта дистанційного керування, щоб знайти код для кнопки запису голосу.

Вони змінили програмне забезпечення таким чином, щоб запит на запис відбувався щохвилини, а не лише при натисканні кнопки. Як тільки вони дадуть відповідь на цей запит, почнеться запис, тривалістю до 10 хвилин.

Підготуватися до такої атаки, безумовно, непросто, і вона вимагає серйозних технічних навичок для зворотного проектування прошивки, створення виправлень, які будуть прийняті, і терпіння для прошивки пульта XR11.

У своєму звіті Guardicore повідомляє, що їм знадобилося близько 35 хвилин, щоб внести необхідні зміни з використанням радіочастотного трансівера.

Звісно, успіх атаки також залежить від трансівера. Більш дорогий варіант забезпечить стабільніші результати. Вони використовували ApiMote, який коштує близько 150 доларів і може чути людину, яка розмовляє на відстані 15 футів (4,5 метри) від пульта дистанційного керування. Зразок записаної розмови доступний у повідомленні у блозі Guardicore.

Comcast усунула проблеми, про які повідомила Guardicore, підтвердивши 24 вересня, що його пристрої XR11 більше не вразливі для атаки WarezTheRemote.

Зображення на обкладинці: Jonas Leupe via Unsplash.

На основі матеріалу Bleeping Computer.