Los piratas informáticos falsificaron la aplicación Telegram para distribuir spyware

El software malicioso puede desactivar las notificaciones de los sistemas de seguridad integrados en los dispositivos.

Comenzando con una pieza de malware poco conocida, los investigadores de seguridad de ESET descubrieron un nuevo spyware de Android distribuido a través de aplicaciones de mensajería falsas como Threema, Telegram y WeMessage.

El malware proviene de APT-C-23, un grupo de piratas informáticos experimentados que han estado realizando campañas de espionaje contra instituciones militares y educativas desde julio de 2015.

La versión actualizada, descubierta a principios de este año, muestra una impresionante variedad de características nuevas que, entre otras cosas, permiten que el spyware descarte las notificaciones de los sistemas de seguridad que se ejecutan en dispositivos Samsung, Xiaomi y Huawei y, por lo tanto, puede ejecutarse sin ser detectado.

Esconderse en aplicaciones falsas

En abril de 2020, los investigadores de seguridad de MalwareHunterTeam tuitearon que el software espía de Android tiene una tasa de detección muy baja en VirusTotal. Después de examinar la muestra, los investigadores de ESET descubrieron que formaba parte de un paquete de malware utilizado por los atacantes APT-C-23.

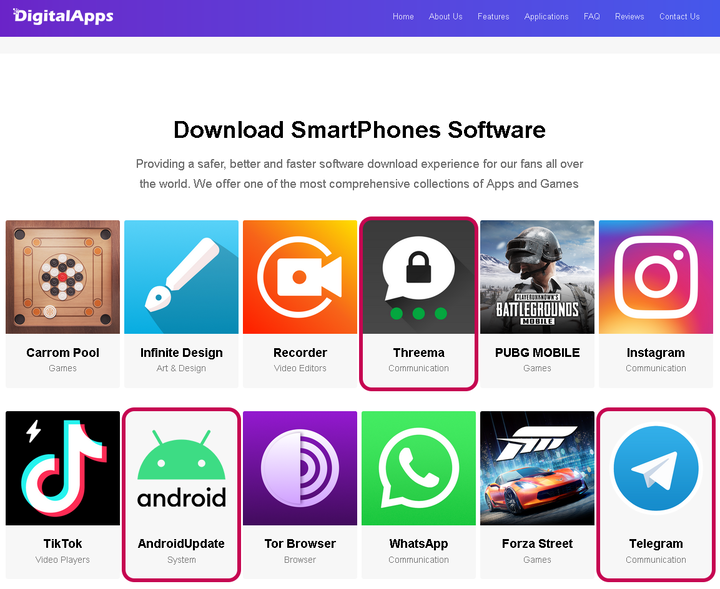

Aproximadamente dos meses después, en junio, MalwareHunterTeam descubrió una nueva muestra del mismo malware oculto en el archivo de instalación de Telegram messenger disponible en DigitalApps, una tienda de aplicaciones no oficial de Android.

Dado que su solución de seguridad fue una de las pocas que logró detectar el nuevo spyware de APT-C-23 de dominio público, ESET inició una investigación y resultó que el malware también estaba oculto en otras aplicaciones de la mencionada tienda.

También lo encontraron en Threema, una plataforma de mensajería segura, y AndroidUpdate, una aplicación que es una actualización del sistema para la plataforma móvil.

Con la ayuda de Threema y Telegram, la víctima obtendrá la funcionalidad completa de estas aplicaciones junto con el malware, ocultando así la naturaleza maliciosa de las aplicaciones falsas.

Tal vez en un intento por controlar la propagación del malware, los atacantes agregaron una puerta de enlace de descarga falsa que requiere un código de seis dígitos.

ESET cree que la tienda DigitalApps es solo uno de los métodos de distribución que los atacantes utilizaron para infectar a las víctimas, ya que encontraron otras aplicaciones que no estaban disponibles en la tienda pero que contenían el mismo software espía.

“En junio de 2020, los sistemas de ESET bloquearon este software espía en los dispositivos de los clientes en Israel. Las muestras de malware detectadas estaban disfrazadas de la aplicación de mensajería WeMessage, dice ESET

Sin embargo, la GUI de la aplicación maliciosa difiere de la original y parece haber sido creada por un atacante, lo que indica que no intentó hacerse pasar por un producto real.

Conjunto de características mejoradas

Los APT-C-23 son conocidos por varios nombres (Big Bang APT, Two-tailed Scorpion) por otras empresas de ciberseguridad. El grupo despliega malware para las plataformas Windows (KasperAgent, Micropsia) y Android (GnatSpy, Vamp, FrozenCell), con objetivos en Oriente Medio.

En comparación con el software espía de Android anterior, la última versión de APT-C-23 amplía la funcionalidad más allá de las capacidades ya presentes de grabación de audio, robo de registros de llamadas, SMS, contactos y ciertos tipos de archivos (PDF, DOC, DOCX, PPT, PPTX, XLS, XLSX, TXT, JPG, JPEG, PNG).

La lista de funciones ahora incluye la capacidad de deshabilitar las notificaciones de las aplicaciones de seguridad integradas con dispositivos de Samsung, Xiaomi y Huawei, lo que permite que el malware permanezca oculto incluso si se detecta su actividad.

Además, el software ahora puede leer notificaciones de aplicaciones de mensajería (WhatsApp, Facebook, Telegram, Instagram, Skype, Messenger, Viber), robando efectivamente los mensajes entrantes y los códigos de acceso a la cuenta.

El software espía también puede grabar la pantalla (video e imagen), así como las llamadas entrantes y salientes a través de WhatsApp. También puede hacer llamadas de forma encubierta creando una pantalla negra que imita un teléfono inactivo.

ESET ha publicado un informe técnico que detalla las nuevas funciones del software espía mejorado APT-C-23, que contiene indicadores útiles para ayudarlo a reconocer un dispositivo comprometido.