Hackers falsificaram o aplicativo Telegram para distribuir spyware

O software malicioso pode desativar as notificações dos sistemas de segurança integrados aos dispositivos.

Começando com um malware pouco conhecido, os pesquisadores de segurança da ESET descobriram um novo spyware Android distribuído por meio de aplicativos falsos de mensagens como Threema, Telegram e WeMessage.

O malware vem do APT-C-23, um grupo de hackers experientes que realizam campanhas de espionagem contra instituições militares e educacionais desde julho de 2015.

A versão atualizada, descoberta no início deste ano, apresenta uma impressionante variedade de novos recursos que, entre outras coisas, permitem que o spyware ignore as notificações dos sistemas de segurança em execução nos dispositivos Samsung, Xiaomi e Huawei e, assim, possam ser executados sem serem detectados.

Esconder-se em aplicativos falsos

Em abril de 2020, os pesquisadores de segurança do MalwareHunterTeam twittaram sobre o spyware do Android com uma taxa de detecção muito baixa no VirusTotal. Depois de examinar a amostra, os pesquisadores da ESET descobriram que ela fazia parte de um conjunto de malware usado pelos invasores APT-C-23.

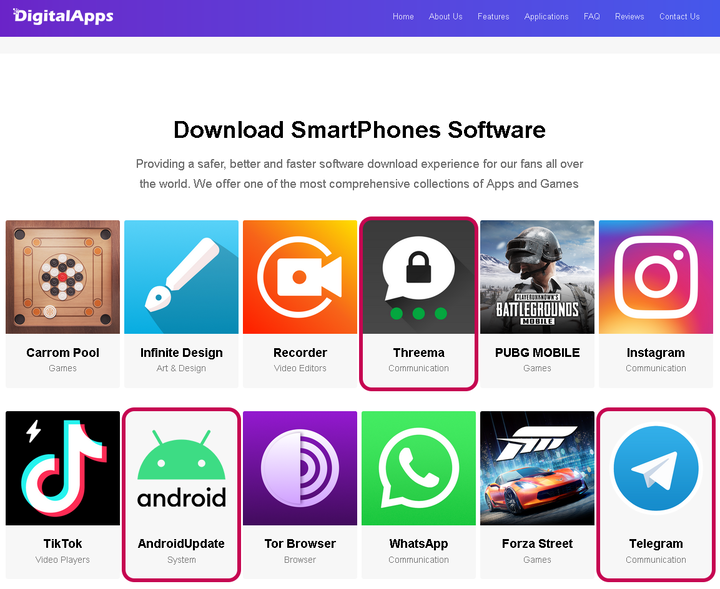

Cerca de dois meses depois, em junho, o MalwareHunterTeam descobriu uma nova amostra do mesmo malware escondida no arquivo de instalação do Telegram messenger disponível na DigitalApps, uma loja não oficial de aplicativos para Android.

Como sua solução de segurança foi uma das poucas que conseguiu detectar o novo spyware do APT-C-23 em domínio público, a ESET iniciou uma investigação e descobriu que o malware também estava oculto em outros aplicativos da loja mencionada.

Eles também o encontraram no Threema, uma plataforma segura de mensagens, e no AndroidUpdate, um aplicativo que é uma atualização do sistema para a plataforma móvel.

Com a ajuda do Threema e do Telegram, a vítima obterá todas as funcionalidades desses aplicativos junto com o malware, ocultando assim a natureza maliciosa dos aplicativos falsos.

Talvez na tentativa de controlar a disseminação do malware, os invasores adicionaram um falso gateway de download, exigindo um código de seis dígitos.

A ESET acredita que a loja DigitalApps é apenas um dos métodos de distribuição que os invasores usaram para infectar as vítimas, pois encontraram outros aplicativos que não estavam disponíveis na loja, mas continham o mesmo spyware.

“Em junho de 2020, os sistemas ESET bloquearam esse spyware em dispositivos clientes em Israel. Amostras de malware detectadas foram disfarçadas como aplicativo de mensagens WeMessage, diz ESET

No entanto, a GUI do aplicativo malicioso difere do original e parece ter sido criada por um invasor, indicando que ele não tentou se passar por um produto real.

Conjunto de recursos aprimorado

Os APT-C-23s são conhecidos por vários nomes (Big Bang APT, Two-tailed Scorpion) por outras empresas de segurança cibernética. O grupo implanta malware para plataformas Windows (KasperAgent, Micropsia) e Android (GnatSpy, Vamp, FrozenCell), visando alvos no Oriente Médio.

Em comparação com o spyware Android anterior, a versão mais recente do APT-C-23 expande a funcionalidade além dos recursos já existentes de gravação de áudio, roubo de registros de chamadas, SMS, contatos e certos tipos de arquivo (PDF, DOC, DOCX, PPT, PPTX, XLS, XLSX, TXT, JPG, JPEG, PNG).

A lista de recursos agora inclui a capacidade de desabilitar notificações de aplicativos de segurança integrados a dispositivos da Samsung, Xiaomi e Huawei, permitindo que o malware permaneça oculto mesmo que sua atividade seja detectada.

Além disso, o software agora pode ler notificações de aplicativos de mensagens (WhatsApp, Facebook, Telegram, Instagram, Skype, Messenger, Viber), efetivamente roubando mensagens recebidas e códigos de acesso à conta.

O spyware também pode gravar a tela (vídeo e imagem), bem como as chamadas recebidas e efetuadas pelo WhatsApp. Ele também pode fazer chamadas secretamente criando uma tela preta que imita um telefone inativo.

A ESET publicou um relatório técnico detalhando os novos recursos do APT-C-23 Enhanced Spyware, que contém indicadores úteis para ajudá-lo a reconhecer um dispositivo comprometido.