Il software dannoso può disabilitare le notifiche dai sistemi di sicurezza integrati nei dispositivi.

A partire da un malware poco conosciuto, i ricercatori di sicurezza di ESET hanno scoperto un nuovo spyware Android distribuito attraverso app di messaggistica false come Threema, Telegram e WeMessage.

Il malware proviene da APT-C-23, un gruppo di hacker esperti che dal luglio 2015 conduce campagne di spionaggio contro istituzioni militari ed educative.

La versione aggiornata, scoperta all’inizio di quest’anno, mostra una serie impressionante di nuove funzionalità che, tra le altre cose, consentono allo spyware di ignorare le notifiche dai sistemi di sicurezza in esecuzione su dispositivi Samsung, Xiaomi e Huawei e quindi di poter funzionare senza essere rilevato.

Nascondersi in app false

Nell’aprile 2020, i ricercatori di sicurezza di MalwareHunterTeam hanno twittato che lo spyware Android aveva un tasso di rilevamento molto basso su VirusTotal. Dopo aver esaminato il campione, i ricercatori ESET hanno scoperto che faceva parte di una suite di malware utilizzata dagli aggressori APT-C-23.

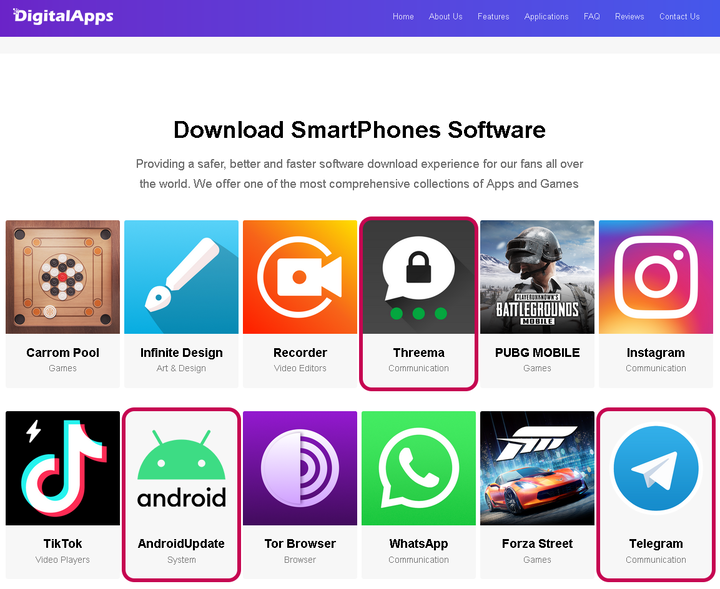

Circa due mesi dopo, a giugno, il MalwareHunterTeam ha scoperto un nuovo campione dello stesso malware nascosto nel file di installazione del messenger di Telegram disponibile su DigitalApps, un app store Android non ufficiale.

Poiché la loro soluzione di sicurezza era una delle poche in grado di rilevare il nuovo spyware di APT-C-23 di pubblico dominio, ESET ha avviato un’indagine e si è scoperto che il malware era nascosto anche in altre applicazioni nel suddetto store.

L’ hanno trovato anche su Threema, una piattaforma di messaggistica sicura, e su AndroidUpdate, un’app che è un aggiornamento di sistema per la piattaforma mobile.

Con l’aiuto di Threema e Telegram, la vittima otterrà la piena funzionalità di queste applicazioni insieme al malware, nascondendo così la natura dannosa delle applicazioni false.

Forse nel tentativo di controllare la diffusione del malware, gli aggressori hanno aggiunto un falso gateway di download, che richiede un codice a sei cifre.

ESET ritiene che lo store DigitalApps sia solo uno dei metodi di distribuzione utilizzati dagli aggressori per infettare le vittime, poiché hanno trovato altre applicazioni che non erano disponibili nello store ma contenevano lo stesso spyware.

“Nel giugno 2020, i sistemi ESET hanno bloccato questo spyware sui dispositivi client in Israele. I campioni di malware rilevati erano mascherati da app di messaggistica WeMessage, afferma ESET

Tuttavia, la GUI dell’applicazione dannosa è diversa dall’originale e sembra essere stata creata da un utente malintenzionato, indicando che non ha tentato di impersonare un prodotto reale.

Set di funzionalità migliorato

Gli APT-C-23 sono conosciuti con vari nomi (Big Bang APT, Two-tailed Scorpion) da altre società di sicurezza informatica. Il gruppo distribuisce malware per piattaforme Windows (KasperAgent, Micropsia) e Android (GnatSpy, Vamp, FrozenCell), prendendo di mira obiettivi in Medio Oriente.

Rispetto al precedente spyware Android, l’ultima versione di APT-C-23 espande le funzionalità oltre le già presenti capacità di registrazione audio, rubando registri delle chiamate, SMS, contatti e alcuni tipi di file (PDF, DOC, DOCX, PPT, PPTX, XLS, XLSX, TXT, JPG, JPEG, PNG).

L’elenco delle funzionalità include ora la possibilità di disabilitare le notifiche dalle app di sicurezza integrate con i dispositivi Samsung, Xiaomi e Huawei, consentendo al malware di rimanere nascosto anche se viene rilevata la sua attività.

Inoltre, il software può ora leggere le notifiche dalle app di messaggistica (WhatsApp, Facebook, Telegram, Instagram, Skype, Messenger, Viber), rubando efficacemente messaggi in arrivo e codici di accesso all’account.

Lo spyware può anche registrare lo schermo (video e immagini) nonché le chiamate in entrata e in uscita tramite WhatsApp. Può anche effettuare chiamate di nascosto creando uno schermo nero che imita un telefono inattivo.

ESET ha pubblicato un rapporto tecnico che descrive in dettaglio le nuove funzionalità dello spyware avanzato APT-C-23, che contiene indicatori utili per aiutarti a riconoscere un dispositivo compromesso.