Keylogger: So erkennen und schützen Sie sich vor bösen Keyloggern

So schützen Sie sich vor dem Abfangen von Tastenanschlägen, um den Diebstahl von Passwörtern und anderen vertraulichen Informationen zu vermeiden.

Heute veröffentlichen wir den zweiten Teil des Artikels über Keylogger, in dem wir darüber sprechen, wie man sie erkennt und sich schützt. Wenn Sie den ersten Teil noch nicht gelesen haben, empfehlen wir Ihnen dringend, dies zu tun. Es erklärt ausführlich, was Keylogger sind, was sie sind und wie sie verwendet werden.

Ein Keylogger kann Hackern helfen, Ihre Zugangsdaten, Bankkontoinformationen, Kreditkartennummern und persönlichen Informationen zu erhalten, die Sie vielleicht nicht teilen möchten.

Wenn so etwas passiert, kann der Cyberkriminelle:

- Ziehen Sie alle Gelder von Ihrem Bankkonto ab.

- Erschöpfen Sie Ihr Kreditkartenlimit, ruinieren Sie Ihre Kreditwürdigkeit.

- Sich online als Sie ausgeben.

- Verwenden Sie Ihre persönlichen Daten, um Sie zu erpressen.

Wie erkennt man einen Keylogger?

Bei Hardware-Keyloggern liegt die Lösung auf der Hand – Sie müssen die Anschlüsse des Geräts überprüfen, um sicherzustellen, dass sich keine „zusätzlichen” Komponenten zwischen dem Tastaturkabel und dem USB-Anschluss befinden.

Bei Software-Keyloggern sind die Dinge jedoch etwas komplizierter. Aber die gute Nachricht ist, dass Sie sie mit den folgenden Programmen erkennen können:

Task-Manager (Windows) & Aktivitätsmonitor (Mac):

Der Task-Manager oder Aktivitätsmonitor ist eine großartige Möglichkeit, Hintergrundprozesse zu überprüfen. Um den Task-Manager in Windows zu starten, klicken Sie auf Ctrl + Shift + Esc.

Auf einem Mac finden Sie den Systemmonitor, indem Sie Programme > Dienstprogramme auswählen. Oder verwenden Sie Spotlight, um es zu finden.

Jetzt müssen Sie die Prozesse finden, die Sie nicht kennen. Dies ist unter Windows 10 einfacher als auf einem Mac, da der Task-Manager Apps klar von Hintergrundprozessen trennt.

Wenn Sie eine Anwendung oder einen Prozess finden, die Sie noch nie zuvor gesehen haben oder die fragwürdig klingen, googlen Sie ihren Namen. Und wenn Sie Ergebnisse zu Keyloggern haben, dann herzlichen Glückwunsch – Sie haben den Übeltäter gefunden.

Achten Sie auch in Windows 10 darauf, die Registerkarte Start zu überprüfen. Wenn der Keylogger so programmiert wurde, dass er beim Start Ihres Betriebssystems aktiviert wird, müssen Sie ihn finden und ausschalten.

Dies ist nicht ideal und kann mühsam sein. Aber er ist es wert.

Berichte zum Internetverkehr

Da die von Keyloggern gesammelten Daten von Hackern aus der Ferne eingesehen werden können, bedeutet dies, dass die Malware mit ihnen über das Internet kommuniziert.

Daher sollte es im Bericht zur Nutzung des Internetverkehrs für Ihr Betriebssystem erscheinen. Grundsätzlich, wenn Sie eine seltsame App sehen, die online geht, googeln Sie sie, um herauszufinden, ob es sich um einen Keylogger handelt oder nicht.

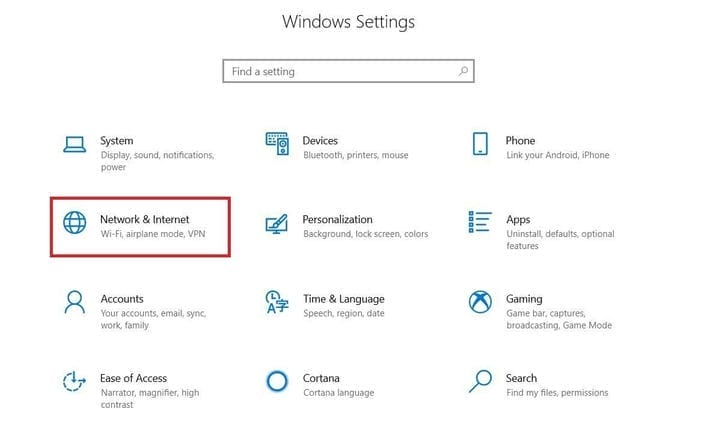

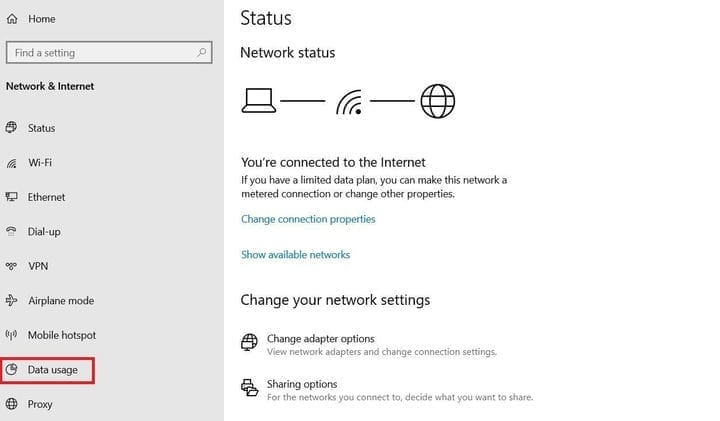

Auf einem Mac können Sie dies mit Activity Monitor überprüfen. Wählen Sie einfach den Netzwerk Tab. In Windows 10 müssen Sie die Windows-Einstellungen öffnen (Win + I-Taste). Wählen Sie dort Netzwerk und Internet aus .

Wählen Sie als Nächstes Datennutzung aus

Klicken Sie unter Ihren Webverbindungen auf Nutzung pro App anzeigen. Fühlen Sie sich frei, zwischen den Netzwerken zu wechseln, wenn Sie Einstellungen anzeigen für verwenden möchten.

Sie sollten jetzt alle Anwendungen sehen, die Daten über das Internet senden.

Browser-Erweiterungen

Hacker können manchmal Keylogger in Browsererweiterungen verstecken. Daher lohnt es sich, unter ihnen zu suchen. Wenn Sie eine Erweiterung sehen, an deren Installation Sie sich nicht erinnern können, schalten Sie sie am besten aus oder deinstallieren Sie sie. Hier ist eine Liste, wie Sie Ihre Erweiterungen in den gängigsten Browsern testen können.

Chrome – geben Sie einfach chrome://extensionsdie Adressleiste ein und drücken Sie die Eingabetaste.

Opera – Genau wie Chrome: Geben Sie ein opera://extensions und drücken Sie die Eingabetaste.

Firefox – geben Sie about:addonsin die Adressleiste ein.

Microsoft Edge – Klicken Sie im Browsermenü auf „Erweiterungen”.

Internet Explorer – Wählen Sie im Menü „Extras” die Option „Add-Ons verwalten”.

Brave – Geben Sie brave://extensionsin das Adressfeld ein.

Vivaldi – vivaldi://extensionsin das URL-Feld eingeben.

Safari – Klicken Sie im Safari-Menü auf „Einstellungen” und wählen Sie „Erweiterungen”.

Yandex – Klicken Sie auf Yandex-Browsereinstellungen (dreizeiliges Symbol) und wählen Sie Add-ons aus.

Kann die Bildschirmtastatur vor Keyloggern schützen?

Vielleicht, aber nicht zu 100%.

Die Sache ist, dass die Bildschirmtastatur denselben Treiber wie die normale Tastatur verwendet. Ein Keylogger kann damit übersetzte Tastenanschläge abfangen, die an Ihr Betriebssystem gesendet werden.

Auch wenn dies nicht der Fall ist, vergessen Sie nicht, dass Keylogger bösartige Software sind. Und erfahrene Hacker können Malware so programmieren, dass sie fast alles tut. Beispielsweise können sie einen Keylogger einrichten, um Screenshots zu machen. Alternativ können sie ein Bild des Bereichs um den Mauszeiger herum aufnehmen (d. h. welchen Buchstaben Sie auf der Bildschirmtastatur drücken).

Wie kann man sich dann vor Keyloggern schützen?

Nachfolgend finden Sie eine Liste mit Dingen, die Sie ausprobieren können:

Verwenden Sie ein Antivirenprogramm

Keylogger sind Malware, zumindest wenn Hacker sie gegen Sie verwenden. Offensichtlich ist die beste Verteidigungslinie Antivirus-Software.

Stellen Sie einfach sicher, dass Sie regelmäßige Scans durchführen (idealerweise jeden Tag) und Ihre Antivirensoftware auf dem neuesten Stand halten. Wenn Sie das Update überspringen, kann es neue Arten von Malware (einschließlich Keyloggern) möglicherweise nicht erkennen.

Zwei-Faktor-Authentifizierung

Aktivieren Sie die Zwei-Faktor-Authentifizierung und die Multi-Faktor-Authentifizierung für Ihre Konten.

Dies sind Sicherheitseinstellungen, die dem Anmeldevorgang einen zusätzlichen Schritt hinzufügen. In der Regel funktioniert das so: Geben Sie bei der Anmeldung wie gewohnt Ihren Benutzernamen/Ihre E-Mail-Adresse und Ihr Passwort ein. Sie müssen dann einen zufällig generierten Code eingeben, um den Anmeldevorgang abzuschließen. Der Code wird normalerweise mithilfe einer App (z. B. Google Authenticator) auf Ihrem Telefon generiert.

Selbst wenn es Cyberkriminellen gelingt, Ihre Zugangsdaten mithilfe von Keyloggern zu stehlen, können sie sich nicht in Ihre Konten hacken. Dazu benötigen sie direkten Zugriff auf Ihr Mobilgerät.

Verwenden Sie einen Passwort-Manager

Ein Passwort-Manager ist ein Online-Tool, das Ihre Passwörter an einem Ort sichert. Im Wesentlichen verschlüsselt es sie und fungiert als digitaler Tresor. Sie benötigen nur ein Master-Passwort, um darauf zuzugreifen und sie zu verwenden.

Passwort-Manager sollten durch Autovervollständigungsfunktionen einen gewissen Schutz vor Keyloggern bieten. Normalerweise speichern Sie die Websites, auf denen Sie sich anmelden, in einem Passwort-Tresor und verwenden dann eine Browsererweiterung, um die Anmeldefelder automatisch auszufüllen, wenn Sie darauf zugreifen. Sie brauchen nicht zu drucken.

Warten Sie, würden Keylogger nicht Ihr Master-Passwort kompromittieren und Hackern direkten Zugriff auf alle Ihre Passwörter geben? Dies kann passieren, weshalb Sie immer die Zwei-Faktor-Authentifizierung für Ihr Konto aktivieren sollten (wie bereits erwähnt).

Passwort-Manager bieten normalerweise einen guten Schutz vor Hardware-Keyloggern. Sie sind gut gegen einige Software-Keylogger, aber nicht alle.

Vergessen Sie nicht – einige von ihnen können so programmiert werden, dass sie Screenshots machen, damit sie Ihr Master-Passwort (zusammen mit anderen Daten) erfassen können.

Im Allgemeinen ist ein Passwort-Manager darauf ausgelegt, ein gewisses Maß an Schutz zu bieten, keinen vollständigen Schutz. Nur weil es Ihre Daten vor einigen Keyloggern schützen kann, bedeutet das nicht, dass Sie eine potenzielle Malware-Infektion auf Ihrem Gerät ignorieren können.

Verwenden Sie Skriptblocker

Diese Tools sind der perfekte Weg, um sich vor Hackern zu schützen, die bösartige Skripte verwenden, die sich wie Keylogger oder Vermarkter verhalten, die invasive Skripte verwenden, um zu verfolgen, was Sie auf ihren Websites eingeben oder wie Sie mit ihren Anzeigen interagieren.

uMatrix ist mit Abstand das beste Tool für diesen Job. Es ist kostenlos, Open Source und funktioniert mit den meisten Browsern.

Wir empfehlen auch die Verwendung von uBlock Origin. Es blockiert hauptsächlich Werbung, kann aber auch so konfiguriert werden, dass es Skripte blockiert. Und wenn Sie es in Firefox verwenden, werden getarnte Skripte von Drittanbietern blockiert .

Verwenden Sie ein VPN

Ein VPN schützt Sie nicht vor Keyloggern (oder Malware). Es kann jedoch Verbindungen zu bösartigen Websites blockieren und Hacker daran hindern, Ihr Gerät mit Keyloggern zu infizieren.

Darüber hinaus kann ein VPN verhindern, dass Cyberkriminelle Sie mit MITM-Angriffen angreifen, die Sie auf Phishing-Sites umleiten. Ein VPN verschlüsselt Ihren Datenverkehr, sodass ein Hacker keine Verkehrsschnüffler verwenden kann, um Ihre Datenpakete zu verfolgen und herauszufinden, welche Websites Sie besuchen. Ohne diese Informationen können sie Sie nicht erfolgreich auf gefälschte Websites umleiten, die mit Keyloggern infiziert sind, ohne Ihren Verdacht zu erregen.

Wenn Sie beispielsweise auf google.com zugreifen möchten und auf eine PayPal-ähnliche Website umgeleitet werden, auf der Sie aufgefordert werden, Ihre Anmeldeinformationen einzugeben, werden Sie wahrscheinlich auf der Hut sein. Sie können die URL sogar noch einmal überprüfen und feststellen, dass es sich um paipaI.xy.com anstelle von paypal.com handelt.

Stellen Sie also sicher, dass Sie immer ein VPN verwenden, wenn Sie online gehen – zumindest wenn Sie sich bei Konten anmelden oder Online-Zahlungen tätigen.

Halten Sie Ihre Software auf dem neuesten Stand

Cyberkriminelle nutzen oft alte Apps und Betriebssysteme, um Keylogger in Geräte einzuschleusen. Wenn Sie Anwendungen oder das Betriebssystem nicht aktualisieren, werden potenzielle Schwachstellen in der Regel nicht überprüft.

So mühsam Updates (insbesondere Windows-Updates) auch sein können, ertragen Sie sie einfach. Es ist besser, zehn Minuten damit zu verbringen, auf die Fertigstellung von Updates zu warten, als einen Hacker Ihre Konten kapern zu lassen, weil Ihr Torrent-Client immer noch eine alte Version verwendet.

verwenden Sie den gesunden Menschenverstand

Was wir meinen, ist, keine Dateien von verdächtigen Websites herunterzuladen, insbesondere wenn sie als kostenlos beworben werden, obwohl die Software eigentlich ziemlich teuer ist (z. B. Adobe Photoshop).

Öffnen Sie keine E-Mails von unbekannten Absendern. Betrüger könnten sie senden und bösartige Links oder Anhänge einfügen, die Ihr Gerät mithilfe von Keyloggern infizieren.

Wenn Sie eine Website besuchen und zu einer anderen Website weitergeleitet werden, verlassen Sie diese sofort. Verschwenden Sie keine Zeit damit und klicken Sie auf keinen Fall auf irgendwelche Links oder Anzeigen.

Wenn Sie jemals ein zufälliges Pop-up sehen, das besagt, dass Sie ein neues iPhone (oder ein anderes Gerät oder einen Geldbetrag) gewonnen haben, ignorieren Sie es und verlassen Sie die Website so schnell wie möglich. Entweder handelt es sich um eine gefälschte bösartige Website oder eine legitime Website wurde von Hackern gehackt.

Überprüfen Sie öffentliche Computer immer erneut. Überprüfen Sie, ob sich zwischen dem Tastaturkabel und dem USB-Anschluss des Computers zusätzliche Hardware befindet. Vermeiden Sie außerdem sensible Aktivitäten auf öffentlichen Computern (z. B. Online-Banking, Zahlungen oder Abrufen von E-Mails).

Fallen Sie grundsätzlich nicht auf Phishing-Tricks herein.

Wie man Keylogger loswird

Leider reicht es in der Regel nicht aus, einfach einen Virenscan durchzuführen, um Keylogger loszuwerden. Stattdessen benötigen Sie spezielle Software (genannt Anti-Keylogger).

Diese Tools führen eine eingehende Prüfung der Prozesse auf Ihrem Gerät durch und überprüfen fast alles:

- Betriebssystem- und BIOS-Prozesse

- Hintergrund-Apps und -Dienste

- Browsereinstellungen

- Netzwerkeinstellungen

- Plugins

Sie vergleichen auch alle Daten, die sie finden, mit einer umfangreichen Datenbank von Keylogger-Stämmen. Abgesehen davon sollten Sie auch Anti-Rootkits verwenden, da viele Keylogger tatsächlich Rootkits sind.

Wir zeigen Ihnen einige der besten Tools, um Keylogger loszuwerden.

Wenn Sie Probleme haben, einen Keylogger mit Anti-Keyloggern und Anti-Rootkits loszuwerden, oder wenn Sie vermuten, dass Ihr Gerät jailbreakt wurde, müssen Sie höchstwahrscheinlich Ihr Betriebssystem komplett neu installieren.

Malwarebytes Anti-Rootkit

Malwarebytes ist ein äußerst effektives Anti-Malware-Tool. Daher ist es offensichtlich, dass ihr Anti-Rootkit-Service auch gut ist. Während sich ihr Anti-Rootkit-Tool in der Beta-Phase befindet, macht es seine Arbeit wirklich gut. Es führt eine gründliche Suche nach Keyloggern und anderen Arten von Rootkits im Kernel Ihres Betriebssystems durch.

Und was am wichtigsten ist, es ist völlig kostenlos.

SpyShelter

SpyShelter ist ein sehr effektives Tool, das im Hintergrund läuft und Keylogger automatisch blockiert, wenn sie versuchen, Ihr Gerät zu infizieren.

Ihre Keylogger-Datenbank ist ziemlich umfangreich. So sehr, dass ihr Anti-KeyLogging-Modul Sie leicht vor allen Keyloggern (sogar nicht identifizierten) schützen kann.

Obwohl SpyShelter nicht kostenlos ist, gibt es eine kostenlose 14-tägige Testversion. Dies sollte ausreichen, um zu verstehen, ob dieses Tool für Sie geeignet ist. In diesem Fall können Sie die Premium-Version für etwa 32 bis 33 US-Dollar pro Gerät kaufen.

Und hier ist die gute Nachricht: Es handelt sich um eine einmalige Zahlung, nicht um ein wiederkehrendes monatliches oder jährliches Abonnement.

Zeman

Zemana bietet Anti-Malware-Lösungen an, verfügt aber auch über einen dedizierten Keylogger-Schutzdienst.

Sie ist gut genug. Das Zemana-Tool bietet auch Ransomware-Schutz und Adware-Entfernung, was ein ziemlich netter Bonus ist. Ihr Dienst läuft im Hintergrund und scannt ständig alles, was Sie herunterladen, auf bösartiges Verhalten.

Der Dienst hat eine kostenlose Demo und seine Premium-Version kostet jetzt 41,99 $ pro Jahr für ein einzelnes Gerät. Außerdem ist es nur für Windows verfügbar.

Ghostpress

Ghostpress ist ein Tool mit einer netten Benutzeroberfläche, das Schutz vor Keyloggern bietet, indem es Tastenanschläge versteckt und manipuliert. Beispielsweise kann es Ihre Eingabegeschwindigkeit absichtlich verlangsamen, um Ihr Schreibverhalten zu maskieren.

Im Gegensatz zu Zemana und SpyShelter ist Ghostpress nicht völlig kostenlos.