Хакери зламали одну з головних компаній з кібербезпеки – подробиці

Навчальна організація з кібербезпеки SANS Institute постраждала від витоку даних після того, як один із її співробітників став жертвою фішинг-атаки.

SANS Institute одна з найбільших організацій, які навчають фахівців з інформаційної безпеки у всьому світі, сама постраждала від кібератаки. Зловмисники отримали доступ до даних SANS після того, як один з її співробітників відділу кадрів попався на фішингову атаку.

11 серпня SANS повідомила, що зловмисник отримав доступ до облікового запису електронної пошти одного зі співробітників і налаштував перенаправлення всієї кореспонденції, що отримується на атаковану скриньку, на якусь іншу адресу, а також встановив шкідливий аддон для Office 365.

В результаті хакерами було отримано 513 листів, які містили близько 28 000 записів особистої інформації членів SANS. Ця інформація не включає паролі або фінансову інформацію, таку як кредитні картки. Серед даних є адреси електронної пошти, повні імена, номери телефонів, посади, назви компаній та фізичні адреси.

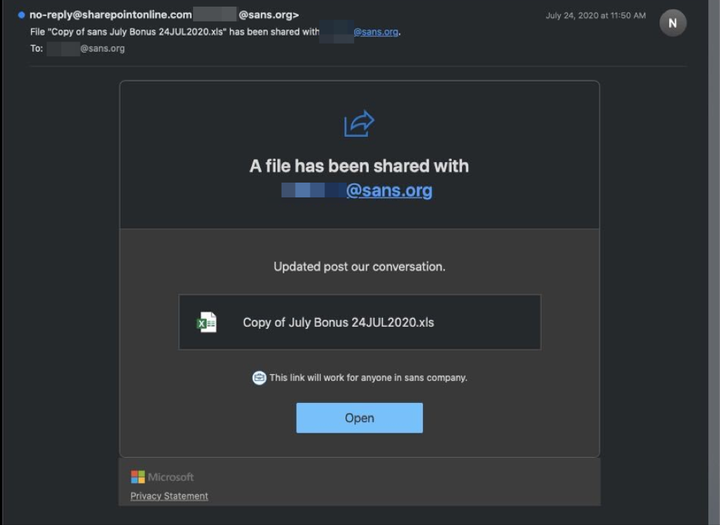

Згідно з розслідуванням SANS, атака почалася з фішингового листа, що видає себе за файл, нібито надісланий службою SANS SharePoint.

Файл називався "Копія липневого бонусу 24JUL2020.xls", і в електронному листі користувачеві пропонувалося натиснути кнопку "Відкрити" для доступу до файлу.

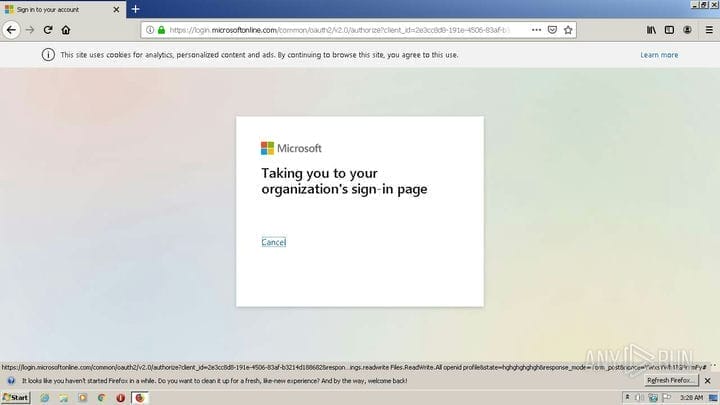

При натисканні на кнопку відкривається браузер за замовчуванням з адресою "https://officei6zq49rv2p5a4xbq8ge41f1enjjczo.s3.us-east-2.amazonaws[.]Com/index.html", який пропонує користувачеві ввести свої облікові дані Office.

Паралельно встановлювався шкідливий аддон для Microsoft Office OAuth під назвою Enable4Excel.

Після встановлення воно додає нове правило пересилання з ім’ям «Правило захисту від спаму», яке відстежує певні ключові слова у листах. Якщо в електронному листі було знайдено відповідне ключове слово, воно буде перенаправлене на зовнішню адресу daemon [@] daemongr5yenh53ci0w6cjbbh1gy1l61fxpd.com.

Ось список ключових слів, що відстежуються:

agreement

Bank

bic

capital call

cash

Contribution

dividend

fund

iban

Payment

purchase

shares

swift

transfer

Wire

wiring infoНа основі інформації від VirusTotal, фішингова кампанія була проведена 24 липня 2020 року. SANS був не єдиною метою, принаймні дві інші компанії завантажили схожі електронні листи VirusTotal.