I documenti classificati e riservati del produttore di chip statunitense Intel presumibilmente risultanti da un hack sono stati caricati oggi su un servizio pubblico di condivisione di file.

20 GB di informazioni classificate provengono da una fonte sconosciuta. Questa è stata solo la prima parte di una serie di leak di Intel.

Secondo

, sviluppatore e reverse engineer che ha ricevuto documenti da un hacker anonimo, la maggior parte delle informazioni dovrebbe essere protetta dalla proprietà intellettuale. Lo sviluppatore è stato informato che le informazioni sono state rubate da Intel quest’anno.

"Mi sono stati dati da una fonte anonima che li ha rubati all’inizio di quest’anno, maggiori dettagli su questo saranno rilasciati presto", dice Kottmann.

"La maggior parte delle informazioni non è MAI stata pubblicata prima ed è classificata come riservata ai sensi dell’NDA o Intel Restricted Secret", ha aggiunto lo sviluppatore.

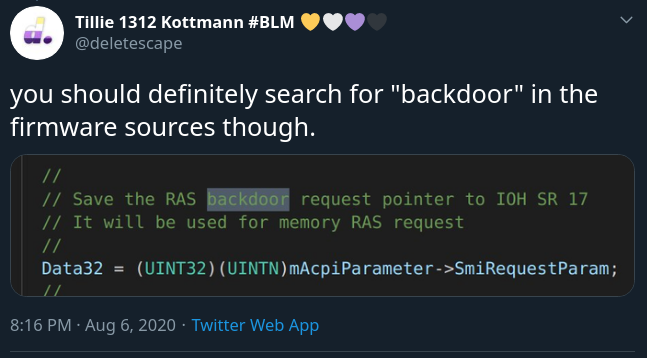

Nel codice sorgente del firmware puoi trovare commenti relativi alle backdoor, ma questo può significare qualsiasi cosa e non significa necessariamente che possano accedere al tuo computer:

Un rappresentante di Intel ha indicato la pagina della politica di sicurezza del prodotto dell’azienda, in cui si afferma che "le politiche e le pratiche di sviluppo del prodotto di Intel vietano qualsiasi misura deliberata per consentire l’accesso a dispositivi non documentati (ad esempio, ‘backdoor’), la divulgazione di dispositivi vulnerabili". informazioni o l’elusione delle caratteristiche di sicurezza o delle limitazioni dei suoi prodotti.

Alcuni file in archivio contengono specifiche tecniche e fanno riferimento al design interno del chipset, tra cui la piattaforma Kaby Lake e l’Intel Management Engine (ME).

La prima parte della fuga contiene documenti relativi a quanto segue:

- Manuali Intel ME Bringup + strumenti (flash) + esempi per varie piattaforme

- Codice di riferimento del BIOS Kabylake e codice di esempio (piattaforma Purley) + codice di inizializzazione (alcuni dei quali come repository git esportati con cronologia completa)

- FONTI Intel CEFDK (Consumer Electronics Firmware Development Kit (Bootloader)).

- Pacchetti sorgenti Silicon / FSP per varie piattaforme

- Vari strumenti di sviluppo e debug Intel

- Simics Simulation per Rocket Lake S e possibilmente altre piattaforme

- Varie mappe stradali e altri documenti

- Binari del driver della fotocamera sviluppati da Intel per SpaceX

- Schemi, documenti, strumenti + firmware per la piattaforma Tiger Lake inedita

- Kabylake FDK Tutorial Video

- File di decodifica Intel Trace Hub+ per varie versioni di Intel ME

- Riferimento Elkhart Lake Silicon e codice piattaforma di esempio

- Alcune cose Verilog per varie piattaforme Xeon, non so cosa esattamente

- Debug di build BIOS/TXE per varie piattaforme

- Bootguard SDK (zip crittografato)

- Simulatore di processo Intel Snowridge / Snowfish ADK

- Schemi vari

- Modelli di materiale di marketing Intel (InDesign)

Il rilascio è già stato definito "succoso", ma Kottmann ritiene che le future fughe di notizie dalla loro fonte contengano probabilmente documenti classificati ancora più "succosi".

Come sarebbe successo

Kottman mantiene un repository di codice sorgente ottenuto da loro e varie fonti alla ricerca di strumenti DevOps configurati in modo errato che forniscono l’accesso alle risorse. Il repository contiene dati, incluso codice nativo, di dozzine di aziende (GE Appliances, Microsoft, Qualcomm, Motorola, AMD, Lenovo).

Lo sviluppatore fa di tutto per rimuovere le informazioni sensibili dal codice che pubblica e soddisfare le richieste di rimozione. Inoltre, sono pronti a fornire informazioni dettagliate sulla configurazione errata e su come evitare guasti futuri.

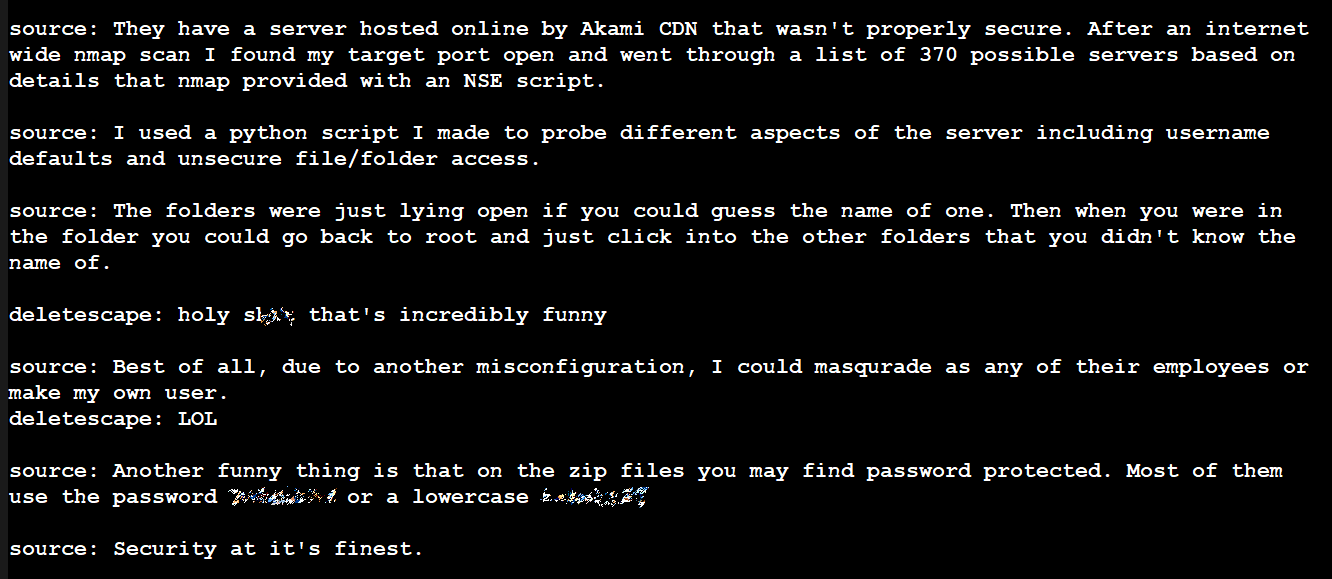

L’hacking di Intel non sembra essere diverso. L’hacker ha detto a Kottmann di aver trovato un server Intel sul CDN che non era adeguatamente protetto. Questa particolare macchina sembra essere stata scelta sulla base di parti raccolte dalle scansioni web.

Utilizzando il proprio script Python, l’hacker afferma di essere stato in grado di verificare l’accesso tramite nome utente e l’accesso non protetto a file e cartelle. Secondo l’hacker, l’accesso alle cartelle era possibile se si conoscevano i nomi corretti. Tuttavia, dovevano solo indovinare un nome. Una volta dentro, potrebbero tornare alla directory principale e accedere a qualsiasi di esse.

Tuttavia, il dettaglio più importante era l’affermazione che potevano impersonare qualsiasi dipendente Intel con accesso alle risorse o creare il proprio utente. Alcuni file sono archivi protetti da password incredibilmente deboli.

In una dichiarazione a BleepingComputer, Intel ha affermato che i dati sembrano provenire dall’Intel Resource and Design Center. Il portavoce dell’azienda non ha approfondito il metodo di hacking, ma ha affermato che la fuga di notizie potrebbe provenire da qualcuno con accesso al portale:

“Stiamo indagando su questa situazione. Le informazioni sembrano provenire dall’Intel Resource and Design Center, che ospita informazioni ad uso dei nostri clienti, partner e altre parti esterne che si sono registrate per l’accesso. Riteniamo che la persona con accesso abbia scaricato e condiviso questi dati", ha dichiarato un portavoce di Intel.

I dipendenti di questo reparto hanno privilegi più elevati del solito, che danno loro accesso non solo alle risorse dei clienti e degli OEM, ma anche alla proprietà intellettuale di Intel come documentazione e strumenti, servizi di test e anteprime dei prodotti, tutti disponibili con riservatezza aziendale. accordo (CNDA).