Vazamento da Intel: 20 GB de código-fonte e documentos internos

Os documentos classificados e confidenciais da fabricante de chips norte-americana Intel, supostamente resultantes de um hack, foram carregados hoje em um serviço público de compartilhamento de arquivos.

20 GB de informações classificadas vêm de uma fonte desconhecida. Esta foi apenas a primeira parte de uma série de vazamentos da Intel.

De acordo com

, desenvolvedor e engenheiro reverso que recebeu documentos de um hacker anônimo, a maioria das informações deve ser protegida por propriedade intelectual. O desenvolvedor foi informado de que as informações foram roubadas da Intel este ano.

“Eles me foram dados por uma fonte anônima que os roubou no início deste ano, mais detalhes sobre isso serão divulgados em breve", diz Kottmann.

“A maioria das informações NUNCA foi publicada antes e é classificada como confidencial sob o NDA ou Intel Restricted Secret”, acrescentou o desenvolvedor.

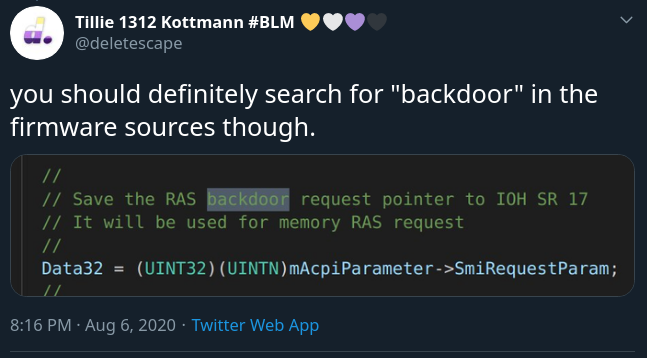

No código-fonte do firmware, você pode encontrar comentários relacionados a backdoors, mas isso pode significar qualquer coisa e não significa necessariamente que eles podem acessar seu computador:

Um representante da Intel apontou para a página de política de segurança de produtos da empresa, que afirma que "as políticas e práticas de desenvolvimento de produtos da Intel proíbem quaisquer etapas deliberadas para permitir o acesso a dispositivos não documentados (por exemplo, ‘backdoors’), divulgação de dispositivos vulneráveis". informações ou burla de recursos de segurança ou limitações de seus produtos”.

Alguns arquivos no arquivo contêm especificações técnicas e referem-se ao design interno do chipset, incluindo a plataforma Kaby Lake e o Intel Management Engine (ME).

A primeira parte do vazamento contém documentos relacionados ao seguinte:

- Manuais Intel ME Bringup + ferramentas (flash) + amostras para várias plataformas

- Código de referência Kabylake BIOS e código de exemplo (plataforma Purley) + código de inicialização (alguns deles como repositórios git exportados com histórico completo)

- Intel CEFDK (Kit de desenvolvimento de firmware para eletrônicos de consumo (Bootloader)) FONTES

- Pacotes de fonte de silício/FSP para várias plataformas

- Várias ferramentas de desenvolvimento e depuração da Intel

- Simulação Simics para Rocket Lake S e possivelmente outras plataformas

- Vários roteiros e outros documentos

- Binários de driver de câmera desenvolvidos pela Intel para SpaceX

- Esquemas, documentos, ferramentas + firmware para a plataforma inédita Tiger Lake

- Kabylake FDK Tutorial Vídeos

- Arquivos do decodificador Intel Trace Hub+ para várias versões do Intel ME

- Referência de silício Elkhart Lake e amostra de código de plataforma

- Algumas coisas da Verilog para várias plataformas Xeon, não sei exatamente o que

- Depuração de compilações de BIOS/TXE para várias plataformas

- Bootguard SDK (zip criptografado)

- Simulador de processo Intel Snowridge / Snowfish ADK

- Esquemas diversos

- Modelos de material de marketing da Intel (InDesign)

O lançamento já está sendo chamado de "suculento", mas Kottmann acredita que vazamentos futuros de sua fonte provavelmente conterão documentos classificados ainda mais "suculentos".

Como supostamente aconteceu

Kottman mantém um repositório de código-fonte obtido por eles e várias fontes em busca de ferramentas DevOps mal configuradas que fornecem acesso a recursos. O repositório contém dados, incluindo código nativo, de dezenas de empresas (GE Appliances, Microsoft, Qualcomm, Motorola, AMD, Lenovo).

O desenvolvedor faz de tudo para remover informações confidenciais do código que publica e atender às solicitações de remoção. Além disso, eles estão prontos para fornecer informações detalhadas sobre configuração incorreta e como evitar falhas futuras.

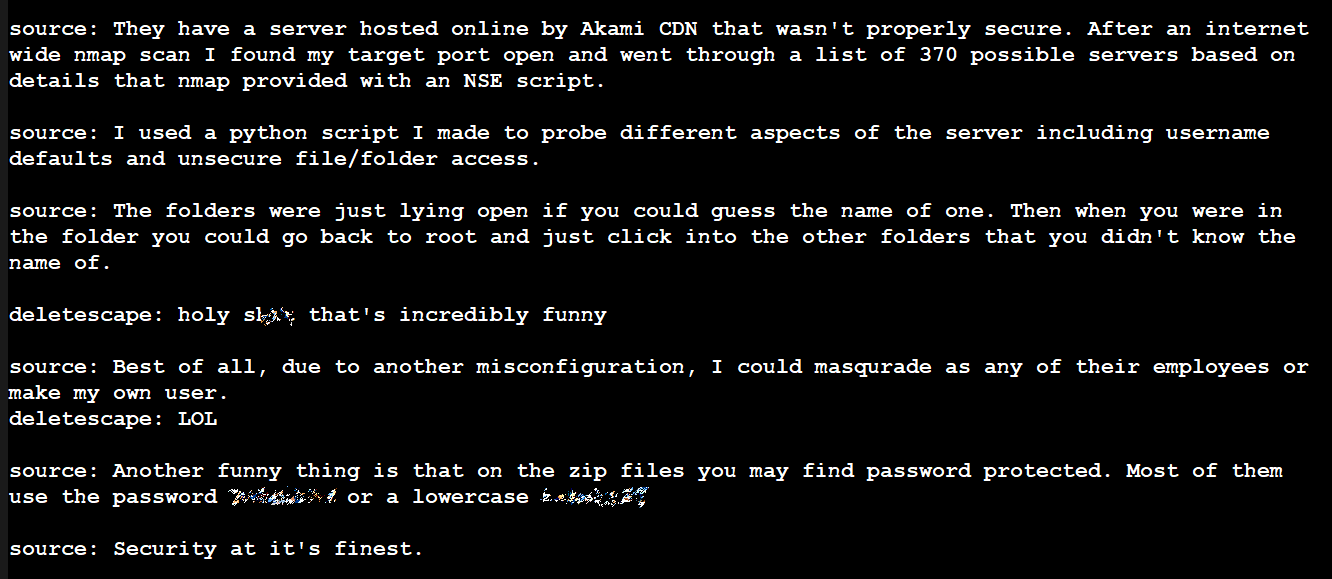

O hack da Intel parece não ser diferente. O hacker disse a Kottmann que encontrou um servidor Intel no CDN que não estava devidamente protegido. Esta máquina em particular parece ter sido escolhida com base em peças coletadas de rastreamentos na web.

Usando seu próprio script Python, o hacker afirma que conseguiu verificar o acesso do nome de usuário e o acesso não seguro a arquivos e pastas. Segundo o hacker, o acesso às pastas era possível se você soubesse os nomes corretos. No entanto, eles só tiveram que adivinhar um nome. Uma vez lá dentro, eles poderiam voltar ao diretório raiz e acessar qualquer um deles.

No entanto, o detalhe mais importante foi a alegação de que eles poderiam se passar por qualquer funcionário da Intel com acesso a recursos ou criar seu próprio usuário. Alguns arquivos são arquivos protegidos por senhas incrivelmente fracas.

Em uma declaração ao BleepingComputer, a Intel disse que os dados pareciam vir do Intel Resource and Design Center. O porta-voz da empresa não detalhou o método de hacking, mas disse que o vazamento pode vir de alguém com acesso ao portal:

“Estamos investigando essa situação. As informações parecem vir do Intel Resource and Design Center, que hospeda informações para uso de nossos clientes, parceiros e outras partes externas que se registraram para acesso. Acreditamos que a pessoa com acesso baixou e compartilhou esses dados”, disse um porta-voz da Intel.

Os funcionários desse departamento têm privilégios maiores do que o normal, dando a eles acesso não apenas aos recursos do cliente e OEM, mas também à propriedade intelectual da Intel, como documentação e ferramentas, serviços de teste e visualizações de produtos, todos disponíveis sob sigilo corporativo. acordo (CNDA).