Витік Intel: 20 ГБ вихідного коду та внутрішніх документів

Секретні та конфіденційні документи американського виробника мікросхем Intel, які, ймовірно, виникли в результаті злому, були завантажені сьогодні в загальнодоступну службу обміну файлами.

20 ГБ секретної інформації надходить із невідомого джерела. Це була лише перша частина серії витоків Intel.

За словами

, розробника та реверс-інженера, яка отримала документи від анонімного хакера, більша частина інформації має бути захищена інтелектуальною власністю. Розробнику повідомили, що інформацію було вкрадено у Intel цього року.

"Вони були передані мені анонімним джерелом, яке вкрало їх раніше цього року, більш докладну інформацію про це буде опубліковано найближчим часом", – говорить Коттманн.

"Більшість інформації НІКОЛИ не публікувалися раніше і класифікується як конфіденційна, згідно NDA або Intel Restricted Secret", – додав розробник.

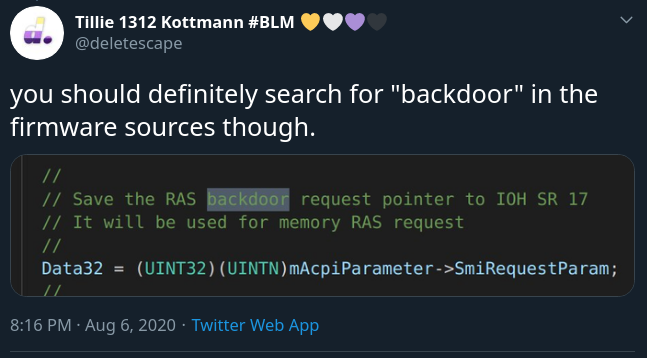

У вихідному коді прошивки можна знайти коментарі, що стосуються бекдорів, але це може означати будь-що і не обов’язково означає, що вони можуть отримати доступ до вашого комп’ютера:

Представник Intel вказав на сторінку політики безпеки продуктів компанії, на якій говориться, що «політика та практика Intel у галузі розробки продуктів забороняють будь-які навмисні кроки, щоб дозволити доступ до недокументованих пристроїв (наприклад, «бекдори»), розкриття вразливих пристроїв. інформації чи обхід функцій безпеки чи обмежень її продуктів".

Деякі файли в архіві містять технічні специфікації та належать до внутрішньої конструкції набору мікросхем, включаючи платформу Kaby Lake та Intel Management Engine (ME).

Перша частина витоку містить документи, які стосуються наступного:

- Інструкції Intel ME Bringup + інструменти (flash) + зразки для різних платформ

- Довідковий код та зразок коду BIOS Kabylake (платформа Purley) + код ініціалізації (деякі з них у вигляді експортованих репозиторіїв git з повною історією)

- Intel CEFDK (комплект для розробки мікропрограм побутової електроніки (завантажувач)) ДЖЕРЕЛА

- Пакети вихідного коду Silicon/FSP для різних платформ

- Різні інструменти Intel для розробки та налагодження

- Simics Simulation для Rocket Lake S і, можливо, інших платформ

- Різні дорожні карти та інші документи

- Бінарні файли для драйверів камери, розроблені Intel для SpaceX

- Схеми, документи, інструменти + прошивка для невиданої платформи Tiger Lake

- Навчальні відео Kabylake FDK

- Файли декодера Intel Trace Hub+ для різних версій Intel ME

- Довідник з кремнію Elkhart Lake та приклад коду платформи

- Деякі речі Verilog для різних платформ Xeon не знають, що саме

- Налагодження збірок BIOS/TXE для різних платформ

- Bootguard SDK (зашифрований zip)

- Симулятор процесів Intel Snowridge / Snowfish ADK

- Різні схеми

- Шаблони маркетингових матеріалів Intel (InDesign)

Цей випуск уже називають «соковитим», але Коттманн вважає, що майбутні витоки з їхнього джерела, ймовірно, матимуть ще «пікантніші» секретні документи.

Як це нібито сталося

Kottman підтримує репозиторій з вихідним кодом, отриманим ними, та різними джерелами, що шукають неправильно налаштовані інструменти DevOps, що забезпечують доступ до ресурсів. Репозиторій містить дані, включаючи власний код від десятків компаній (GE Appliances, Microsoft, Qualcomm, Motorola, AMD, Lenovo).

Розробник робить все можливе, щоб видалити конфіденційну інформацію з коду, який вони публікують, та виконує запити на видалення. Більше того, вони готові надати детальну інформацію про неправильну конфігурацію та про те, як уникнути невдач у майбутньому.

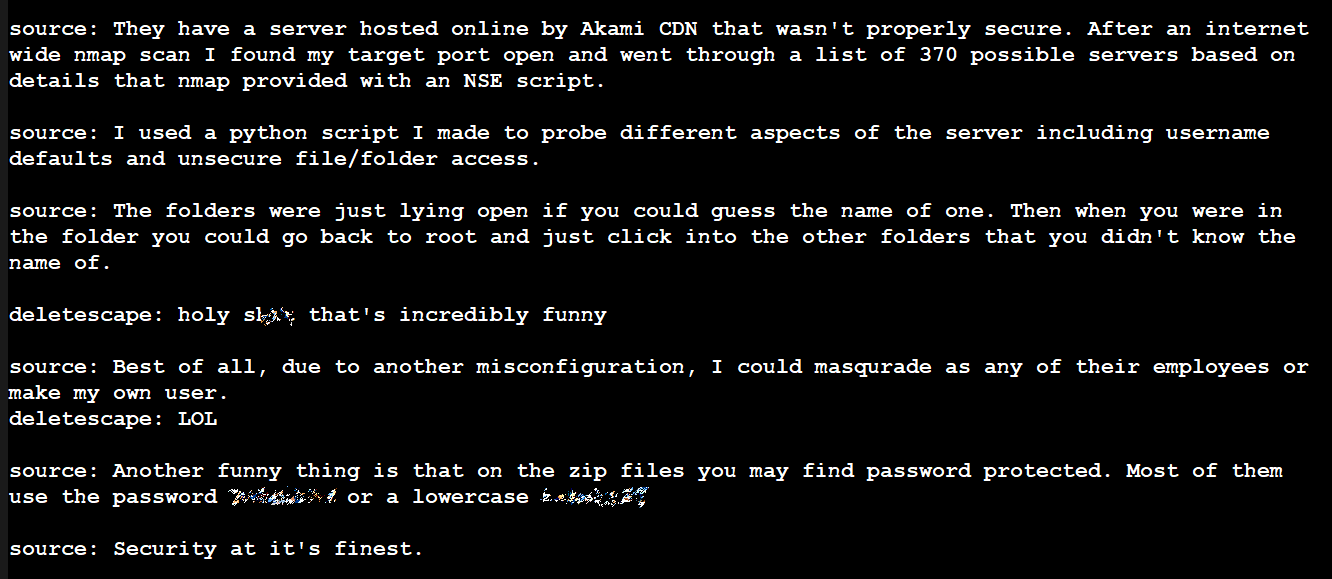

Злам Intel, схоже, нічим не відрізняється. Хакер сказав Коттманну, що вони виявили сервер Intel у CDN, який не був належним чином захищений. Ця конкретна машина, мабуть, була обрана на основі деталей, зібраних у результаті сканування в Інтернеті.

Використовуючи власний скрипт Python, хакер стверджує, що він зміг перевірити доступ для імені користувача та незахищений доступ до файлів та папок. За словами хакера, доступ до тек був можливий, якщо ви знали правильні імена. Проте їм треба було вгадати лише одне ім’я. Опинившись усередині, вони могли повернутися до кореневого каталогу та отримати доступ до будь-якого з них.

Однак більш важливою деталлю було твердження, що вони можуть видати себе за будь-якого співробітника Intel, який має доступ до ресурсів, або створити власного користувача. Деякі файли є архівами, захищеними надзвичайно слабким паролем.

У заяві для видання BleepingComputer Intel заявила, що дані, мабуть, отримані з Центру ресурсів та дизайну Intel. Представник компанії не став говорити про спосіб злому, але сказав, що витік може виходити від когось, який має доступ до порталу:

«Ми розслідуємо цю ситуацію. Інформація, мабуть, надходить із Центру ресурсів та дизайну Intel, в якому розміщено інформацію для використання нашими клієнтами, партнерами та іншими зовнішніми сторонами, що зареєструвалися для доступу. Ми вважаємо, що особа, яка має доступ, скачала та поділилася цими даними», – представник Intel.

Співробітники цього відділу мають більш високі привілеї, ніж зазвичай, що дає їм доступ не тільки до ресурсів для клієнтів та OEM-виробників, але й до інтелектуальної власності Intel, такої як документація та інструменти, послуги з тестування та попередня інформація про продукт, все це доступне в рамках корпоративного нерозголошення. угоду (CNDA).