Metody i rodzaje kryptografii i szyfrowania dla początkujących

Od czasów starożytnych ludzie nauczyli się chronić informacje, przekształcając je tak, aby osoby nieupoważnione nie miały możliwości ich przeczytania. Kryptografia powstała mniej więcej wtedy, gdy ludzie dopiero nauczyli się mówić. Co więcej, początkowo samo pismo było systemem kryptograficznym, ponieważ mogło być własnością tylko wybranych osób, które miały dostęp do nauki o kryptografii.

Metody kryptograficzne

Kryptograficzna metoda ochrony informacji to szereg specjalnych metod kodowania, szyfrowania lub innych przekształceń informacji, które powodują, że jej zawartość jest niedostępna dla osób nieposiadających klucza kryptograficznego. Kryptografia i szyfrowanie to najbardziej niezawodne metody ochrony, ponieważ program szyfrujący chroni same informacje, a nie dostęp do nich. Na przykład odczytanie zaszyfrowanego pliku będzie niemożliwe, nawet jeśli atakującemu uda się ukraść nośnik. Wdrożenie tej metody ochrony odbywa się za pomocą programów lub pakietów oprogramowania.

Ale pomimo całej różnorodności zastosowań, obecnie istnieje tylko kilka metod szyfrowania. Wszystkie te metody kryptograficzne należą do dwóch typów systemów kryptograficznych: symetrycznych (z tajnym kluczem) i asymetrycznych (z kluczem publicznym).

- Systemy symetryczne umożliwiają szyfrowanie i odszyfrowywanie informacji przy użyciu tego samego klucza. Niemożliwe jest odszyfrowanie systemu kryptograficznego z tajnym kluczem, jeśli deszyfrator nie ma tajnego klucza.

- W systemach kryptograficznych z kluczem publicznym użytkownicy mają własne klucze publiczne i prywatne. Wszyscy użytkownicy mają dostęp do klucza publicznego, a informacje są za jego pomocą szyfrowane. Ale do odszyfrowania wymagany jest klucz prywatny, który jest w posiadaniu użytkownika końcowego. W przeciwieństwie do kryptogramów z tajnym kluczem, w takim systemie uczestnikami są nie dwie, a trzy strony. Trzecim może być operator komórkowy lub np. bank. Jednak ta strona nie jest zainteresowana kradzieżą informacji, ponieważ jest zainteresowana poprawnym funkcjonowaniem systemu i uzyskaniem pozytywnych wyników.

Rodzaje kryptografii

Zaletą każdej nowoczesnej metody kryptograficznej jest możliwość zapewnienia wysokiej gwarantowanej siły ochrony, obliczonej i wyrażonej w postaci liczbowej (średnia liczba operacji lub czas potrzebny do odszyfrowania tajnych informacji lub wybrania kluczy). Obecnie istnieją następujące rodzaje kryptografii:

- Szyfrowanie informacji.

- Kodowanie informacji.

- Analiza informacji.

- Kompresja danych.

Film o kryptografii i szyfrowaniu

Szyfrowanie

Podczas procesu szyfrowania w zaszyfrowanej wiadomości przeprowadzana jest kryptograficzna transformacja każdego znaku. Wśród wszystkich znanych metod szyfrowania można wyróżnić pięć głównych grup:

- Zastąpienie (zastąpienie). Z kolei istnieją proste (jednoalfabetowe), wieloalfabetowe jednopętlowe zwykłe, wieloalfabetowe wielopętlowe i wieloalfabetowe monofoniczne podstawienia jednopętlowe.

- Permutacja. Rozróżnij proste, skomplikowane według tabeli i skomplikowane według tras permutacji.

- Transformacje analityczne przeprowadzane są według specjalnych zależności lub z wykorzystaniem reguł algebry macierzowej.

- Hazard — szyfrowanie odbywa się za pomocą krótkiej lub długiej skończonej gammy lub nieskończonej gammy.

- Połączone — wiadomości są szyfrowane przy użyciu podstawienia i permutacji, podstawienia i gammy, permutacji i gammy lub podwójnej gammy.

Kodowanie wiadomości

Ten rodzaj kryptotransformacji wykorzystuje zastąpienie niektórych elementów danych określonymi kodami (na przykład mogą to być kombinacje cyfr i/lub liter).

Sekcja informacji

W tej metodzie chronione informacje są dzielone na osobne tablice danych, z których odszyfrowanie tylko jednej uniemożliwi ujawnienie informacji niejawnych.

Kompresja wiadomości

Metoda kompresji polega na zastąpieniu powtarzających się ciągów znaków w chronionych danych mniejszymi ciągami. Skuteczność takiej kompresji zależy od liczby identycznych sekwencji w chronionym tekście.

Kryptografia dla początkujących

W całej wielowiekowej historii kryptografii i do tej pory sztuka ta nie była dostępna dla wszystkich. Z reguły metody te stosowały osoby, które nie wychodziły poza granice rezydencji szefów mocarstw, ambasad i agencji wywiadowczych. I dopiero kilkadziesiąt lat temu w tej dziedzinie zaczęły zachodzić kardynalne zmiany – informacja stała się samodzielną wartością handlową i stała się powszechnym, niemal zwyczajnym towarem. Jest produkowany, przechowywany, przekazywany, sprzedawany, kupowany, a zatem kradziony i podrabiany. Dlatego dzisiaj istnieje duża liczba samouczków i programów komputerowych przeznaczonych dla zwykłych użytkowników, którzy interesują się kryptografią. Nauczenie się kilku prostych typów szyfrowania może opanować nawet uczeń.

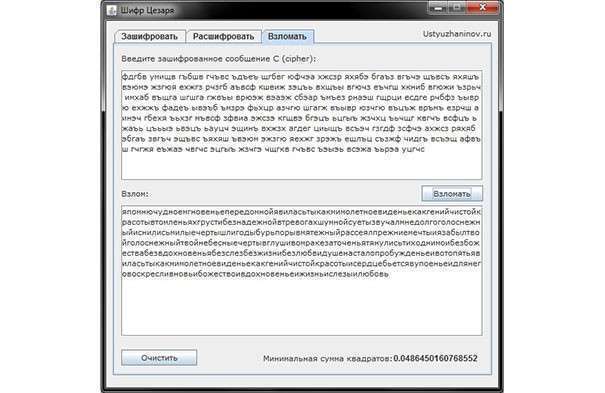

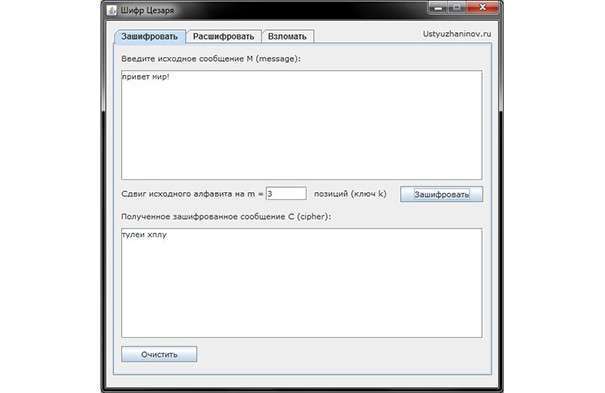

Program szyfru Cezara

Ta metoda szyfrowania jest również nazywana szyfrem przesuwnym. W wersji oprogramowania szyfr Cezara jest szyfrem podstawieniowym z kluczem, którego znaki w tekście są zastępowane znakami znajdującymi się w pewnej stałej liczbie pozycji na lewo lub na prawo od niego w alfabecie. Np. szyfr z przesunięciem w prawo o trzy pozycje: litera A jest zastępowana literą G, B – D itd. Należy zauważyć, że litera Y nie jest używana w szyfrowaniu i jest zastępowana przez litera E.

Program:

Szyfrowanie:

Szyfrowanie:

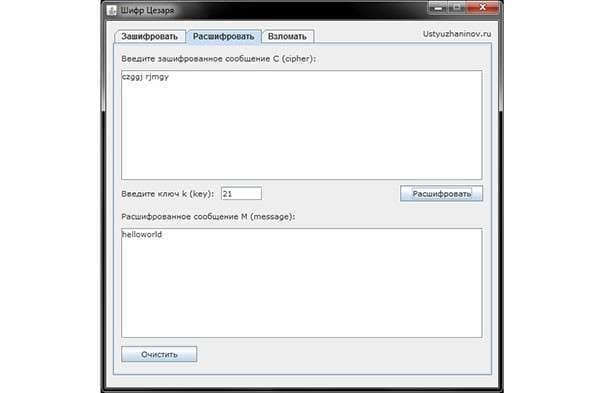

deszyfrowanie: