Кейлогери: що це таке та як їх використовують для крадіжки персональних даних

Не тільки хакери можуть використовувати кейлогери для перехоплення ваших натискань на клавіатурі, щоб отримувати паролі та іншу конфіденційну інформацію.

Прочитавши достатньо статей про кібербезпеку та хакерів – ви обов’язково натрапите на тему про кейлогерів. Звучить дуже зловісно, таємниче та технологічно, але що таке кейлогери насправді та наскільки вони небезпечні?

Що ж, у цій статті ми розповімо про все, що вам потрібно знати про них. Що це таке? Як їх використовують? Як виявити кейлогери? І як захистити себе від них?

Що таке кейлогери?

Кейлогери (також відомі як пристрої запам’ятовування натискань) – це програми, які прив’язують себе до вашої операційної системи або інтернет-браузера. Як і передбачає назву, їхня мета – запам’ятовувати натискання клавіш на вашому пристрої.

Вони можуть бути запрограмовані запам’ятовувати все, що ви набираєте або текст, що набирається, тільки на певних сайтах і полях для заповнення (такі, як поле введення пароля на PayPal). Тому кейлогери, як правило, вважаються шкідливим програмним забезпеченням.

Найчастіше вони потрапляють на ваш пристрій разом із вірусним програмним забезпеченням, хоча самі вони не є вірусами. Іноді вони можуть навіть легально використовуватись (але це не робить їх використання етичним).

Як працюють кейлогери?

Пояснимо по-простому.

Коли ви використовуєте клавіатуру, ваші натискання клавіш передаються з неї на ваш пристрій. Драйвер вашої клавіатури переводить скан код (дані натискання клавіш) у літери, цифри та символи. Завдяки цьому процесу ваша операційна система та будь-яка програма, яку ви використовуєте, може розпізнати ваші натискання.

Отже, кейлогер видає себе за пристрій, що приймає, і таким чином отримує дані натискань точно так само, як операційна система або програми які ви використовуєте.

Програмні та апаратні кейлогери

Більшість людей знайомі лише з програмними кейлогерами – програмами, створеними для запам’ятовування натискання клавіш, які працюють у фоні вашої операційної системи.

Зазвичай, ті хто встановлюють кейлогер на ваш пристрій – закривають доступ до нього та даних, які він збирає. Також вони можуть налаштувати програму відправляти зібрані дані через електронну пошту, веб-сайти або вивантаження в бази даних.

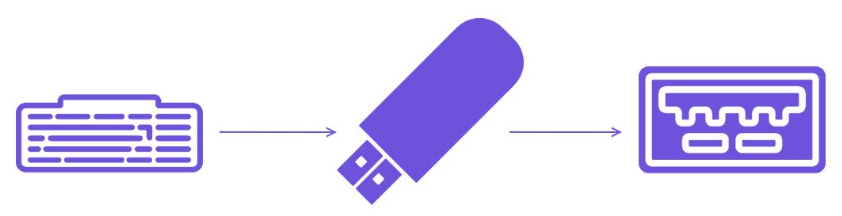

Також існують апаратні кейлогери. Це фізичні пристрої, які виконують самі функції (запам’ятовують натискання клавіш). Але їх не потрібно встановлювати, натомість ви фізично підключаєте їх до комп’ютера.

Більшість апаратних кейлогерів встановлюються в USB порт, через який провід від клавіатури повинен з’єднуватися комп’ютером. Прямо між ними, якщо точним.

Тобто натомість:

Відбувається це:

Якщо ви не знаєте як виглядає сам апаратний кейлогер, то приклад:

Так, його легко можна купити на Amazon або навіть на Aliexpress.

Найбільший плюс таких кейлоггерів у тому, що програмне забезпечення не може виявити їх. До того ж вони не залежать від програмного забезпечення, тому програмні помилки не впливають на їхню роботу.

У старих моделях, людина використовуючи кейлогер, мав витягти його, щоб отримати доступ до записаних на ньому даних. Але нові моделі можуть підключатися до місцевої мережі WiFi і передавати дані через електронну пошту.

Апаратні кейлогери, як і раніше, використовуються, якщо жертвою є власник стаціонарного комп’ютера. Однак у випадку з ноутбуком – виявити такий кейлогер не складе значних труднощів.

О так, і не думайте, що ви не застраховані від апаратного кейлогера, якщо ви використовуєте бездротову клавіатуру. Багато з них уразливі до KeySniffer атак. Нехай це і не апаратний кейлогер, але він також дозволяє зловмиснику отримувати дані про натискання клавіш, якщо вони передаються незашифрованими каналами зв’язку.

Крім того, є також KeySweeper – прихований апаратний кейлогер, який виглядає як звичайний зарядний пристрій. Він може вести пасивне стеження, розшифровувати та запам’ятовувати натискання клавіш з різних бездротових клавіатур. Далі, він надсилає дані про натискання клавіш зловмиснику через GSM. Більше того, ви можете налаштувати його відправляти дані на основі:

- іменах користувача

- URL посиланнях

- Ключових словах

Як використовуються кейлогери?

Для кібератак, правда? Так, хакери користуються кейлогерами дуже часто. Але вони не є єдиними, хто це робить. Дивно, але сім’ї та інтернет-маркетологи теж можуть їх використовувати.

Хакери

Кейлогери – корисний інструмент для кібер-злочинців. Часто, саме так їм вдається зламати акаунти користувача і отримати корпоративні дані. Хакери зазвичай розповсюджую кейлогери через:

- Запуск установок або активації при натисканні посилання або відкриття вкладення у фішинговому листі.

- Запуск інсталяції або активації конкретної програми.

- Використання інших шкідливих програм (зокрема, троянів) для встановлення кейлогерів на пристрій.

- Використання вразливих браузерів за допомогою скриптів веб-сторінок.

- Створення підроблених вебсайтів та використання фішингових повідомлень або MITM атак для взаємодії з ними.

У деяких випадках кібер-злочинці можуть навіть налаштувати кейлогер таким чином, щоб він потрапив у мережу і поширювався на всі пристрої, підключені до неї. Або вони можуть налаштувати інсталяцію іншого шкідливого програмного забезпечення з цієї мережі. Хакери також можуть встановлювати апаратні кейлогери в інтернет-кафе. Або шахрай може вкрасти цінну інформацію про бізнес, в якому влаштувався працювати.

І ні, досвідчені кібер-злочинці – не єдині, хто використовують кейлогери. Навіть мамчині хацкери, які вчаться в школі, можуть використовувати кейлогери, щоб підняти свої оцінки.

Знамениті кібер атаки з використанням кейлогерів:

- У 2015 році хакери використовували фішинг та кейлогери для злому серверів страхової компанії Anthem.

- У 2016 році дослідники з RisklQ (у співпраці з CleaeSky) виявили, що кібер злочинці використовували веб кейлогер для злому безлічі популярних eCommerce сайтів.

- У 2016 році дослідники безпеки з компанії Trend Micro виявили, що хакери використовували комерційну програму кейлогера (Olympic Vision) для злому облікових записів співробітників та керівників компаній у 18 країнах (США, Близький Схід, Азія).

- У 2018 році було виявлено новий штам шкідливого програмного забезпечення під назвою Virobot. Він міг не лише виконувати функції кейлогера, а й програми здирника та ботнета.

- У 2017 році хакери використали шкідливу програму кейлогер для злому Інституту жіночого здоров’я Сан Антоніо, найбільшого гінекологічного Інституту Сан Антоніо.

Роботодавці

Компанії часто використовують кейлогери для трекінгу своїх співробітників.

Роботодавці зазвичай використовують програмні кейлогери. ІТ-команди можуть налаштувати їх для виявлення ключових слів і надсилання попереджень у режимі реального часу, коли хтось копіює файли, вводить конфіденційні дані або виконує приховані команди.

В рамках компанії, кейлогери має сенс використовувати:

- Це допомагає службам безпеки знаходити внутрішні загрози.

- Це допомагає менеджерам та супервайзерам стежити, щоб співробітники відповідали необхідним показникам ефективності та не давали їм розслаблятися.

- Також це допомагає аудиторам перевіряти, наскільки бізнес дотримується законів та постанов. Якщо хтось усередині компанії порушує їх, то кейлогери допоможуть легко визначити цю людину.

Чи всі роботодавці використовують кейлогери? Щодо цього немає точної інформації. Ми думаємо, безпечніше припустити, що ваше керівництво встановило кейлогери на комп’ютери компанії, ніж сподіватися, що ні. Прочитайте повністю свій договір найму. Там може бути пункт про реєстрацію натискання клавіш.

Але в будь-якому випадку, якщо ви можете працювати зі свого особистого комп’ютера, то, приносячи його на роботу, ви повинні бути в безпеці.

Інтернет маркетологи

Ще в 2017 році дослідники з Прінстонського університету виявили, що приблизно 482 веб-сайти з 50 000 найкращих веб-сайтів Alexa (досить популярні веб-сайти) використовували веб-скрипти, які діяли як кейлогери. І скрипти запам’ятовують не лише натискання клавіш, але також рухи та скролінг мишею.

Навіщо їм це робити? Тому що це допомагає маркетологам збирати поведінкові дані про вас. Як саме ви взаємодієте з їхніми сайтами, яка реклама цікавить вас найбільше, який контент вам подобається, а який ні та інше. Крім того, ІТ команди, продакт менеджери та / або власники бізнесу, UX дизайнери також можуть використовувати кейлогери для визначення та впровадження побажань користувачів, зазвичай протягом анбордингу або видання бета версії.

Звучить сумнівно? Так, але в загальному сенсі легально оскільки вони згадують про це в угоді користувача. Ну ви знаєте, та довга сторінка з купою тексту та юридичних пунктів, яку вам надто нудно читати (не переживайте, більшість людей роблять також).

І якщо бути чесним, то в цьому є сенс. Це значно допомагає компаніям зробити досвід користувача більш персоналізованим.

Ревниве подружжя та батьки з гіперопікою

Чоловіки або дружини, які стурбовані тим, що їхня друга половинка зраджує їх, або батьки, які хочуть уважно стежити за тим, що їхні діти роблять в Інтернеті, також можуть використовувати кейлогери.

Ні, ми не перебільшуємо. В Інтернеті є навіть статті, в яких рекомендуються найкращі клавіатурні шпигуни для моніторингу активності дітей у соціальних мережах.

Чи це законно? Складно сказати. Використання клавіатурних шпигунів є незаконним у більшості країн. Однак, згідно з деякими сайтами адвокатів з розлучень, їх використання може бути технічно законним, якщо ви «обережні». Крім того, у статті, на яку ми посилалися вище, говориться, що ви можете використовувати кейлогер, якщо він встановлений на вашому пристрої. Таким чином складається враження, що батьки можуть це робити (якщо їхні діти не мають квитанцій, що підтверджують, що вони купили пристрої).

Як виявити кейлогер і позбутися його ми розповімо в другій частині цієї статті, яка вийде зовсім скоро!