Hacker haben die Fernbedienung der Set-Top-Box gehackt und sie in ein Abhörgerät verwandelt

Sicherheitsforscher, die die Comcast XR11 Xfinity Voice Remote analysierten und einen Weg fanden, sie ohne physischen Zugriff oder Benutzerinteraktion in ein Abhörgerät zu verwandeln .

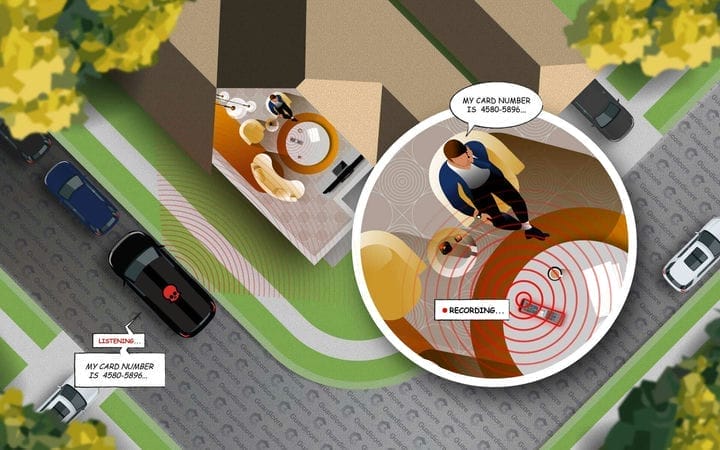

Der als WarezThe Remote bezeichnete Angriff ermöglichte das Abfangen der Fernbedienung und die Überwachung von Gesprächen aus einer Entfernung von mindestens 65 Fuß (etwa 20 Meter), wodurch das Szenario „Lieferwagen außerhalb geparkt” möglich wurde.

Im Gegensatz zu herkömmlichen Infrarot-Fernbedienungen verwendet der Comcast XR11 Funkfrequenzen zur Kommunikation mit Kabelboxen und verfügt über ein eingebautes Mikrofon für Sprachbefehle. Es gibt mehr als 18 Millionen solcher Geräte in den Haushalten von US-Bürgern .

Guardicore- Forscher haben sich die Firmware der Fernbedienung und die Software auf der Set-Top-Box genau angesehen, um zu verstehen, wie die Kommunikation zwischen den beiden Geräten funktioniert.

Sie fanden eine Schwachstelle in der Implementierung des RF4CE -Protokolls (Radio Frequency for Consumer Electronics), das für die Verschlüsselung der Kommunikation zuständig ist.

„Wie sich jedoch herausstellte, wird die RF4CE-Sicherheit in der XR11-Implementierung auf Paketbasis festgelegt. Jedes RF4CE-Paket hat ein „Flags”-Byte, und wenn eines seiner Bits auf 1 gesetzt ist, wird der sichere Modus aktiviert Dieses Paket und sein Inhalt werden verschlüsselt. In ähnlicher Weise wird das Paket im Klartext gesendet, wenn das Bit nicht gesetzt ist." – Guardicore

Sie fanden heraus, dass die XR11-Firmware Klartext-Antworten auf verschlüsselte Anfragen von der Fernbedienung akzeptiert. Dies ermöglichte es einem Angreifer, der den Inhalt der Anfrage erraten hatte, eine böswillige Antwort zu erstellen, angeblich im Namen des Präfixes.

Darüber hinaus gab es keine Signaturüberprüfung für die Firmware-Update-Funktion, sodass ein Angreifer bösartige Bilder installieren konnte.

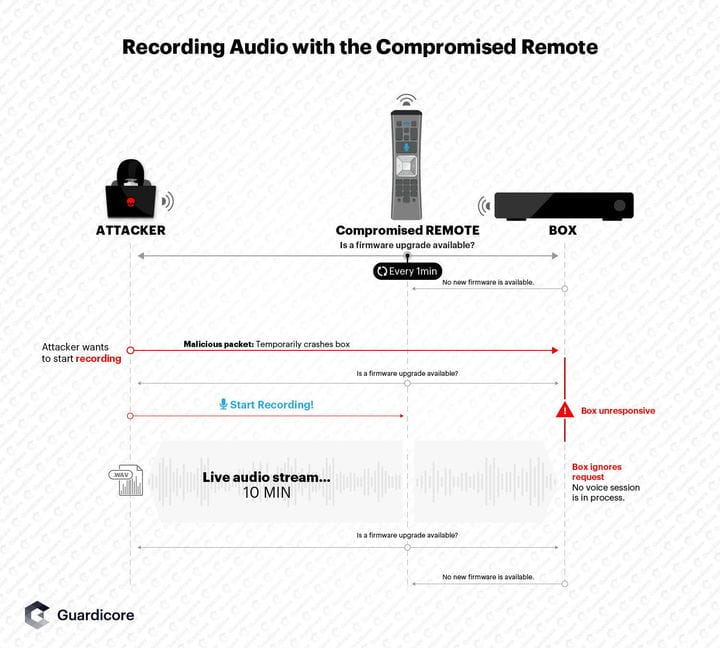

Die Firmware-Überprüfung erfolgt alle 24 Stunden und das Anforderungspaket wird verschlüsselt. Die Forscher von Guardicore bemerkten jedoch ein unverschlüsseltes Byte, das darauf hinweist, dass sich die Anfrage auf die Firmware bezog, sodass sie den Inhalt erraten konnten.

Mit Kenntnis dieser Details konnten die Forscher mit einem Klartextpaket antworten, das der Fernbedienung mitteilte, dass ein Firmware-Update verfügbar sei, und den XR11 mit ihrer Version der Firmware flashen, die die Malware enthält.

Während des ersten Tests änderten sie die Firmware so, dass eine der LEDs auf der Fernbedienung in einer anderen Farbe blinkte:

Da die Fernbedienung eine Sprachsteuerungsfunktion an Bord hat, fragten sich die Forscher, wie das Mikrofon aktiviert werden könnte. Dazu haben sie die Firmware der Fernbedienung rückentwickelt, um den Code für die Sprachaufzeichnungstaste zu finden.

Sie haben die Software so geändert, dass die Aufnahmeanfrage jede Minute erfolgt und nicht nur, wenn eine Taste gedrückt wird. Sobald sie auf diese Anfrage antworten, beginnt die Aufzeichnung, die bis zu 10 Minuten dauern kann.

Die Vorbereitung auf einen solchen Angriff ist sicherlich nicht einfach und erfordert ernsthafte technische Fähigkeiten, um die Firmware zurückzuentwickeln, Patches zu erstellen, die akzeptiert werden, und die Geduld zu haben, die XR11-Fernbedienung zu flashen.

In ihrem Bericht sagt Guardicore, dass sie etwa 35 Minuten gebraucht haben, um die notwendigen Änderungen mit dem HF-Transceiver vorzunehmen.

Der Erfolg des Angriffs hängt natürlich auch vom Transceiver ab. Die teurere Option liefert konsistentere Ergebnisse. Sie verwendeten ein ApiMote, das etwa 150 US-Dollar kostet und eine Person in einer Entfernung von bis zu 15 Fuß von der Fernbedienung sprechen hören kann. Ein Beispiel des aufgezeichneten Gesprächs ist im Guardicore-Blogpost verfügbar .

Comcast hat die von Guardicore gemeldeten Probleme behoben, indem es am 24. September bestätigte, dass seine XR11-Geräte nicht mehr anfällig für den WarezTheRemote-Angriff sind.

Titelbild: Jonas Leupe via Unsplash.

Basierend auf Material von Bleeping Computer .