Hakerzy zhakowali pilota z dekodera, zamieniając go w urządzenie podsłuchowe

Badacze bezpieczeństwa, którzy przeanalizowali pilota Comcast XR11 Xfinity Voice Remote i znaleźli sposób na przekształcenie go w urządzenie podsłuchowe bez fizycznego dostępu lub interakcji użytkownika.

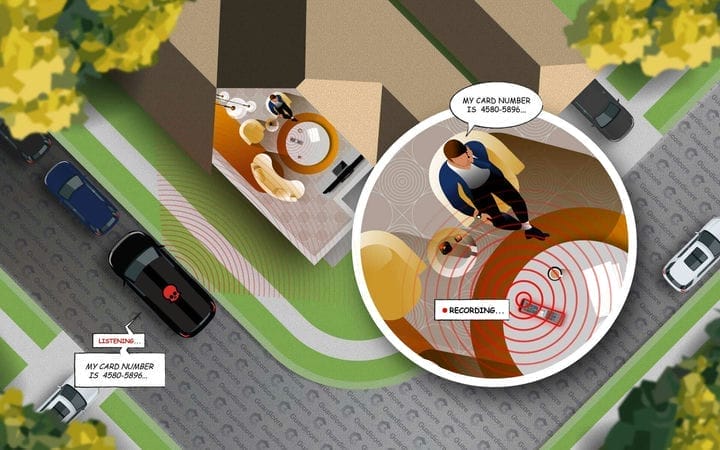

Atak, nazwany WarezThe Remote, umożliwił przechwycenie pilota i monitorowanie rozmów z odległości co najmniej 65 stóp (około 20 metrów), umożliwiając scenariusz „van zaparkowany na zewnątrz".

W przeciwieństwie do konwencjonalnych pilotów na podczerwień, Comcast XR11 wykorzystuje częstotliwości radiowe do komunikacji z dekoderami telewizji kablowej i ma wbudowany mikrofon do poleceń głosowych. W domach mieszkańców USA znajduje się ponad 18 milionów takich urządzeń .

Badacze Guardicore przyjrzeli się bliżej oprogramowaniu sprzętowemu pilota i oprogramowaniu dekodera, aby zrozumieć, jak działa komunikacja między dwoma urządzeniami.

Znaleźli słaby punkt w implementacji protokołu RF4CE (Radio Frequency for Consumer Electronics), który odpowiada za szyfrowanie komunikacji.

„Jednakże, jak się okazało, w implementacji XR11 zabezpieczenia RF4CE są ustawiane na zasadzie per-pakiet. Każdy pakiet RF4CE ma bajt „flag”, a gdy jeden z jego bitów jest ustawiony na 1, tryb bezpieczny jest włączony dla ten pakiet i jego zawartość zostaną zaszyfrowane. Podobnie, jeśli bit nie jest ustawiony, pakiet zostanie wysłany czystym tekstem." – Guardicore

Odkryli, że oprogramowanie układowe XR11 akceptuje odpowiedzi w postaci zwykłego tekstu na zaszyfrowane żądania z pilota. Pozwoliło to atakującemu, który odgadł treść żądania, na utworzenie złośliwej odpowiedzi, rzekomo w imieniu prefiksu.

Ponadto nie było weryfikacji podpisu dla funkcji aktualizacji oprogramowania układowego, co pozwoliło atakującemu na zainstalowanie złośliwych obrazów.

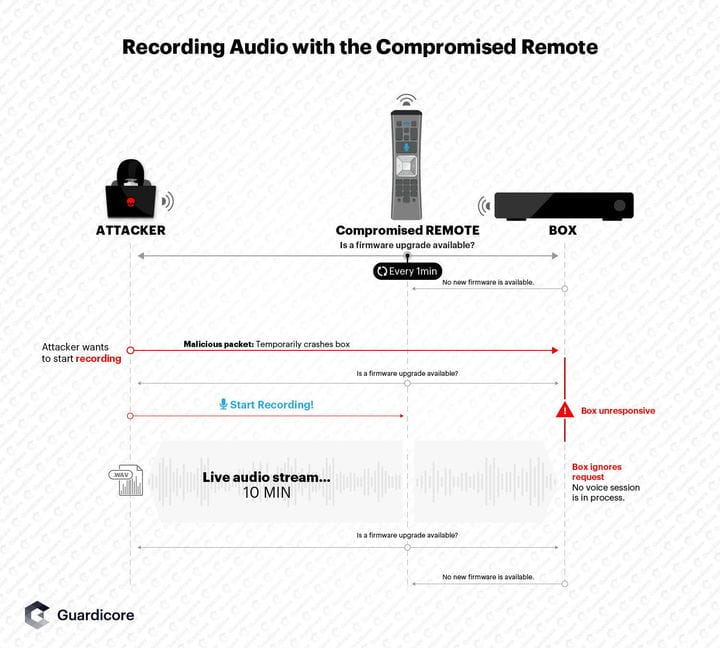

Sprawdzanie oprogramowania układowego odbywa się co 24 godziny, a pakiet żądania jest szyfrowany. Jednak badacze Guardicore zauważyli niezaszyfrowany bajt wskazujący, że żądanie było związane z oprogramowaniem układowym, co pozwoliło im odgadnąć zawartość.

Znając te szczegóły, badacze mogli odpowiedzieć pakietem zwykłego tekstu informującym pilota, że dostępna jest aktualizacja oprogramowania układowego, i sflashować XR11 z ich wersją oprogramowania układowego zawierającą złośliwe oprogramowanie.

Podczas wstępnego testu zmienili firmware tak, że jedna z diod na pilocie migała innym kolorem:

Ponieważ pilot ma na pokładzie funkcję sterowania głosowego, naukowcy zastanawiali się, w jaki sposób można aktywować mikrofon. Aby to zrobić, dokonali inżynierii wstecznej oprogramowania pilota, aby znaleźć kod przycisku nagrywania głosu.

Zmienili oprogramowanie tak, aby prośba o nagranie pojawiała się co minutę, a nie tylko po naciśnięciu przycisku. Gdy tylko odpowiedzą na to żądanie, rozpocznie się nagrywanie, które potrwa do 10 minut.

Przygotowanie się do takiego ataku z pewnością nie jest łatwe i wymaga poważnych umiejętności technicznych, aby wykonać inżynierię wsteczną oprogramowania układowego, stworzyć łatki, które zostaną zaakceptowane, i mieć cierpliwość do flashowania pilota XR11.

W swoim raporcie Guardicore mówi, że wprowadzenie niezbędnych zmian za pomocą nadajnika-odbiornika zajęło im około 35 minut .

Oczywiście sukces ataku zależy również od transceivera. Droższa opcja zapewni bardziej spójne wyniki. Użyli ApiMote, który kosztuje około 150 USD i może słyszeć osobę mówiącą w odległości do 15 stóp od pilota. Próbka nagranej rozmowy jest dostępna w poście na blogu Guardicore.

Comcast naprawił problemy zgłoszone przez Guardicore, potwierdzając 24 września, że jego urządzenia XR11 nie są już podatne na atak WarezTheRemote.

Zdjęcie na okładce: Jonas Leupe za pośrednictwem Unsplash.

Na podstawie materiału Bleeping Computer .