In che modo la tecnologia si è evoluta per consentire alle persone di accedere in remoto al desktop di altri utenti e perché è importante prendersi cura delle adeguate misure di sicurezza durante questo processo – parleremo in questo articolo.

“Una delle conclusioni a cui tutti potremmo dover giungere in futuro è che vale la pena tornare al modo standard di elaborare i dati e i flussi di informazioni dai terminali e dai computer connessi alla rete globale"

Questo è un estratto da un documento chiamato " Request for Comments " del 1971. Ha pubblicato una proposta per creare un protocollo di comunicazione ufficiale per la rete Telnet, una tecnologia chiave per ottenere l’accesso remoto al computer di qualcun altro tramite un’interfaccia a riga di comando. Va notato che la strategia proposta in quel momento differisce dal concetto utilizzato durante la creazione di strumenti moderni per l’accesso remoto a un’interfaccia grafica. Tuttavia, molti dei metodi presentati in questo documento sono ancora in uso oggi. La loro principale differenza è che gli strumenti moderni sono compatibili con più piattaforme contemporaneamente.. Ciò offre all’utente la possibilità di passare istantaneamente da un sistema operativo all’altro.

“Dopo aver stabilito una connessione e essermi connesso al tuo computer, posso fare quello che voglio! Mi chiedo se devo inserire il comando " format c: " ("format drive C")? Sono ancora così pazzo!"

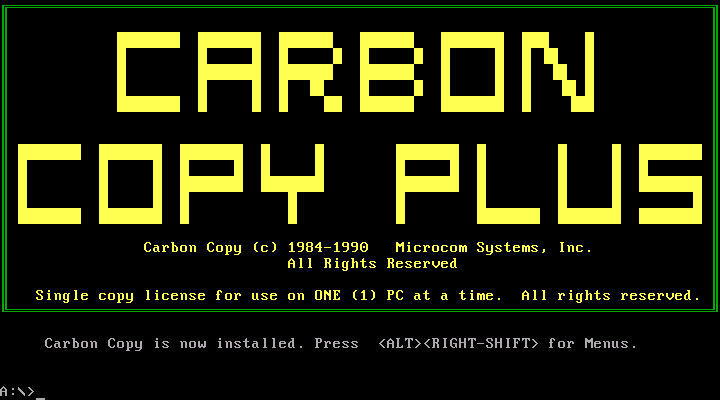

Niente Windows, niente problemi: l’avvento del software di accesso remoto risale ai tempi del DOS

L’accesso remoto è stato al centro della comunità di programmatori e sviluppatori per molti decenni. Questo argomento è stato di interesse sin dai tempi in cui le persone erano in grado di accedere per la prima volta alle reti mainframe utilizzando terminali primitivi. L’idea stessa di connettersi a un computer da remoto, come se una persona fosse fisicamente nella stanza e avesse pieno accesso ad essa, sembra ancora un po’ magica ad alcuni utenti. Tuttavia, questo è diventato possibile già diversi decenni fa.

Uno strumento chiave nella storia del software di accesso remoto è Carbon Copy. Questo è il primo programma che ha permesso agli utenti di accedere ai propri computer a distanza e controllarli esattamente nello stesso modo se si trovassero nella stanza accanto ai loro PC. Di questo software si parlava già a metà degli anni ’80, era stato sviluppato da Meridian Technologies e utilizzava una tecnologia speciale: rimanendo residente nella memoria DOS, il programma permetteva agli utenti di chiamare un PC attraverso una linea telefonica e controllare la macchina da remoto.

È stata un’acrobazia impressionante per l’epoca. Molti esperti non capivano come ciò fosse possibile in linea di principio. Ad esempio, una diffusione sulla rivista PC Mag, pubblicata nel marzo 1986, era dedicata a un programma scioccante. È stata descritta dall’autore come " una nuova tecnologia ancora segreta per la maggior parte degli utenti ".

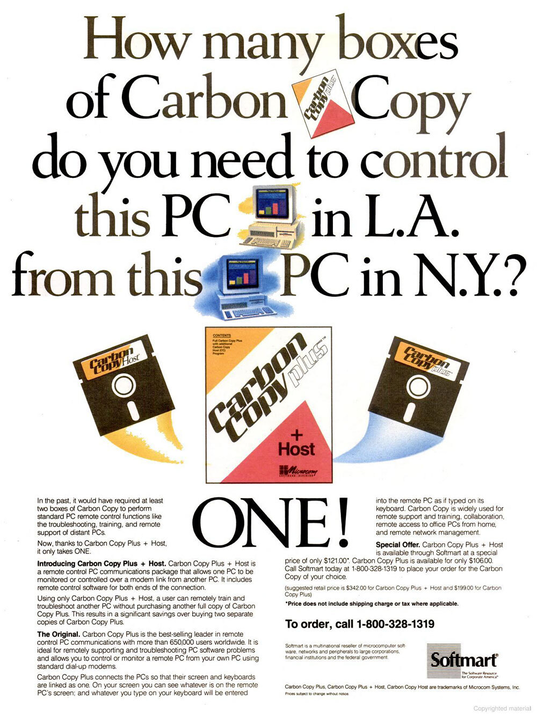

E questa è una pubblicità per una nuova versione del programma chiamata Carbon Copy Plus. Pubblicizza il fatto che una persona può controllare due computer contemporaneamente utilizzando una sola copia del software.

Carbon Copy, la cui importanza è stata riconosciuta da giganti dei media come InfoWorld, è diventato leader di mercato l’anno successivo (1987). Inoltre, iniziarono ad apparire altri strumenti simili, come pcANYWHERE di Norton. Internet era quindi un fenomeno nuovo, quindi questi programmi funzionavano utilizzando modem standard. Gli utenti dovevano chiamare direttamente il computer utilizzando una connessione telefonica.

Sfortunatamente, un prodotto chiamato Carbon Copy è stato vittima della pirateria. Vale la pena notare che nella storia di Meridian Technologies c’è stato persino un momento simile in cui ha invitato gli utenti del loro software a consegnare i loro colleghi. Per informazioni su azioni illegali, potresti ottenere una ricompensa piuttosto grande.

"Facciamo davvero del nostro meglio per creare un buon prodotto, e tutto ciò che chiediamo in cambio è che le persone agiscano onestamente e non utilizzino versioni piratate del programma", ha dichiarato Charles Jones in un’intervista a PC Mag. "Sfortunatamente, il mondo è così com’è ed è abbastanza prevedibile che dovremo pagare ad alcune persone $ 2.500 per informazioni sui trasgressori"

Timbuctù Pro

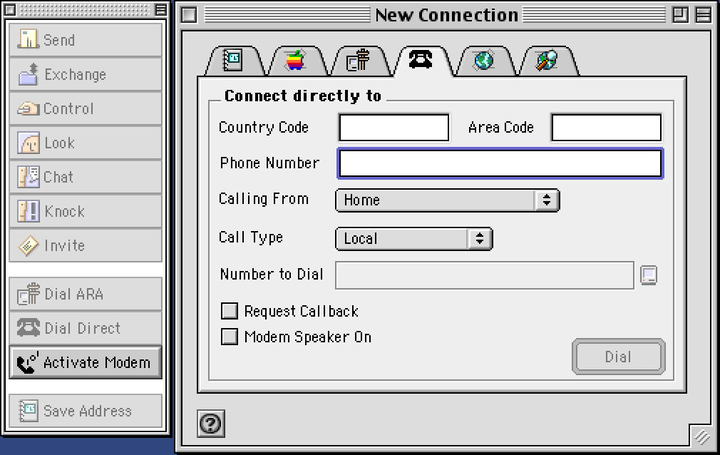

Essere in grado di accedere a computer più potenti da remoto era estremamente allettante, soprattutto con un’interfaccia grafica. Un articolo del 1988 sulla rivista InfoWorld presentava un nuovo strumento di accesso remoto basato su Mac chiamato Timbuktu. Funzionava sia su una rete locale che utilizzando i modem, ed è stato pubblicizzato agli utenti come un programma per l’accesso remoto a computer più potenti e più recenti in presenza di un PC debole.

"Per circa il prezzo di un SE, puoi ottenere l’hardware Mac II", ha detto Reese Jones di Farallon, che all’epoca aveva sottratto Timbuktu a Timbuktu, il creatore dei sistemi di dati WOS.

Un esempio che utilizza la versione DOS di pcAnywhere

Certo, la tecnologia stessa non si è fermata e si è evoluta nel tempo: sono apparsi presto strumenti come pcAnywhere ; hanno fatto un enorme salto dal DOS a Windows. In generale, gli strumenti di accesso remoto hanno gradualmente eliminato la dipendenza da una piattaforma specifica, il che ha reso più semplice la gestione dei computer fuori dall’ufficio.

Di conseguenza, gli strumenti di accesso remoto sono diventati un toolkit fondamentale per i team IT di tutto il mondo.

Cinque popolari software di accesso remoto che dovresti conoscere

- Chrome Remote Desktop. La maggior parte delle campagne pubblicitarie di Google in questi giorni si riduce a "Se hai il nostro browser web, puoi utilizzare questa funzione". Questo vale anche per Chrome Remote Desktop, che esiste da oltre un decennio ed è probabilmente il modo più semplice per accedere da remoto a un computer nel mondo.

- Vai al mio PC. Questo strumento è diventato popolare alla fine del XX secolo perché era facile da usare ed è stato utilizzato da milioni di impiegati in tutto il mondo. Ora il programma è stato notevolmente "pompato" e ha molte funzioni aggiuntive.

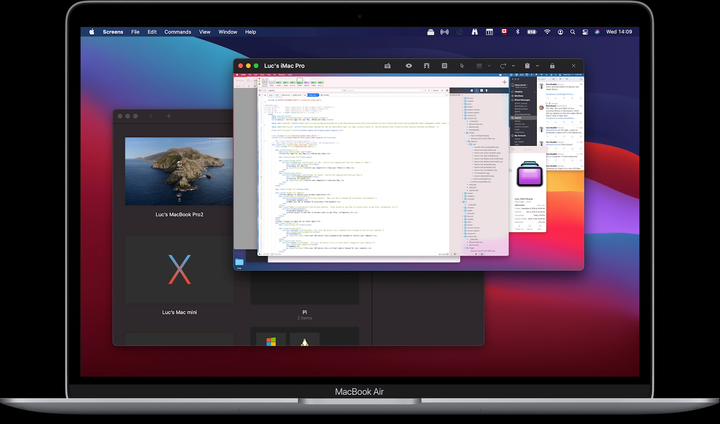

- Condivisione schermo Apple. Apple ha una solida app per desktop remoto da molto tempo. Tuttavia, tende a passare inosservato agli utenti regolari perché ha troppe funzionalità non necessarie. Una versione più semplice ed efficiente può essere chiamata il programma Screens, disponibile nell’Apple Store.

- Servizi desktop remoto. Microsoft ha anche il proprio strumento di condivisione dello schermo del computer. La sua storia risale ai tempi di Windows NT Server 4.0, rilasciato un quarto di secolo fa.

- visualizzatore di squadra. Uno strumento per condividere lo schermo del tuo computer. Viene comunemente utilizzato dai team IT per il supporto tecnico e la gestione del desktop remoto. Il programma ha guadagnato popolarità negli ultimi anni grazie alla sua flessibilità e facilità d’uso.

1998

Questo è l’anno in cui il protocollo RFB (" framebuffer remoto ") è diventato disponibile per la prima volta in tutto il mondo. La tecnologia, sviluppata nel laboratorio di ricerca inglese Olivetti negli anni ’90, aveva radici profonde. È stato inizialmente utilizzato per creare un’interfaccia che consentisse a un dispositivo periferico di connettersi al sistema operativo ATM. Questo particolare caso d’uso per questa tecnologia alla fine ha portato alla nascita di VNC (Virtual Network Computing), forse lo standard pubblico più utilizzato oggi per l’accesso remoto. Il laboratorio di ricerca, successivamente acquistato da AT&T, è diventato il punto di partenza per la creazione di RealVNCnel 2002.

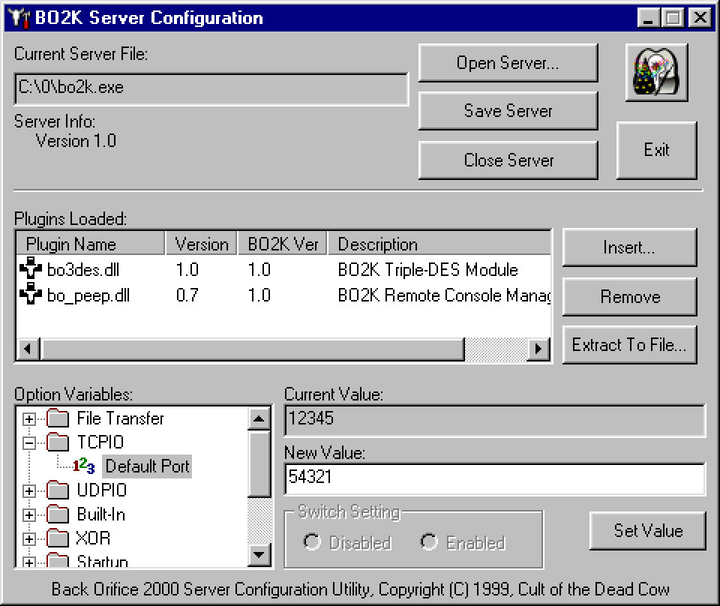

Il famigerato strumento di hacking Back Orifice ha radici comuni con i moderni software di gestione del desktop remoto (secondo questa fonte ).

Il problema con l’accesso remoto è che è troppo facile da usare per scopi fraudolenti.

Probabilmente non ti aspetti che questo articolo sulla storia degli strumenti di accesso remoto riguardi la politica. Tuttavia, un paio di anni fa, l’ex candidato presidenziale Beto O’Rourke ha affermato di essere stato un hacker.

O’Rourke era un membro del Cult of the Dead Cow (cDc), un gruppo di hacker noto per il suo lavoro nel campo della sicurezza delle informazioni. Vale la pena notare che lo stesso Beto ne ha parlato più che essere effettivamente impegnato nella pratica degli hacker.

Anche molti membri dei cDc che non si chiamano Beto O’Rourke hanno una carriera di successo. Ad esempio, un membro di spicco di Mudge (nome di nascita Pater Zatko) una volta lavorava per DARPA e ora è a capo della sicurezza per il social network Twitter.

Prima che Beto attirasse l’attenzione su questo gruppo di hacker, era meglio conosciuta per aver creato uno degli strumenti più memorabili degli ultimi 30 anni, Back Orifice. Questo è un programma per ottenere l’accesso remoto a un computer. Ha aperto una " backdoor " per gli hacker e ha permesso di avere pieno accesso a un PC con Windows. Questo strumento, annunciato per la prima volta all’evento DEFCON nel 1998, è stato creato per convincere Microsoft a pensare a misure di sicurezza più forti per il proprio sistema operativo.

Tuttavia, la società non ha preso sul serio l’emergere di un nuovo strumento, quindi gli hacker hanno rilasciato una versione aggiornata del programma, che era ancora più pericolosa per Windows. La minaccia era che con l’aiuto di Back Orifice era possibile "indebolire" il sistema dell’utente e gestirlo facilmente nel modo necessario all’hacker (invisibilmente al proprietario ).

La cosa strana è che, essendo uno strumento di hacking, Back Orifice non è molto diverso dai moderni programmi di amministrazione remota del sistema. Fornisce inoltre all’utente un accesso approfondito al sistema operativo di una macchina remota.

La differenza risiede nel contesto in cui vengono utilizzati gli strumenti, nonché nell’approccio ai principi di sicurezza stessi. A questo punto, l’accesso remoto è (generalmente) molto sicuro per l’utente. Con esso, l’amministratore può apportare modifiche importanti al sistema. Vale la pena notare che, a differenza degli strumenti del passato, ora tutto questo avviene con l’ausilio di strumenti sicuri e protetti dall’hacking.

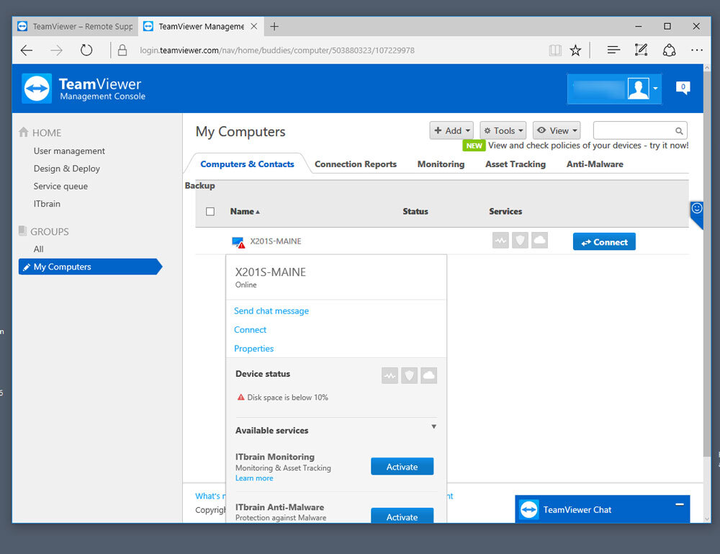

TeamViewer

Di conseguenza, strumenti come TeamViewer sono diventati incredibilmente comuni nel settore della tecnologia dell’informazione. Tuttavia, ci sono sfumature nel loro lavoro che riguardano solo un livello di sicurezza insufficiente quando si stabilisce una connessione con un PC da remoto.

Ad esempio, Symantec, lo sviluppatore di pcAnywhere, ha scoperto circa nove anni fa che il suo codice sorgente era stato rubato e pubblicato su The Pirate Bay. Ciò è accaduto dopo che l’hacker non è riuscito a ottenere denaro dalla società durante un’altra estorsione. Dopo questo imbarazzo, il software pcAnywhere, apparso sul mercato alla fine degli anni ’80, è stato completamente ritirato dalla vendita.

“Molte aziende utilizzano l’accesso remoto per semplificare la vita dei propri dipendenti che lavorano da casa. Tuttavia, utilizzando tali pratiche, è più probabile che diventino vittime di hacker in futuro", ha scritto Matt Ahrens, capo del gruppo per la sicurezza delle informazioni presso la Cyber Insurance Coalition, in un articolo del 2018 per DarkReading.

Naturalmente, dato questo rischio, le aziende dovrebbero scegliere software in continua evoluzione in termini di sicurezza e protezione della connessione. Ecco perché l’incidente dell’impianto di trattamento delle acque in Florida è un perfetto esempio di come non controllare l’accesso a un computer remoto.

TeamViewer con una password predefinita: probabilmente non vorrai vedere la gestione del software che garantisce il funzionamento di infrastrutture critiche, come l’approvvigionamento idrico in città. Ma purtroppo è andata così.

768%

Ha compensato la crescita del numero di attacchi ai client basati su RDP nel 2020 (secondo ESET ). Il problema è che molte persone sono sempre distanti l’una dall’altra. Gli hacker sfruttano questa situazione per seminare caos e panico. Pertanto, se non è necessario l’accesso remoto, è meglio disabilitare VNC.

Conclusione

Il software di accesso remoto è incredibilmente utile se cade nelle mani giuste. Ad esempio, puoi usarlo per controllare l’accesso al tuo server secondo necessità. Allo stesso tempo, se tali strumenti diventano una manna dal cielo per gli hacker, ciò può portare a spiacevoli conseguenze.

È necessario comprendere che tali programmi consentono alle persone di gestire da remoto i sistemi di sicurezza critici del proprio sistema operativo. È importante che vengano utilizzati accessi e password univoci e che vengano prese tutte le misure di sicurezza durante la connessione a un PC situato in un’altra posizione.

Basato su materiali di Tedium.