Jag styr din markör. Hur verktyg för fjärrstyrning av datorer skapades

Hur tekniken har utvecklats för att tillåta människor att fjärråtkomst till andra användares skrivbord och varför det är viktigt att ta hand om korrekta säkerhetsåtgärder under denna process – vi kommer att prata i den här artikeln.

"En av slutsatserna som vi alla kanske måste komma till i framtiden är att det är värt att återgå till det vanliga sättet att behandla data och informationsflöden från terminaler och datorer anslutna till det globala nätverket"

Detta är ett utdrag ur ett dokument som heter " Request for Comments " daterat 1971. Den publicerade ett förslag om att skapa ett officiellt kommunikationsprotokoll för Telnet -nätverket, en nyckelteknologi för att få åtkomst till någon annans dator via ett kommandoradsgränssnitt på distans. Det bör noteras att den strategi som föreslogs då skiljer sig från det koncept som används när man skapar moderna verktyg för att komma åt ett grafiskt gränssnitt på distans. Men många av metoderna som presenteras i detta dokument används fortfarande idag. Deras huvudsakliga skillnad är att moderna verktyg är kompatibla med flera plattformar samtidigt.. Detta ger användaren möjlighet att omedelbart växla mellan olika operativsystem.

"När jag upprättat en anslutning och anslutit till din dator kan jag göra vad jag vill! Jag undrar om jag ska ange kommandot " format c: " ("formatera enhet C")? Jag är fortfarande så galen!"

Inget Windows, inga problem: Tillkomsten av programvara för fjärråtkomst går tillbaka till DOS dagar

Fjärråtkomst har varit i fokus för programmerare och utvecklare i många decennier. Det här ämnet har varit intressant sedan de dagar då människor först kunde komma åt stordatornätverk med hjälp av primitiva terminaler. Själva idén att ansluta till en dator på distans, som om en person fysiskt är i rummet och har full tillgång till det, verkar fortfarande lite magisk för vissa användare. Detta blev dock möjligt redan för flera decennier sedan.

Ett nyckelverktyg i fjärråtkomstprogramvarans historia är Carbon Copy. Detta är det första programmet som gjorde det möjligt för användare att komma åt sina datorer på avstånd och kontrollera dem på exakt samma sätt om de var i rummet bredvid sina datorer. Den här programvaran talades om redan i mitten av 80-talet – den utvecklades av Meridian Technologies och använde en speciell teknik: programmet förblev inbyggt i DOS-minnet och gjorde det möjligt för användare att ringa en PC över en telefonlinje och fjärrstyra maskinen.

Det var ett imponerande jippo för sin tid. Många experter förstod inte hur detta var möjligt i princip. Till exempel ägnades ett uppslag i tidningen PC Mag, som publicerades i mars 1986, ett chockerande program. Det har beskrivits av författaren som " en ny teknik som fortfarande är hemlig för de flesta användare ".

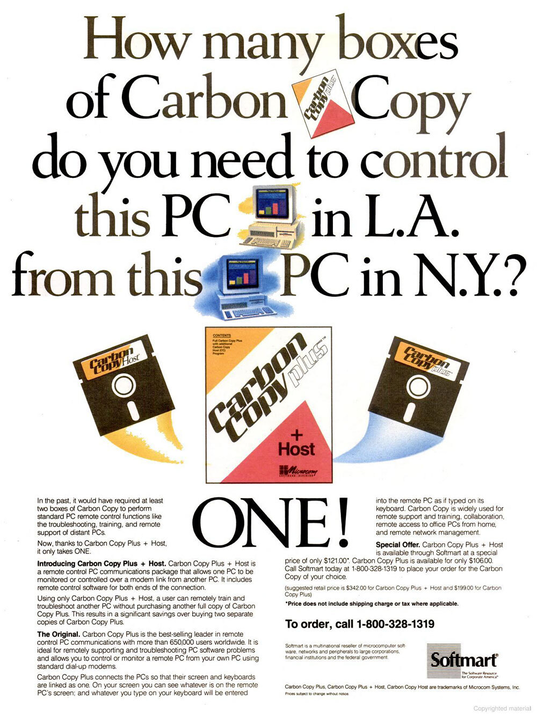

Och det här är en reklam för en ny version av programmet som heter Carbon Copy Plus. Den publicerar det faktum att en person kan kontrollera två datorer samtidigt med endast en kopia av programvaran.

Carbon Copy, vars betydelse erkändes av mediejättar som InfoWorld, blev marknadsledare året därpå (1987). Dessutom började andra liknande verktyg dyka upp, som Nortons pcANYWHERE. Internet var då ett nytt fenomen, så dessa program fungerade med standardmodem. Användare behövde ringa datorn direkt via en telefonanslutning.

Tyvärr föll en produkt som heter Carbon Copy offer för piratkopiering. Det är värt att notera att i Meridian Technologies historia fanns det till och med ett sådant ögonblick då det uppmanade användare av deras programvara att lämna in sina kollegor. För information om olagliga handlingar kan du få en ganska stor belöning.

"Vi gör verkligen vårt bästa för att skapa en bra produkt, och allt vi ber om i gengäld är att folk agerar ärligt och inte använder piratkopierade versioner av programmet", sa Charles Jones i en intervju med PC Mag. "Tyvärr är världen som den är och det är ganska förväntat att vi kommer att behöva betala vissa människor $2 500 för information om överträdare"

Timbuktu Pro

Att kunna komma åt kraftfullare datorer på distans var extremt frestande, speciellt med ett grafiskt gränssnitt. En artikel från 1988 i tidningen InfoWorld innehöll ett nytt Mac-baserat fjärråtkomstverktyg som heter Timbuktu. Det fungerade både över ett lokalt nätverk och med modem, och annonserades för användare som ett program för fjärråtkomst till kraftfullare och nyare datorer i närvaro av en svag dator.

"För ungefär priset av en SE kan du få Mac II-hårdvara", sa Reese Jones från Farallon, som vid den tiden hade tjuvjat Timbuktu från Timbuktu, skaparen av WOS-datasystem.

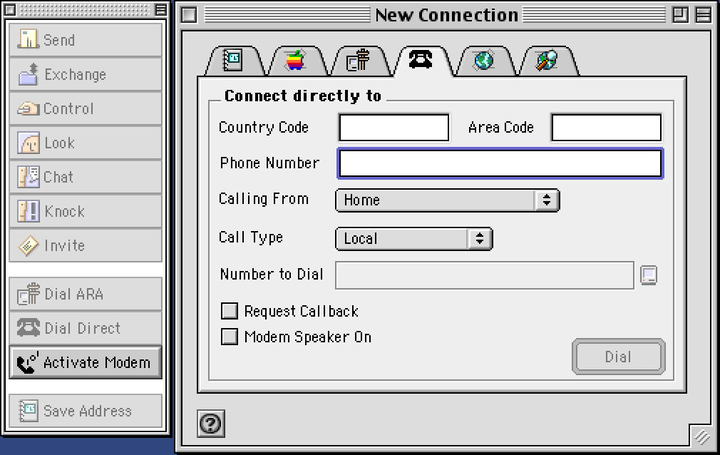

Ett exempel med DOS-versionen av pcAnywhere

Naturligtvis stod inte själva tekniken stilla och utvecklades med tiden: verktyg som pcAnywhere dök snart upp ; de gjorde ett stort steg från DOS till Windows. Generellt sett har verktyg för fjärråtkomst gradvis blivit av med beroendet av en specifik plattform, vilket gjorde det lättare att hantera datorer utanför kontoret.

Som ett resultat av detta har verktyg för fjärråtkomst blivit en viktig verktygslåda för IT-team runt om i världen.

Fem populära fjärråtkomstprogram du bör känna till

- Chrome Remote Desktop. De flesta av Googles reklamkampanjer nuförtiden kokar ner till "Om du har vår webbläsare kan du använda den här funktionen." Detta gäller även Chrome Remote Desktop, som har funnits i över ett decennium och är utan tvekan det enklaste sättet att fjärråtkomst till en dator i världen.

- GoToMyPC. Detta verktyg blev populärt i slutet av 1900-talet eftersom det var lätt att använda och användes av miljontals kontorsanställda runt om i världen. Nu har programmet blivit mycket "pumpat" och har många ytterligare funktioner.

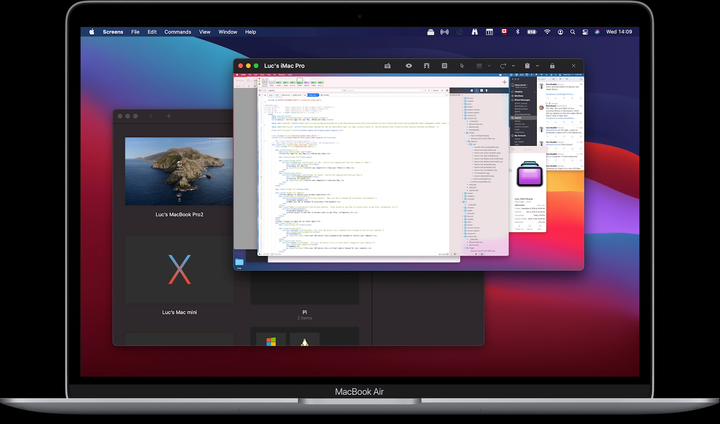

- Apple skärmdelning. Apple har haft en solid fjärrskrivbordsapp under lång tid. Men det tenderar att gå obemärkt för vanliga användare eftersom det har för många onödiga funktioner. En enklare och effektivare version kan kallas programmet Screens, som finns i Apple store.

- Fjärrskrivbordstjänster. Microsoft har också ett eget verktyg för delning av datorskärmar. Dess historia går tillbaka till Windows NT Server 4.0, som släpptes för ett kvarts sekel sedan.

- teamviewer. Ett verktyg för att dela din datorskärm. Det används ofta av IT-team för teknisk support och fjärrskrivbordshantering. Programmet har vunnit sin popularitet de senaste åren på grund av dess flexibilitet och användarvänlighet.

1998

Detta är året som RFB (” remote framebuffer ")- protokollet först blev tillgängligt över hela världen. Tekniken, som utvecklades i det engelska forskningslaboratoriet Olivetti på 90-talet, hade djupa rötter. Det användes först för att skapa ett gränssnitt som gjorde det möjligt för en kringutrustning att ansluta till ATM- operativsystemet. Detta speciella användningsfall för denna teknik ledde så småningom till framväxten av VNC (Virtual Network Computing), kanske den mest använda offentliga standarden för fjärråtkomst idag. Forskningslaboratoriet, som senare köptes av AT&T, blev startpunkten för skapandet av RealVNCår 2002.

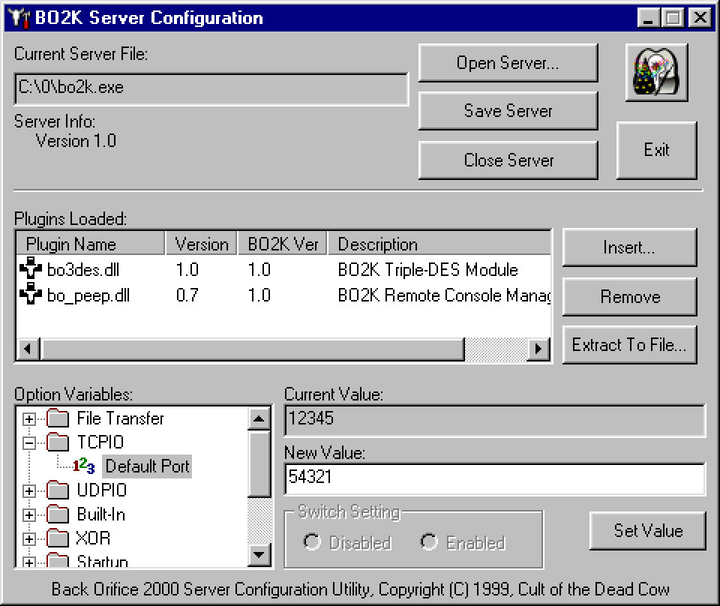

Det ökända hackverktyget Back Orifice har gemensamma rötter med modern programvara för fjärrskrivbordshantering (enligt denna källa ).

Problemet med fjärråtkomst är att det är för lätt att använda för bedrägliga ändamål.

Du förväntar dig förmodligen inte att den här artikeln om fjärråtkomstverktygens historia ska handla om politik. Men för ett par år sedan gjorde den tidigare presidentkandidaten Beto O’Rourke ett påstående att han en gång var en hackare.

O’Rourke var medlem i Cult of the Dead Cow (cDc), en hackergrupp känd för sitt arbete inom informationssäkerhetsområdet. Det är värt att notera att Beto själv pratade om detta mer än att han faktiskt ägnade sig åt hackerövningar.

Många cDc-medlemmar som inte heter Beto O’Rourke har också framgångsrika karriärer. Till exempel arbetade en ledande medlem av Mudge (födelsenamn Pater Zatko) en gång för DARPA och leder nu säkerheten för det sociala nätverket Twitter.

Innan Beto uppmärksammade denna hackergrupp var hon mest känd för att ha skapat ett av de mest minnesvärda verktygen under de senaste 30 åren, Back Orifice. Detta är ett program för att få fjärråtkomst till en dator. Det öppnade en " bakdörr " för hackare och gjorde det möjligt att ha full tillgång till en PC som körs på Windows. Detta verktyg, som först tillkännagavs vid DEFCON- evenemanget 1998, skapades för att få Microsoft att tänka på starkare säkerhetsåtgärder för deras operativsystem.

Företaget tog dock inte uppkomsten av ett nytt verktyg på allvar, och sedan släppte hackarna en uppdaterad version av programmet, vilket var ännu farligare för Windows. Hotet var att det med hjälp av Back Orifice var möjligt att "försvaga" användarens system och enkelt hantera det på det sätt som hackaren behövde (osynligt för ägaren ).

Det märkliga är att Back Orifice, eftersom det är ett hackningsverktyg, inte skiljer sig så mycket från moderna fjärrsystemadministrationsprogram. Det ger också användaren djupgående åtkomst till operativsystemet på en fjärrmaskin.

Skillnaden ligger i det sammanhang som verktygen används i, samt i förhållningssättet till själva säkerhetsprinciperna. Vid denna tidpunkt är fjärråtkomst (i allmänhet) mycket säker för användaren. Med den kan administratören göra viktiga ändringar i systemet. Det är värt att notera att, till skillnad från tidigare verktyg, nu sker allt detta med hjälp av säkra verktyg som är skyddade från hackning.

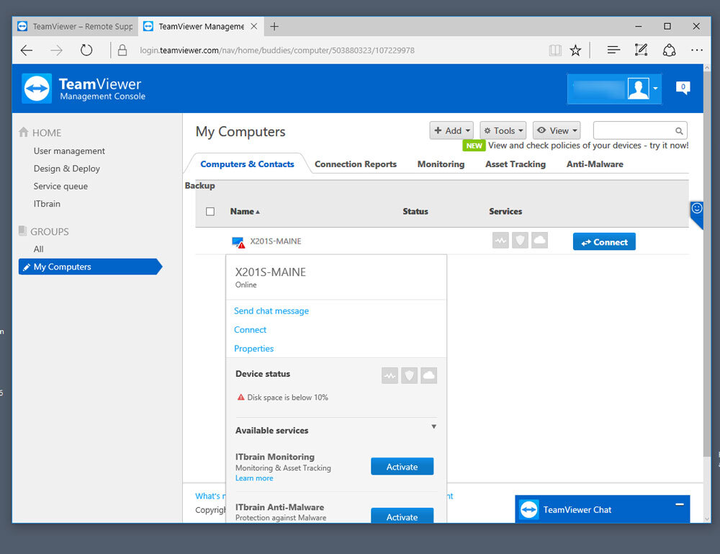

TeamViewer

Som ett resultat har verktyg som TeamViewer blivit otroligt vanliga inom informationsteknologibranschen. Det finns dock nyanser i deras arbete som bara relaterar till en otillräcklig säkerhetsnivå när man upprättar en anslutning till en PC på distans.

Till exempel upptäckte Symantec, utvecklaren av pcAnywhere, för ungefär nio år sedan att dess källkod hade stulits och publicerats i The Pirate Bay. Detta skedde efter att hackaren misslyckats med att få pengar från företaget under ytterligare en utpressning. Efter denna pinsamhet drogs pcAnywhere-programvaran, som dök upp på marknaden i slutet av 80-talet, helt tillbaka från försäljning.

"Många företag använder fjärråtkomst för att göra livet enklare för sina anställda som arbetar hemifrån. Men genom att använda sådana metoder är det mer sannolikt att de blir offer för hackare i framtiden”, skrev Matt Ahrens, chef för informationssäkerhetsgruppen vid Cyber Insurance Coalition, i en artikel för DarkReading 2018.

Givet denna risk bör företag givetvis välja mjukvara som ständigt utvecklas vad gäller säkerhet och anslutningsskydd. Det är därför som incidenten med vattenreningsverket i Florida är ett perfekt exempel på hur man inte kan kontrollera åtkomsten till en fjärrdator.

TeamViewer med ett standardlösenord – du vill förmodligen inte se hanteringen av programvara som säkerställer driften av kritisk infrastruktur, såsom vattenförsörjning i staden. Men tyvärr var det så det var.

768 %

Utgjorde ökningen av antalet attacker på RDP-baserade klienter 2020 (enligt ESET ). Problemet är att många människor är på avstånd från varandra hela tiden. Hackare använder denna situation för att så kaos och panik. Därför, om du inte behöver fjärråtkomst, är det bättre att inaktivera VNC.

Slutsats

Programvara för fjärråtkomst är otroligt användbar om den hamnar i rätt händer. Du kan till exempel använda den för att kontrollera åtkomsten till din server efter behov. Samtidigt, om sådana verktyg blir en gudagåva för hackare, kan detta leda till obehagliga konsekvenser.

Du måste förstå att sådana program låter människor hantera de kritiska säkerhetssystemen i deras operativsystem på distans. Det är viktigt att unika inloggningar och lösenord används och att alla säkerhetsåtgärder vidtas vid anslutning till en PC som finns på annan plats.

Baserat på material från Tedium.