Jak ewoluowała technologia umożliwiająca ludziom zdalny dostęp do pulpitu innych użytkowników i dlaczego ważne jest, aby zadbać o odpowiednie środki bezpieczeństwa podczas tego procesu – porozmawiamy w tym artykule.

„Jednym z wniosków, do których wszyscy być może będziemy musieli dojść w przyszłości, jest to, że warto wrócić do standardowego sposobu przetwarzania przepływu danych i informacji z terminali i komputerów podłączonych do globalnej sieci"

To jest fragment dokumentu o nazwie „ Prośba o komentarze ” z 1971 r. Opublikowała propozycję stworzenia oficjalnego protokołu komunikacyjnego dla sieci Telnet, kluczowej technologii umożliwiającej zdalny dostęp do czyjegoś komputera za pośrednictwem interfejsu wiersza poleceń. Należy zauważyć, że proponowana wówczas strategia różni się od koncepcji, która jest wykorzystywana przy tworzeniu nowoczesnych narzędzi do zdalnego dostępu do interfejsu graficznego. Jednak wiele metod przedstawionych w tym dokumencie jest nadal w użyciu. Ich główna różnica polega na tym, że nowoczesne narzędzia są kompatybilne z kilkoma platformami jednocześnie.. Daje to użytkownikowi możliwość natychmiastowego przełączania się między różnymi systemami operacyjnymi.

„Po nawiązaniu połączenia i połączeniu się z twoim komputerem mogę robić, co chcę! Zastanawiam się, czy powinienem wpisać polecenie „ format c: ” („sformatuj dysk C”)? Nadal jestem szalony!”

Bez systemu Windows, bez problemu: Pojawienie się oprogramowania do zdalnego dostępu sięga czasów systemu DOS

Zdalny dostęp był przedmiotem zainteresowania społeczności programistów i programistów przez wiele dziesięcioleci. Temat ten budzi zainteresowanie od czasów, gdy ludzie po raz pierwszy mogli uzyskać dostęp do sieci mainframe za pomocą prymitywnych terminali. Sama idea zdalnego łączenia się z komputerem, tak jakby osoba fizycznie przebywała w pokoju i miała do niego pełny dostęp, wciąż niektórym użytkownikom wydaje się trochę magiczna. Stało się to jednak możliwe już kilkadziesiąt lat temu.

Kluczowym narzędziem w historii oprogramowania do zdalnego dostępu jest Carbon Copy. Jest to pierwszy program, który umożliwił użytkownikom dostęp do swoich komputerów na odległość i sterowanie nimi dokładnie w taki sam sposób, jak gdyby znajdowali się w pokoju obok swoich komputerów. O tym oprogramowaniu mówiło się już w połowie lat 80-tych – zostało opracowane przez firmę Meridian Technologies i wykorzystywało specjalną technologię: pozostając w pamięci DOS, program pozwalał użytkownikom dzwonić do komputera przez linię telefoniczną i zdalnie sterować maszyną.

Jak na swoje czasy był to imponujący wyczyn. Wielu ekspertów nie rozumiało, jak to w zasadzie było możliwe. Na przykład rozkładówka w magazynie PC Mag, opublikowana w marcu 1986 roku, była poświęcona szokującemu programowi. Została ona opisana przez autora jako „ nowa technologia, która wciąż pozostaje tajemnicą dla większości użytkowników “.

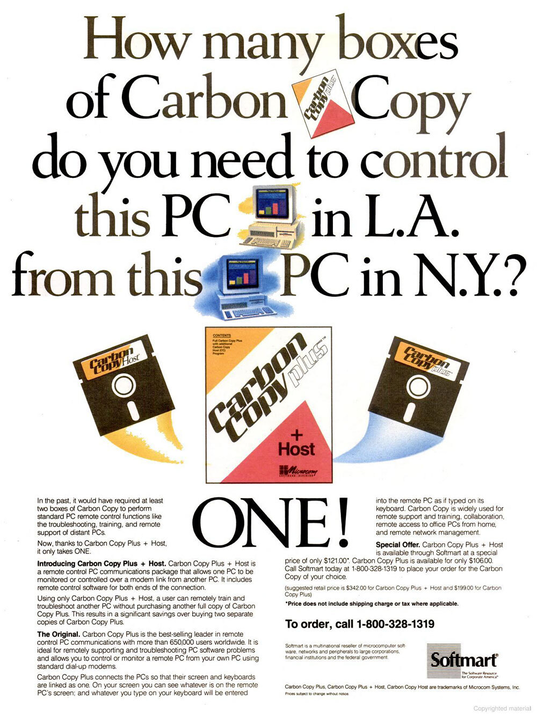

A to reklama nowej wersji programu o nazwie Carbon Copy Plus. Upublicznia fakt, że jedna osoba może kontrolować dwa komputery w tym samym czasie, używając tylko jednej kopii oprogramowania.

Carbon Copy, którego znaczenie zostało docenione przez gigantów medialnych, takich jak InfoWorld, w kolejnym roku (1987) stało się liderem rynku. Ponadto zaczęły pojawiać się inne podobne narzędzia, takie jak pcANYWHERE firmy Norton. Internet był wtedy nowym zjawiskiem, więc programy te działały przy użyciu standardowych modemów. Użytkownicy musieli bezpośrednio dzwonić do komputera za pomocą połączenia telefonicznego.

Niestety, ofiarą piractwa padł produkt o nazwie Carbon Copy. Warto zauważyć, że w historii Meridian Technologies był nawet taki moment, kiedy wzywała ona użytkowników swojego oprogramowania do oddania się swoim kolegom. Za informacje o nielegalnych działaniach możesz otrzymać dość dużą nagrodę.

„Naprawdę robimy wszystko, co w naszej mocy, aby stworzyć dobry produkt, a wszystko, o co prosimy w zamian, to to, aby ludzie postępowali uczciwie i nie używali pirackich wersji programu” – powiedział Charles Jones w rozmowie z PC Mag. „Niestety, świat jest taki, jaki jest i można się spodziewać, że będziemy musieli zapłacić niektórym ludziom 2500 $ za informacje o gwałcicielach”

Timbuktu Pro

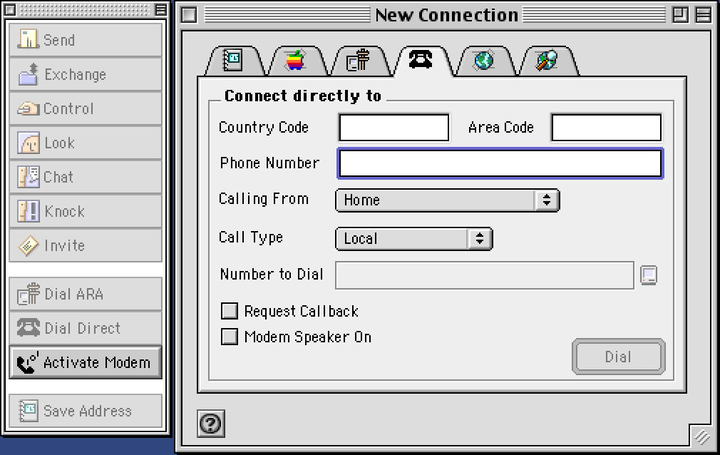

Możliwość zdalnego dostępu do potężniejszych komputerów była niezwykle kusząca, zwłaszcza w przypadku interfejsu graficznego. Artykuł z 1988 roku w magazynie InfoWorld zawierał nowe narzędzie do zdalnego dostępu dla komputerów Mac o nazwie Timbuktu. Działał zarówno w sieci lokalnej, jak i przy użyciu modemów i był reklamowany użytkownikom jako program do zdalnego dostępu do mocniejszych i nowszych komputerów w obecności słabego komputera.

„Za mniej więcej cenę SE można kupić sprzęt Mac II” — powiedział Reese Jones z firmy Farallon, która w tamtym czasie przejęła Timbuktu od Timbuktu, twórcy systemów danych WOS.

Przykład użycia programu pcAnywhere w wersji DOS

Oczywiście sama technologia nie stała w miejscu i ewoluowała z biegiem czasu: wkrótce pojawiły się narzędzia takie jak pcAnywhere ; dokonali ogromnego skoku z DOS-u do Windowsa. Generalnie narzędzia zdalnego dostępu stopniowo eliminują zależność od konkretnej platformy, co ułatwia zarządzanie komputerami poza biurem.

W rezultacie narzędzia zdalnego dostępu stały się kluczowym zestawem narzędzi dla zespołów IT na całym świecie.

Pięć popularnych programów do zdalnego dostępu, o których powinieneś wiedzieć

- Pulpit zdalny Chrome. Większość dzisiejszych kampanii reklamowych Google sprowadza się do stwierdzenia: „Jeśli masz naszą przeglądarkę internetową, możesz skorzystać z tej funkcji”. Dotyczy to również Pulpitu zdalnego Chrome, który istnieje od ponad dekady i jest prawdopodobnie najłatwiejszym sposobem zdalnego dostępu do komputera na świecie.

- Przejdź do mojego komputera. Narzędzie to stało się popularne pod koniec XX wieku, ponieważ było łatwe w użyciu i było używane przez miliony pracowników biurowych na całym świecie. Teraz program został znacznie „napompowany” i ma wiele dodatkowych funkcji.

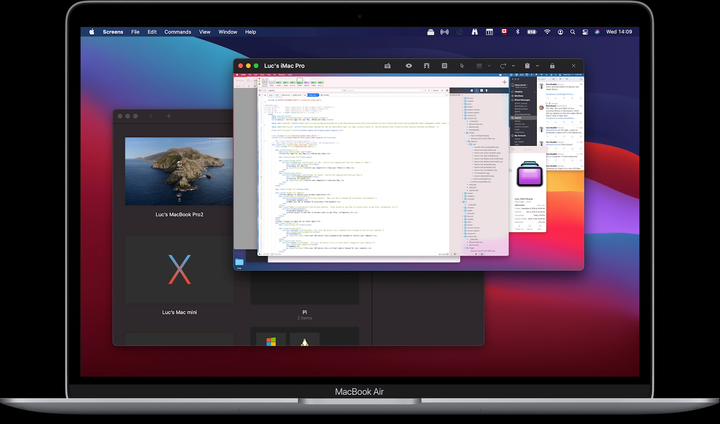

- Udostępnianie ekranu Apple. Apple od dawna ma solidną aplikację do zdalnego pulpitu. Jednak zwykle pozostaje niezauważony przez zwykłych użytkowników, ponieważ ma zbyt wiele niepotrzebnych funkcji. Prostszą i wydajniejszą wersję można nazwać programem Screeny, dostępnym w sklepie Apple.

- Usługi pulpitu zdalnego. Microsoft ma również własne narzędzie do udostępniania ekranu komputera. Jego historia sięga czasów Windows NT Server 4.0, który ukazał się ćwierć wieku temu.

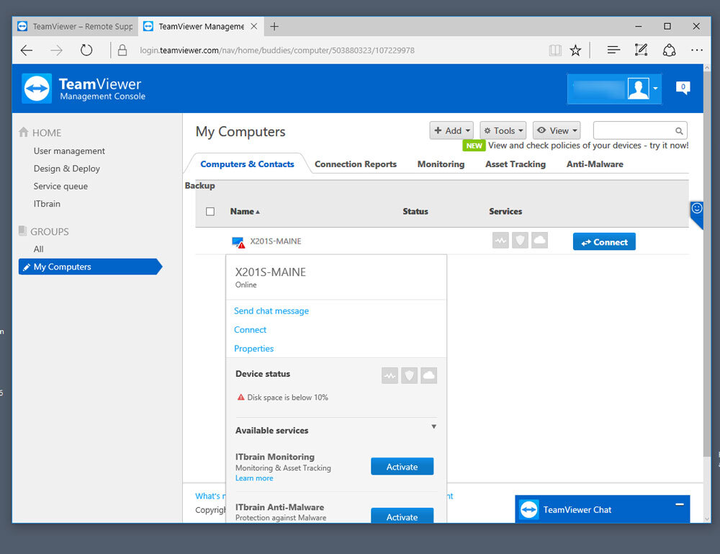

- podgląd zespołu. Narzędzie do udostępniania ekranu komputera. Jest powszechnie używany przez zespoły IT do wsparcia technicznego i zdalnego zarządzania pulpitem. Program zyskał popularność w ostatnich latach ze względu na swoją elastyczność i łatwość obsługi.

1998

W tym roku protokół RFB („ zdalny bufor ramki “) stał się po raz pierwszy dostępny na całym świecie. Technologia opracowana w angielskim laboratorium badawczym Olivetti w latach 90. miała głębokie korzenie. Po raz pierwszy użyto go do stworzenia interfejsu umożliwiającego połączenie urządzenia peryferyjnego z systemem operacyjnym bankomatu. Ten szczególny przypadek użycia tej technologii ostatecznie doprowadził do powstania VNC (Virtual Network Computing), być może obecnie najczęściej używanego publicznego standardu zdalnego dostępu. Laboratorium badawcze, które później kupiło AT&T, stało się punktem wyjścia do stworzenia RealVNCw 2002.

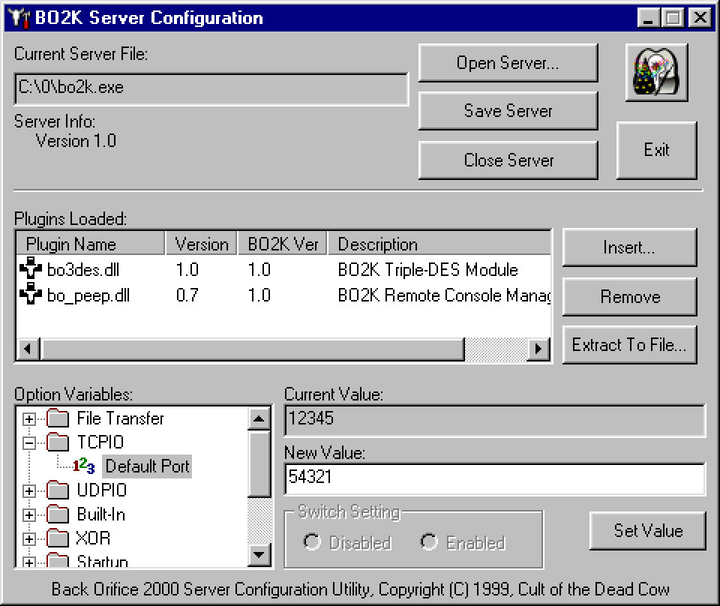

Niesławne narzędzie hakerskie Back Orifice ma wspólne korzenie z nowoczesnym oprogramowaniem do zarządzania zdalnym pulpitem (według tego źródła ).

Problem ze zdalnym dostępem polega na tym, że jest on zbyt łatwy w użyciu do celów oszukańczych.

Pewnie nie spodziewacie się, że ten artykuł o historii narzędzi zdalnego dostępu będzie dotyczył polityki. Jednak kilka lat temu były kandydat na prezydenta Beto O’Rourke twierdził, że był kiedyś hakerem.

O’Rourke był członkiem Cult of the Dead Cow (cDc), grupy hakerów znanej z pracy w dziedzinie bezpieczeństwa informacji. Warto zauważyć, że sam Beto mówił o tym bardziej niż faktycznie zajmował się praktyką hakerską.

Wielu członków cDc, którzy nie nazywają się Beto O’Rourke, również ma udane kariery. Na przykład czołowy członek Mudge (nazwisko rodowe Pater Zatko) pracował kiedyś dla DARPA, a teraz kieruje bezpieczeństwem sieci społecznościowej Twitter.

Zanim Beto zwróciła uwagę na tę grupę hakerów, była najbardziej znana z tworzenia jednego z najbardziej pamiętnych narzędzi ostatnich 30 lat, Back Orifice. Jest to program do uzyskiwania zdalnego dostępu do komputera. Otworzył „ tylne drzwi ” dla hakerów i umożliwił pełny dostęp do komputera z systemem Windows. To narzędzie, które zostało po raz pierwszy zaprezentowane na imprezie DEFCON w 1998 roku, zostało stworzone, aby skłonić Microsoft do zastanowienia się nad silniejszymi środkami bezpieczeństwa dla ich systemu operacyjnego.

Jednak firma nie potraktowała poważnie pojawienia się nowego narzędzia, a następnie hakerzy wypuścili zaktualizowaną wersję programu, która była jeszcze bardziej niebezpieczna dla systemu Windows. Zagrożenie polegało na tym, że za pomocą Back Orifice można było „osłabić” system użytkownika i łatwo nim zarządzać tak, jak tego potrzebował haker (niewidoczny dla właściciela ).

Dziwne jest to, że będąc narzędziem hakerskim, Back Orifice nie różni się tak bardzo od nowoczesnych programów do zdalnej administracji systemem. Zapewnia również użytkownikowi dogłębny dostęp do systemu operacyjnego zdalnej maszyny.

Różnica polega na kontekście, w jakim wykorzystywane są narzędzia, jak również w podejściu do samych zasad bezpieczeństwa. W tym momencie dostęp zdalny jest (generalnie) bardzo bezpieczny dla użytkownika. Dzięki niemu administrator może dokonać ważnych zmian w systemie. Warto zauważyć, że w przeciwieństwie do narzędzi z przeszłości, teraz wszystko to dzieje się za pomocą bezpiecznych narzędzi, które są chronione przed włamaniem.

TeamViewer

W rezultacie narzędzia takie jak TeamViewer stały się niezwykle popularne w branży technologii informatycznych. W ich pracy są jednak niuanse, które dotyczą właśnie niewystarczającego poziomu bezpieczeństwa podczas zdalnego nawiązywania połączenia z komputerem.

Na przykład firma Symantec, twórca programu pcAnywhere, około dziewięć lat temu odkryła, że jego kod źródłowy został skradziony i opublikowany w The Pirate Bay. Stało się to po tym, jak hakerowi nie udało się wydobyć pieniędzy od firmy podczas kolejnego wymuszenia. Po tej kompromitacji oprogramowanie pcAnywhere, które pojawiło się na rynku jeszcze pod koniec lat 80., zostało całkowicie wycofane ze sprzedaży.

„Wiele firm korzysta ze zdalnego dostępu, aby ułatwić życie swoim pracownikom pracującym z domu. Jednak stosując takie praktyki, istnieje większe prawdopodobieństwo, że w przyszłości staną się ofiarami hakerów” – napisał Matt Ahrens, szef grupy ds. bezpieczeństwa informacji w Cyber Insurance Coalition, w artykule z 2018 roku dla DarkReading.

Oczywiście, biorąc pod uwagę to ryzyko, firmy powinny wybierać oprogramowanie, które stale ewoluuje pod względem bezpieczeństwa i ochrony połączeń. Dlatego incydent w stacji uzdatniania wody na Florydzie jest doskonałym przykładem tego, jak nie kontrolować dostępu do zdalnego komputera.

TeamViewer z domyślnym hasłem – prawdopodobnie nie chcesz widzieć zarządzania oprogramowaniem, które zapewnia działanie infrastruktury krytycznej, takiej jak wodociągi w mieście. Ale niestety tak było.

768%

Stanowił wzrost liczby ataków na klientów opartych na protokole RDP w 2020 r. (wg ESET ). Problem polega na tym, że wiele osób cały czas jest od siebie oddalonych. Hakerzy wykorzystują tę sytuację do siania chaosu i paniki. Dlatego jeśli nie potrzebujesz zdalnego dostępu, lepiej wyłączyć VNC.

Wniosek

Oprogramowanie do zdalnego dostępu jest niezwykle przydatne, jeśli wpadnie we właściwe ręce. Na przykład możesz go użyć do kontrolowania dostępu do serwera w razie potrzeby. Jednocześnie, jeśli takie narzędzia staną się darem niebios dla hakerów, może to prowadzić do nieprzyjemnych konsekwencji.

Musisz zrozumieć, że takie programy pozwalają ludziom zdalnie zarządzać krytycznymi systemami bezpieczeństwa ich systemu operacyjnego. Ważne jest, aby podczas łączenia się z komputerem PC znajdującym się w innej lokalizacji były stosowane unikalne loginy i hasła oraz aby były stosowane wszelkie środki bezpieczeństwa.

Na podstawie materiałów z Tedium.