Yo controlo tu cursor. Cómo se crearon las herramientas para el control remoto de las computadoras

Cómo ha evolucionado la tecnología para permitir que las personas accedan de forma remota al escritorio de otros usuarios, y por qué es importante cuidar las medidas de seguridad adecuadas durante este proceso, hablaremos en este artículo.

“Una de las conclusiones a las que quizás todos tengamos que llegar en el futuro es que vale la pena volver a la forma estándar de procesar datos y flujos de información desde terminales y computadoras conectadas a la red global"

Este es un extracto de un documento llamado " Solicitud de comentarios " con fecha de 1971. Publicó una propuesta para crear un protocolo de comunicación oficial para la red Telnet, una tecnología clave para acceder a la computadora de otra persona a través de una interfaz de línea de comandos de forma remota. Cabe señalar que la estrategia propuesta en ese momento difiere del concepto que se utiliza al crear herramientas modernas para acceder a una interfaz gráfica de forma remota. Sin embargo, muchos de los métodos presentados en este documento todavía se utilizan en la actualidad. Su principal diferencia es que las herramientas modernas son compatibles con varias plataformas a la vez.. Esto le da al usuario la capacidad de cambiar instantáneamente entre diferentes sistemas operativos.

“Después de establecer una conexión y conectarme a su computadora, ¡puedo hacer lo que quiera! Me pregunto si debo ingresar el comando " format c: " ("formatear la unidad C"). ¡Todavía estoy así de loco!".

Sin Windows, sin problemas: el advenimiento del software de acceso remoto se remonta a los días de DOS

El acceso remoto ha sido el centro de atención de la comunidad de programadores y desarrolladores durante muchas décadas. Este tema ha sido de interés desde los días en que las personas pudieron acceder por primera vez a las redes de mainframe utilizando terminales primitivos. La idea misma de conectarse a una computadora de forma remota, como si una persona estuviera físicamente en la habitación y tuviera acceso completo a ella, todavía parece un poco mágica para algunos usuarios. Sin embargo, esto se hizo posible ya hace varias décadas.

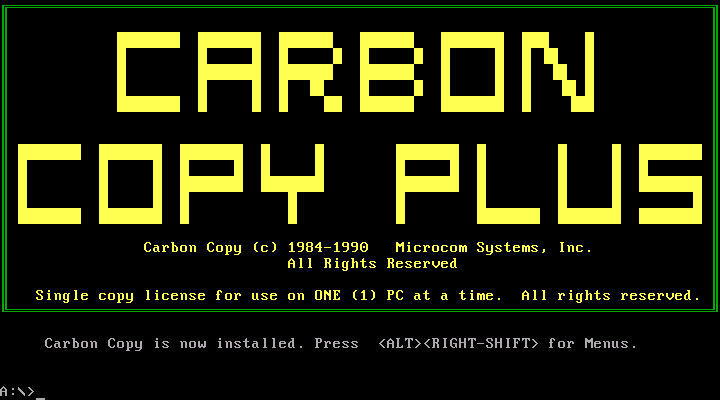

Una herramienta clave en la historia del software de acceso remoto es Carbon Copy. Este es el primer programa que permitió a los usuarios acceder a sus computadoras a distancia y controlarlas exactamente de la misma manera si estuvieran en la habitación contigua a sus PC. Se habló de este software a mediados de los años 80: fue desarrollado por Meridian Technologies y utilizó una tecnología especial: permaneciendo residente en la memoria DOS, el programa permitía a los usuarios llamar a una PC a través de una línea telefónica y controlar la máquina de forma remota.

Fue un truco impresionante para su época. Muchos expertos no entendieron cómo esto era posible en principio. Por ejemplo, un artículo en la revista PC Mag, publicado en marzo de 1986, estaba dedicado a un programa impactante. Ha sido descrito por el autor como " una nueva tecnología que aún es un secreto para la mayoría de los usuarios ".

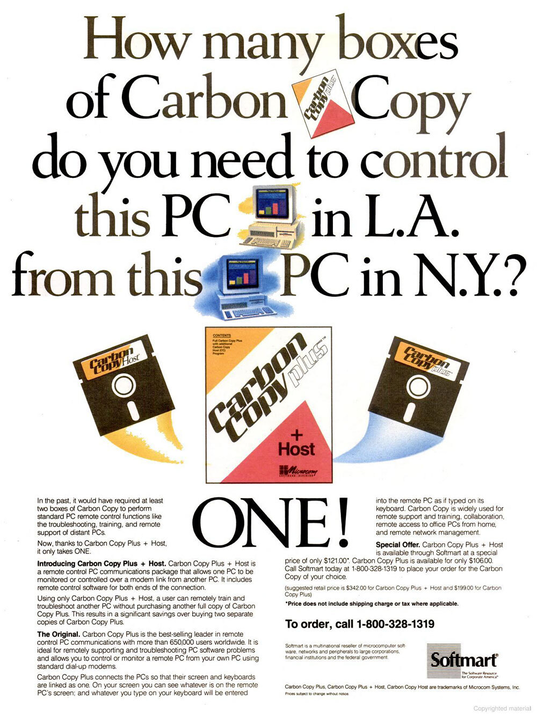

Y este es un anuncio de una nueva versión del programa llamado Carbon Copy Plus. Publicita el hecho de que una persona puede controlar dos computadoras al mismo tiempo usando solo una copia del software.

Carbon Copy, cuya importancia fue reconocida por gigantes de los medios como InfoWorld, se convirtió en líder del mercado al año siguiente (1987). Además, comenzaron a aparecer otras herramientas similares, como pcANYWHERE de Norton. Internet era entonces un fenómeno nuevo, por lo que estos programas funcionaban con módems estándar. Los usuarios necesitaban llamar directamente a la computadora usando una conexión telefónica.

Desafortunadamente, un producto llamado Carbon Copy fue víctima de la piratería. Vale la pena señalar que en la historia de Meridian Technologies hubo incluso un momento en el que pidió a los usuarios de su software que entregaran a sus colegas. Para obtener información sobre acciones ilegales, podría obtener una recompensa bastante grande.

“Realmente hacemos todo lo posible para crear un buen producto, y todo lo que pedimos a cambio es que la gente actúe con honestidad y no use versiones pirateadas del programa”, dijo Charles Jones en una entrevista con PC Mag. “Desafortunadamente, el mundo es como es y es bastante esperado que tengamos que pagar a algunas personas $2500 por información sobre los infractores”

Tombuctú Pro

Poder acceder a computadoras más potentes de forma remota era extremadamente tentador, especialmente con una interfaz gráfica. Un artículo de 1988 en la revista InfoWorld presentó una nueva herramienta de acceso remoto basada en Mac llamada Timbuktu. Funcionaba tanto en una red local como usando módems, y se anunciaba a los usuarios como un programa para el acceso remoto a computadoras más potentes y nuevas en presencia de una PC débil.

“Por aproximadamente el precio de un SE, puede obtener hardware Mac II”, dijo Reese Jones de Farallon, que en ese momento le había robado Tombuctú a Tombuctú, el creador de los sistemas de datos WOS.

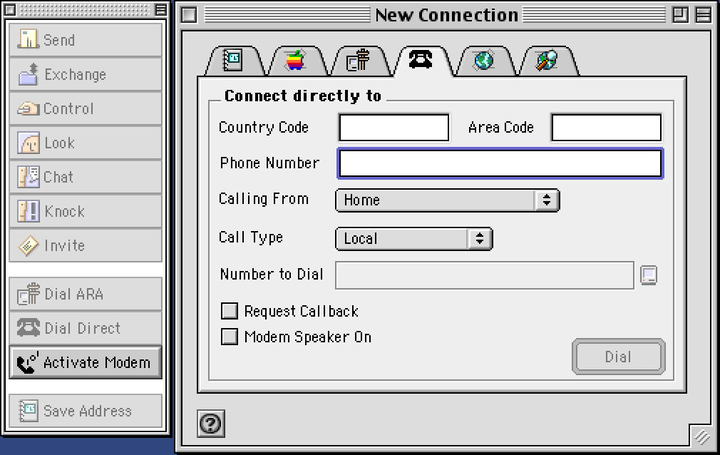

Un ejemplo usando la versión DOS de pcAnywhere

Por supuesto, la tecnología en sí no se detuvo y evolucionó con el tiempo: pronto aparecieron herramientas como pcAnywhere ; dieron un gran salto de DOS a Windows. En general, las herramientas de acceso remoto han ido eliminando poco a poco la dependencia de una plataforma concreta, lo que facilitaba la gestión de los equipos fuera de la oficina.

Como resultado, las herramientas de acceso remoto se han convertido en un conjunto de herramientas clave para los equipos de TI de todo el mundo.

Cinco programas populares de acceso remoto que debe conocer

- Escritorio remoto de Chrome. La mayoría de las campañas publicitarias de Google en estos días se reducen a: "Si tiene nuestro navegador web, puede usar esta función". Esto también se aplica a Chrome Remote Desktop, que existe desde hace más de una década y posiblemente sea la forma más fácil de acceder de forma remota a una computadora en el mundo.

- Ir a mi PC. Esta herramienta se hizo popular a finales del siglo XX porque era fácil de usar y la usaban millones de oficinistas en todo el mundo. Ahora el programa ha sido muy "bombeado" y tiene muchas funciones adicionales.

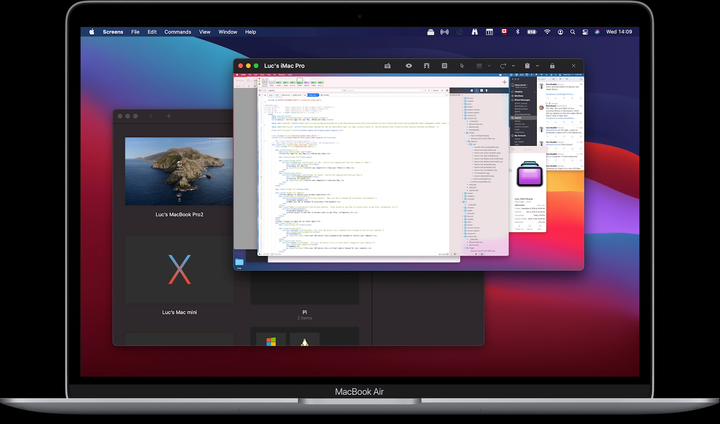

- Uso compartido de pantalla de Apple. Apple ha tenido una aplicación de escritorio remoto sólida durante mucho tiempo. Sin embargo, tiende a pasar desapercibido para los usuarios habituales porque tiene demasiadas funciones innecesarias. Una versión más simple y eficiente puede llamarse el programa Screens, disponible en la tienda de Apple.

- Servicios de escritorio remoto. Microsoft también tiene su propia herramienta para compartir la pantalla de la computadora. Su historia se remonta a los días de Windows NT Server 4.0, que fue lanzado hace un cuarto de siglo.

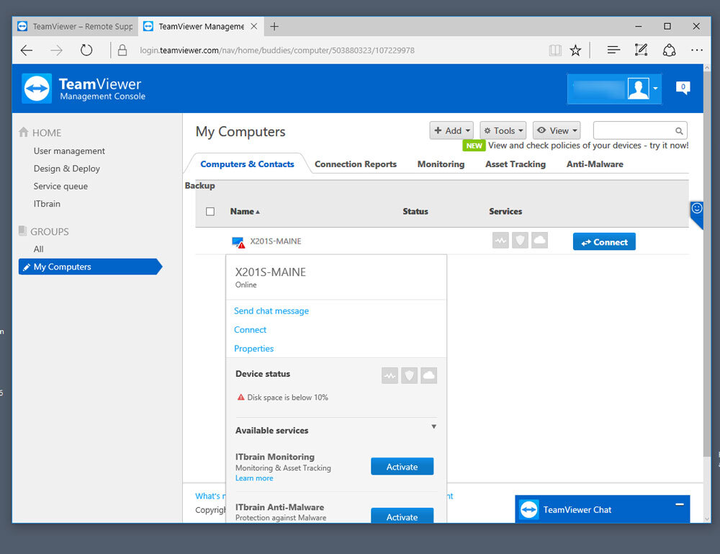

- visor de equipo Una herramienta para compartir la pantalla de su computadora. Es comúnmente utilizado por equipos de TI para soporte técnico y administración de escritorio remoto. El programa ha ganado popularidad en los últimos años debido a su flexibilidad y facilidad de uso.

1998

Este es el año en que el protocolo RFB (" remote framebuffer ") estuvo disponible por primera vez en todo el mundo. La tecnología, desarrollada en el laboratorio de investigación inglés Olivetti en los años 90, tenía raíces profundas. Primero se usó para crear una interfaz que permitía que un dispositivo periférico se conectara al sistema operativo del cajero automático. Este caso de uso particular para esta tecnología finalmente condujo a la aparición de VNC (Computación de red virtual), quizás el estándar público más utilizado para el acceso remoto en la actualidad. El laboratorio de investigación, que luego fue comprado por AT&T, se convirtió en el punto de partida para la creación de RealVNCen 2002.

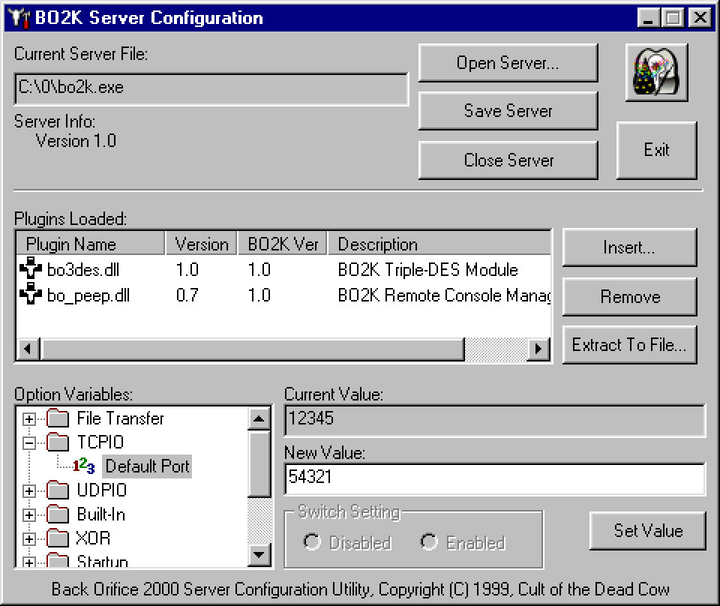

La infame herramienta de piratería Back Orifice tiene raíces comunes con el moderno software de administración de escritorio remoto (según esta fuente ).

El problema con el acceso remoto es que es demasiado fácil de usar con fines fraudulentos.

Probablemente no espere que este artículo sobre la historia de las herramientas de acceso remoto trate sobre política. Sin embargo, hace un par de años, el excandidato presidencial Beto O’Rourke afirmó que alguna vez fue un hacker.

O’Rourke era miembro del Culto de la Vaca Muerta (cDc), un grupo de hackers conocido por su trabajo en el campo de la seguridad de la información. Vale la pena señalar que el propio Beto habló sobre esto más que realmente se dedicó a la práctica del hacker.

Muchos miembros de cDc que no se llaman Beto O’Rourke también tienen carreras exitosas. Por ejemplo, un miembro destacado de Mudge (nombre de nacimiento Pater Zatko) una vez trabajó para DARPA y ahora dirige la seguridad de la red social Twitter.

Antes de que Beto llamara la atención sobre este grupo de hackers, era mejor conocida por crear una de las herramientas más memorables de los últimos 30 años, Back Orifice. Este es un programa para obtener acceso remoto a una computadora. Abrió una ” puerta trasera ” para los piratas informáticos e hizo posible tener acceso completo a una PC con Windows. Esta herramienta, que se anunció por primera vez en el evento DEFCON en 1998, se creó para que Microsoft pensara en medidas de seguridad más sólidas para su sistema operativo.

Sin embargo, la compañía no se tomó en serio la aparición de una nueva herramienta, y luego los piratas informáticos lanzaron una versión actualizada del programa, que era aún más peligrosa para Windows. La amenaza era que con la ayuda de Back Orifice era posible "debilitar" el sistema del usuario y administrarlo fácilmente de la manera que el hacker necesitaba (invisiblemente para el propietario ).

Lo extraño es que, al ser una herramienta de piratería, Back Orifice no es tan diferente de los programas modernos de administración remota de sistemas. También proporciona al usuario acceso en profundidad al sistema operativo de una máquina remota.

La diferencia radica en el contexto en el que se utilizan las herramientas, así como en el enfoque de los propios principios de seguridad. En este punto, el acceso remoto es (generalmente) muy seguro para el usuario. Con él, el administrador puede realizar cambios importantes en el sistema. Vale la pena señalar que, a diferencia de las herramientas del pasado, ahora todo esto sucede con la ayuda de herramientas seguras que están protegidas contra la piratería.

TeamViewer

Como resultado, herramientas como TeamViewer se han vuelto increíblemente comunes en la industria de la tecnología de la información. Sin embargo, hay matices en su trabajo que se relacionan con un nivel de seguridad insuficiente al establecer una conexión con una PC de forma remota.

Por ejemplo, Symantec, el desarrollador de pcAnywhere, descubrió hace unos nueve años que su código fuente había sido robado y publicado en The Pirate Bay. Esto sucedió después de que el pirata informático no pudo obtener dinero de la empresa durante otra extorsión. Después de este bochorno, el software pcAnywhere, que apareció en el mercado a finales de los 80, fue retirado por completo de la venta.

“Muchas empresas están utilizando el acceso remoto para facilitar la vida de sus empleados que trabajan desde casa. Sin embargo, al usar tales prácticas, es más probable que se conviertan en víctimas de piratas informáticos en el futuro”, escribió Matt Ahrens, jefe del grupo de seguridad de la información en Cyber Insurance Coalition, en un artículo de 2018 para DarkReading.

Por supuesto, ante este riesgo, las empresas deben elegir un software que esté en constante evolución en términos de seguridad y protección de la conexión. Es por eso que el incidente de la planta de tratamiento de agua de Florida es un ejemplo perfecto de cómo no controlar el acceso a una computadora remota.

TeamViewer con una contraseña predeterminada: probablemente no desee ver la administración del software que garantiza el funcionamiento de la infraestructura crítica, como el suministro de agua en la ciudad. Pero desafortunadamente, así fue.

768%

Compensó el crecimiento en la cantidad de ataques a clientes basados en RDP en 2020 (según ESET ). El problema es que muchas personas están distanciadas unas de otras todo el tiempo. Los hackers aprovechan esta situación para sembrar el caos y el pánico. Por lo tanto, si no necesita acceso remoto, es mejor deshabilitar VNC.

Conclusión

El software de acceso remoto es increíblemente útil si cae en las manos adecuadas. Por ejemplo, puede usarlo para controlar el acceso a su servidor según sea necesario. Al mismo tiempo, si tales herramientas se convierten en una bendición para los piratas informáticos, esto puede tener consecuencias desagradables.

Debe comprender que dichos programas permiten a las personas administrar los sistemas de seguridad críticos de su sistema operativo de forma remota. Es importante que se utilicen nombres de usuario y contraseñas únicos y que se tomen todas las medidas de seguridad al conectarse a una PC ubicada en otra ubicación.

Basado en materiales de Tedium.