Eu controlo seu cursor. Como foram criadas as ferramentas para controle remoto de computadores

Como a tecnologia evoluiu para permitir que as pessoas acessem remotamente a área de trabalho de outros usuários e por que é importante cuidar das medidas de segurança adequadas durante esse processo – falaremos neste artigo.

“Uma das conclusões a que todos nós poderemos chegar no futuro é que vale a pena voltar à forma padrão de processamento de dados e fluxos de informação de terminais e computadores conectados à rede global"

Este é um trecho de um documento chamado " Solicitação de comentários " datado de 1971. Publicou uma proposta para criar um protocolo de comunicação oficial para a rede Telnet, uma tecnologia chave para obter acesso ao computador de outra pessoa por meio de uma interface de linha de comando remotamente. Cabe ressaltar que a estratégia proposta naquele momento difere do conceito que é utilizado na criação de modernas ferramentas de acesso remoto a uma interface gráfica. No entanto, muitos dos métodos apresentados neste documento ainda estão em uso hoje. A principal diferença é que as ferramentas modernas são compatíveis com várias plataformas ao mesmo tempo.. Isso dá ao usuário a capacidade de alternar instantaneamente entre diferentes sistemas operacionais.

“Depois de estabelecer uma conexão e me conectar ao seu computador, posso fazer o que quiser! Gostaria de saber se devo inserir o comando " format c: " ("format drive C")? Eu ainda sou tão louco!"

Sem Windows, sem problemas: o advento do software de acesso remoto remonta aos dias do DOS

O acesso remoto tem sido o foco da comunidade de programadores e desenvolvedores por muitas décadas. Este tópico tem sido de interesse desde os dias em que as pessoas foram capazes de acessar redes de mainframe usando terminais primitivos. A própria ideia de se conectar remotamente a um computador, como se uma pessoa estivesse fisicamente na sala e tivesse acesso total a ele, ainda parece um pouco mágica para alguns usuários. No entanto, isso se tornou possível já há várias décadas.

Uma ferramenta chave na história do software de acesso remoto é o Carbon Copy. Este é o primeiro programa que permitia aos usuários acessar seus computadores à distância e controlá-los exatamente da mesma forma se estivessem na sala ao lado de seus PCs. Falava-se sobre esse software em meados dos anos 80 – foi desenvolvido pela Meridian Technologies e usava uma tecnologia especial: permanecendo residente na memória do DOS, o programa permitia aos usuários ligar para um PC por linha telefônica e controlar a máquina remotamente.

Foi uma façanha impressionante para a época. Muitos especialistas não entenderam como isso era possível em princípio. Por exemplo, um spread na revista PC Mag, publicado em março de 1986, foi dedicado a um programa chocante. Foi descrito pelo autor como " uma nova tecnologia que ainda é secreta para a maioria dos usuários ".

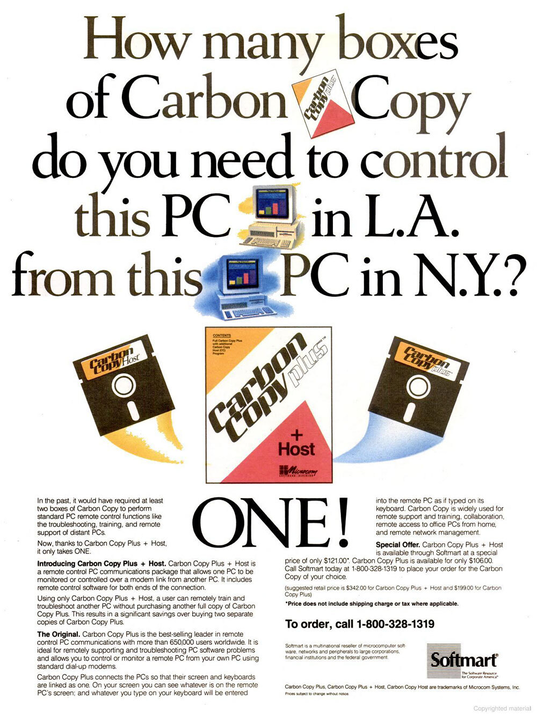

E este é um anúncio de uma nova versão do programa chamado Carbon Copy Plus. Ele divulga o fato de que uma pessoa pode controlar dois computadores ao mesmo tempo usando apenas uma cópia do software.

A Carbon Copy, cuja importância foi reconhecida por gigantes da mídia como a InfoWorld, tornou-se líder de mercado no ano seguinte (1987). Além disso, outras ferramentas semelhantes começaram a aparecer, como o pcANYWHERE do Norton. A Internet era então um fenômeno novo, então esses programas funcionavam usando modems padrão. Os usuários precisavam ligar diretamente para o computador usando uma conexão telefônica.

Infelizmente, um produto chamado Carbon Copy foi vítima da pirataria. Vale a pena notar que na história da Meridian Technologies houve até um momento em que ela pediu aos usuários de seu software que entregassem seus colegas. Para obter informações sobre ações ilegais, você pode obter uma grande recompensa.

“Realmente fazemos o possível para criar um bom produto e tudo o que pedimos em troca é que as pessoas ajam honestamente e não usem versões piratas do programa”, disse Charles Jones em entrevista à PC Mag. “Infelizmente, o mundo está do jeito que está e espera-se que tenhamos que pagar a algumas pessoas US$ 2.500 por informações sobre os infratores”

Timbuktu Pro

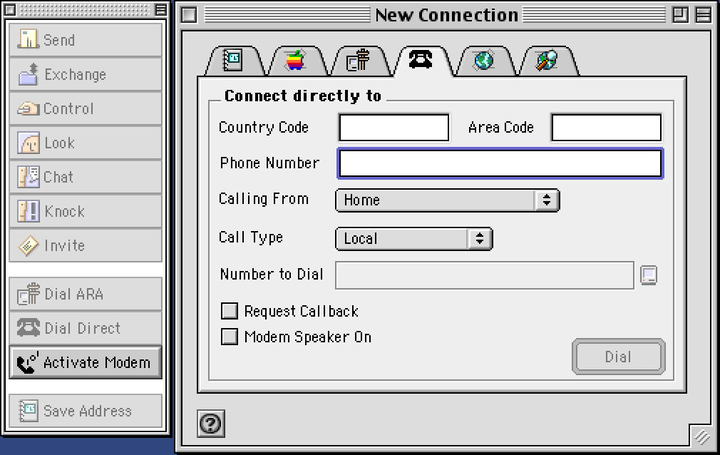

Poder acessar remotamente computadores mais potentes era extremamente tentador, principalmente com uma interface gráfica. Um artigo de 1988 na revista InfoWorld apresentava uma nova ferramenta de acesso remoto baseada em Mac chamada Timbuktu. Funcionava tanto em uma rede local quanto usando modems, e era anunciado aos usuários como um programa para acesso remoto a computadores mais poderosos e novos na presença de um PC fraco.

“Pelo preço de um SE, você pode obter hardware Mac II”, disse Reese Jones, da Farallon, que na época havia roubado Timbuktu de Timbuktu, o criador dos sistemas de dados WOS.

Um exemplo usando a versão DOS do pcAnywhere

É claro que a tecnologia em si não parou e evoluiu com o tempo: ferramentas como o pcAnywhere logo apareceram ; eles deram um grande salto do DOS para o Windows. De maneira geral, as ferramentas de acesso remoto foram gradativamente eliminando a dependência de uma plataforma específica, o que facilitou o gerenciamento dos computadores fora do escritório.

Como resultado, as ferramentas de acesso remoto se tornaram um kit de ferramentas essencial para as equipes de TI em todo o mundo.

Cinco softwares populares de acesso remoto que você deve conhecer

- Área de trabalho remota do Google Chrome. A maioria das campanhas publicitárias do Google atualmente se resume a: "Se você tiver nosso navegador da web, poderá usar esse recurso". Isso também se aplica ao Chrome Remote Desktop, que existe há mais de uma década e é sem dúvida a maneira mais fácil de acessar remotamente um computador no mundo.

- GoToMyPC. Essa ferramenta tornou-se popular no final do século 20 porque era fácil de usar e era usada por milhões de trabalhadores de escritório em todo o mundo. Agora o programa foi muito "bombeado" e tem muitas funções adicionais.

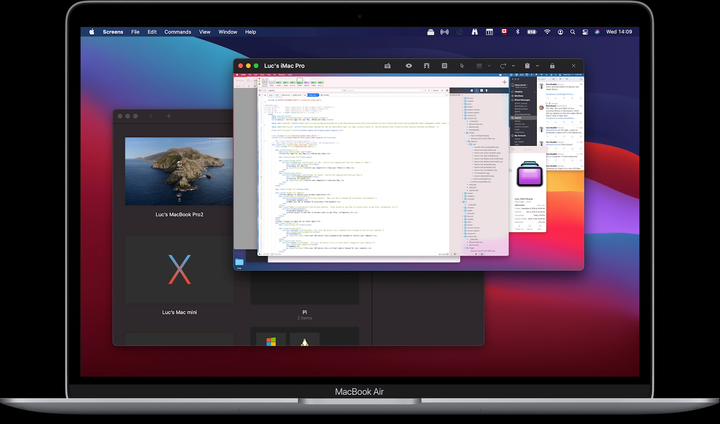

- Compartilhamento de tela da Apple. A Apple tem um aplicativo de desktop remoto sólido há muito tempo. No entanto, tende a passar despercebido pelos usuários comuns porque possui muitos recursos desnecessários. Uma versão mais simples e eficiente pode ser chamada de programa Screens, disponível na loja da Apple.

- Serviços de Área de Trabalho Remota. A Microsoft também possui sua própria ferramenta de compartilhamento de tela de computador. Sua história remonta aos dias do Windows NT Server 4.0, lançado há um quarto de século.

- . _ Uma ferramenta para compartilhar a tela do seu computador. É comumente usado por equipes de TI para suporte técnico e gerenciamento de área de trabalho remota. O programa ganhou popularidade nos últimos anos devido à sua flexibilidade e facilidade de uso.

1998

Este é o ano em que o protocolo RFB (” remote framebuffer “) se tornou mundialmente disponível. A tecnologia, desenvolvida no laboratório de pesquisa inglês Olivetti na década de 90, tinha raízes profundas. Foi usado pela primeira vez para criar uma interface que permitia que um dispositivo periférico se conectasse ao sistema operacional ATM. Esse caso de uso específico para essa tecnologia acabou levando ao surgimento do VNC (Virtual Network Computing), talvez o padrão público mais amplamente usado para acesso remoto atualmente. O laboratório de pesquisa, posteriormente comprado pela AT&T, tornou-se o ponto de partida para a criação do RealVNCem 2002.

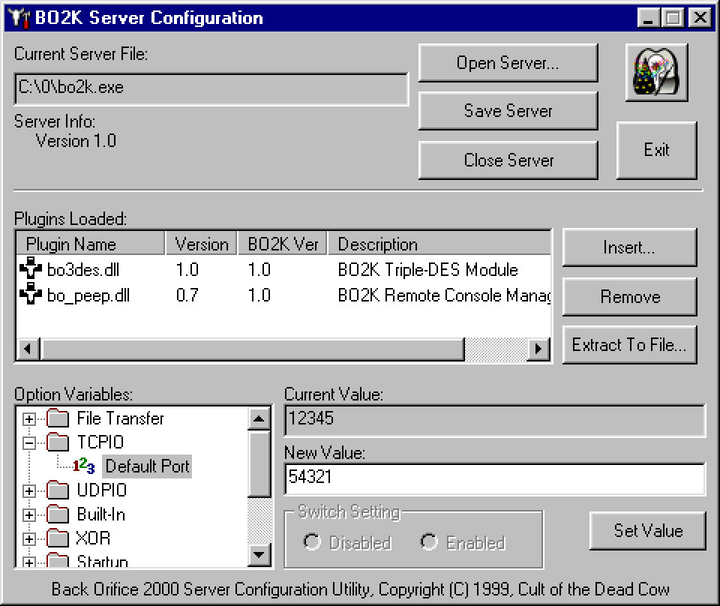

A infame ferramenta de hacking Back Orifice tem raízes comuns com software de gerenciamento de desktop remoto moderno (de acordo com esta fonte ).

O problema com o acesso remoto é que é muito fácil de usar para fins fraudulentos.

Você provavelmente não espera que este artigo sobre a história das ferramentas de acesso remoto seja sobre política. No entanto, alguns anos atrás, o ex-candidato presidencial Beto O’Rourke afirmou que já foi um hacker.

O’Rourke era membro do Cult of the Dead Cow (cDc), um grupo de hackers conhecido por seu trabalho na área de segurança da informação. Vale ressaltar que o próprio Beto falou mais sobre isso do que realmente se engajou na prática hacker.

Muitos membros do cDc não chamados de Beto O’Rourke também têm carreiras de sucesso. Por exemplo, um membro importante do Mudge (nome de batismo Pater Zatko) já trabalhou para a DARPA e agora chefia a segurança da rede social Twitter.

Antes de Beto chamar a atenção para esse grupo de hackers, ela era mais conhecida por criar uma das ferramentas mais memoráveis dos últimos 30 anos, o Back Orifice. Este é um programa para obter acesso remoto a um computador. Ele abriu um ” backdoor ” para hackers e possibilitou o acesso total a um PC com Windows. Essa ferramenta, anunciada pela primeira vez no evento DEFCON em 1998, foi criada para levar a Microsoft a pensar em medidas de segurança mais fortes para seu sistema operacional.

No entanto, a empresa não levou a sério o surgimento de uma nova ferramenta e, em seguida, os hackers lançaram uma versão atualizada do programa, que era ainda mais perigosa para o Windows. A ameaça era que, com a ajuda do Back Orifice, era possível "enfraquecer" o sistema do usuário e gerenciá-lo facilmente da maneira que o hacker precisava (invisivelmente para o proprietário ).

O estranho é que, sendo uma ferramenta de hacking, o Back Orifice não é tão diferente dos programas modernos de administração remota de sistemas. Ele também fornece ao usuário acesso detalhado ao sistema operacional de uma máquina remota.

A diferença está no contexto em que as ferramentas são utilizadas, bem como na abordagem dos próprios princípios de segurança. Neste ponto, o acesso remoto é (geralmente) muito seguro para o usuário. Com ele, o administrador pode fazer alterações importantes no sistema. Vale ressaltar que, ao contrário das ferramentas do passado, agora tudo isso acontece com a ajuda de ferramentas seguras e protegidas contra hackers.

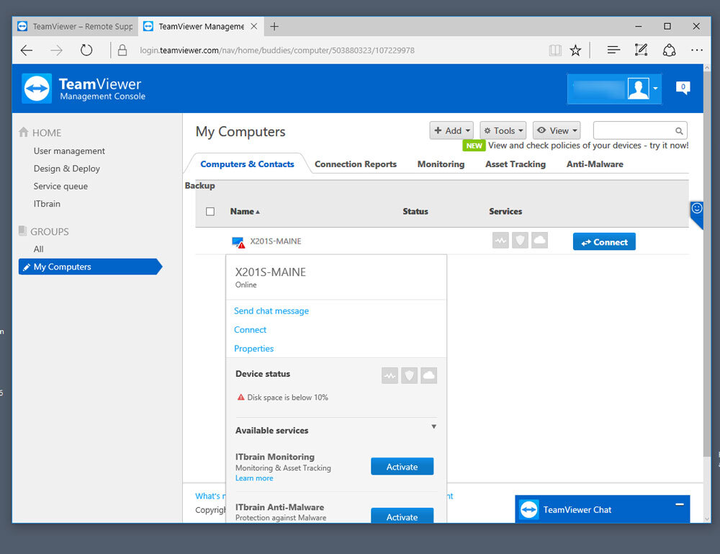

TeamViewer

Como resultado, ferramentas como o TeamViewer se tornaram incrivelmente comuns no setor de tecnologia da informação. No entanto, existem nuances em seu trabalho relacionadas apenas a um nível insuficiente de segurança ao estabelecer uma conexão com um PC remotamente.

Por exemplo, a Symantec, desenvolvedora do pcAnywhere, descobriu há cerca de nove anos que seu código-fonte havia sido roubado e publicado no The Pirate Bay. Isso aconteceu depois que o hacker não conseguiu obter dinheiro da empresa durante outra extorsão. Após esse constrangimento, o software pcAnywhere, que surgiu no mercado no final dos anos 80, foi totalmente retirado de venda.

“Muitas empresas estão usando o acesso remoto para facilitar a vida de seus funcionários que trabalham em casa. No entanto, ao usar tais práticas, é mais provável que se tornem vítimas de hackers no futuro”, escreveu Matt Ahrens, chefe do grupo de segurança da informação da Cyber Insurance Coalition, em um artigo de 2018 para DarkReading.

É claro que, diante desse risco, as empresas devem optar por um software que esteja em constante evolução em termos de segurança e proteção de conexão. É por isso que o incidente da estação de tratamento de água da Flórida é um exemplo perfeito de como não controlar o acesso a um computador remoto.

TeamViewer com senha padrão – você provavelmente não quer ver o gerenciamento de software que garante o funcionamento de infraestruturas críticas, como o abastecimento de água na cidade. Mas, infelizmente, foi assim.

768%

Compensou o crescimento do número de ataques a clientes baseados em RDP em 2020 (de acordo com a ESET ). O problema é que muitas pessoas estão distantes umas das outras o tempo todo. Os hackers usam essa situação para semear o caos e o pânico. Portanto, se você não precisar de acesso remoto, é melhor desativar o VNC.

Conclusão

O software de acesso remoto é incrivelmente útil se cair nas mãos certas. Por exemplo, você pode usá-lo para controlar o acesso ao seu servidor conforme necessário. Ao mesmo tempo, se essas ferramentas se tornarem uma dádiva de Deus para os hackers, isso pode levar a consequências desagradáveis.

Você precisa entender que esses programas permitem que as pessoas gerenciem remotamente os sistemas críticos de segurança de seu sistema operacional. É importante que sejam utilizados logins e senhas únicos e que todas as medidas de segurança sejam tomadas ao se conectar a um PC localizado em outro local.

Baseado em materiais de Tédio.