Ich kontrolliere deinen Cursor. Wie Tools zur Fernsteuerung von Computern entstanden sind

Wie sich die Technologie entwickelt hat, um Menschen den Fernzugriff auf den Desktop anderer Benutzer zu ermöglichen, und warum es wichtig ist, während dieses Prozesses auf angemessene Sicherheitsmaßnahmen zu achten – wir werden in diesem Artikel sprechen.

„Eine der Schlussfolgerungen, zu denen wir alle in Zukunft kommen müssen, ist, dass es sich lohnt, zur Standardmethode der Verarbeitung von Daten- und Informationsflüssen von Terminals und Computern zurückzukehren, die mit dem globalen Netzwerk verbunden sind.”

Dies ist ein Auszug aus einem Dokument namens „ Request for Comments ” aus dem Jahr 1971. Es veröffentlichte einen Vorschlag zur Erstellung eines offiziellen Kommunikationsprotokolls für das Telnet -Netzwerk, eine Schlüsseltechnologie für den Fernzugriff auf den Computer eines anderen über eine Befehlszeilenschnittstelle. Es sollte beachtet werden, dass sich die damals vorgeschlagene Strategie von dem Konzept unterscheidet, das verwendet wird, wenn moderne Tools für den Fernzugriff auf eine grafische Oberfläche erstellt werden. Viele der in diesem Dokument vorgestellten Methoden werden jedoch noch heute verwendet. Ihr Hauptunterschied besteht darin, dass moderne Tools mit mehreren Plattformen gleichzeitig kompatibel sind.. Dies gibt dem Benutzer die Möglichkeit, sofort zwischen verschiedenen Betriebssystemen zu wechseln.

„Nachdem ich eine Verbindung hergestellt und mich mit Ihrem Computer verbunden habe, kann ich tun, was ich will! Ich frage mich, ob ich den Befehl „ format c: ” („Laufwerk C formatieren”) eingeben soll? Ich bin immer noch so verrückt!"

Kein Windows, kein Problem: Das Aufkommen von Fernzugriffssoftware geht auf die Tage von DOS zurück

Der Fernzugriff steht seit vielen Jahrzehnten im Fokus der Programmierer- und Entwicklergemeinschaft. Dieses Thema ist seit den Tagen von Interesse, als Menschen zum ersten Mal mit primitiven Terminals auf Mainframe-Netzwerke zugreifen konnten. Die Idee, sich aus der Ferne mit einem Computer zu verbinden, als ob sich eine Person physisch im Raum befindet und vollen Zugriff darauf hat, erscheint einigen Benutzern immer noch ein wenig magisch. Dies wurde jedoch bereits vor mehreren Jahrzehnten möglich.

Ein Schlüsselwerkzeug in der Geschichte der Fernzugriffssoftware ist Carbon Copy. Dies ist das erste Programm, mit dem Benutzer aus der Ferne auf ihre Computer zugreifen und sie genauso steuern können, wenn sie sich im Raum neben ihren PCs befinden. Diese Software war bereits Mitte der 80er Jahre im Gespräch – sie wurde von Meridian Technologies entwickelt und verwendete eine spezielle Technologie: Das Programm blieb im DOS-Speicher resident und ermöglichte es Benutzern, einen PC über eine Telefonleitung anzurufen und die Maschine fernzusteuern.

Es war ein beeindruckender Stunt für seine Zeit. Viele Experten haben nicht verstanden, wie das im Prinzip möglich ist. Zum Beispiel widmete sich eine im März 1986 veröffentlichte Strecke in der Zeitschrift PC Mag einem schockierenden Programm. Es wurde vom Autor als „ eine neue Technologie, die den meisten Benutzern noch verborgen ist ” beschrieben.

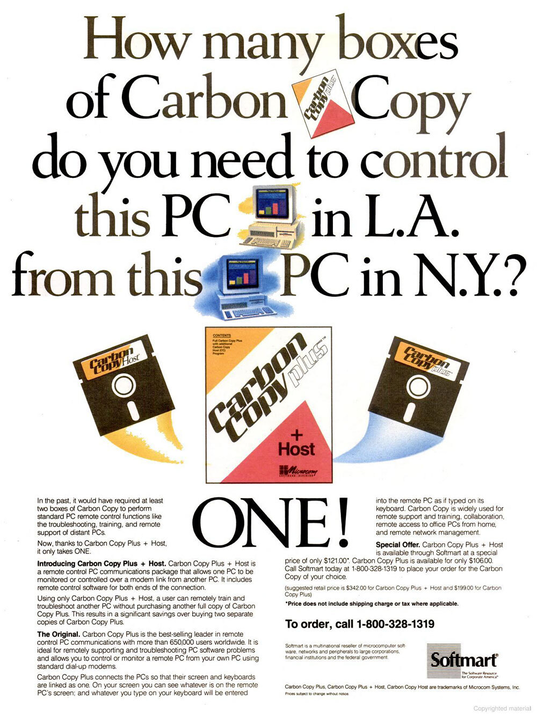

Und dies ist eine Werbung für eine neue Version des Programms namens Carbon Copy Plus. Es macht die Tatsache bekannt, dass eine Person mit nur einer Kopie der Software zwei Computer gleichzeitig steuern kann.

Carbon Copy, dessen Bedeutung von Mediengiganten wie InfoWorld erkannt wurde, wurde im folgenden Jahr (1987) zum Marktführer. Darüber hinaus tauchten weitere ähnliche Tools auf, wie z. B. pcANYWHERE von Norton. Das Internet war damals ein neues Phänomen, daher funktionierten diese Programme mit Standardmodems. Benutzer mussten den Computer direkt über eine Telefonverbindung anrufen.

Leider ist ein Produkt namens Carbon Copy Opfer von Piraterie geworden. Es ist erwähnenswert, dass es in der Geschichte von Meridian Technologies sogar einen solchen Moment gab, in dem Benutzer ihrer Software aufgefordert wurden, ihre Kollegen abzugeben. Für Informationen über illegale Handlungen könnten Sie eine ziemlich große Belohnung erhalten.

„Wir tun wirklich unser Bestes, um ein gutes Produkt zu entwickeln, und alles, was wir im Gegenzug verlangen, ist, dass die Leute ehrlich handeln und keine Raubkopien des Programms verwenden”, sagte Charles Jones in einem Interview mit PC Mag. „Leider ist die Welt so, wie sie ist, und es ist durchaus zu erwarten, dass wir einigen Leuten 2.500 Dollar für Informationen über Rechtsverletzer zahlen müssen.”

Timbuktu Pro

Der Fernzugriff auf leistungsstärkere Computer war äußerst verlockend, insbesondere mit einer grafischen Oberfläche. Ein Artikel aus dem Jahr 1988 in der Zeitschrift InfoWorld stellte ein neues Mac-basiertes Fernzugriffstool namens Timbuktu vor. Es funktionierte sowohl über ein lokales Netzwerk als auch über Modems und wurde den Benutzern als Programm für den Fernzugriff auf leistungsfähigere und neuere Computer in Gegenwart eines schwachen PCs beworben .

„Für ungefähr den Preis eines SE können Sie Mac II-Hardware bekommen”, sagte Reese Jones von Farallon, die damals Timbuktu von Timbuktu, dem Schöpfer der WOS-Datensysteme, abgeworben hatte.

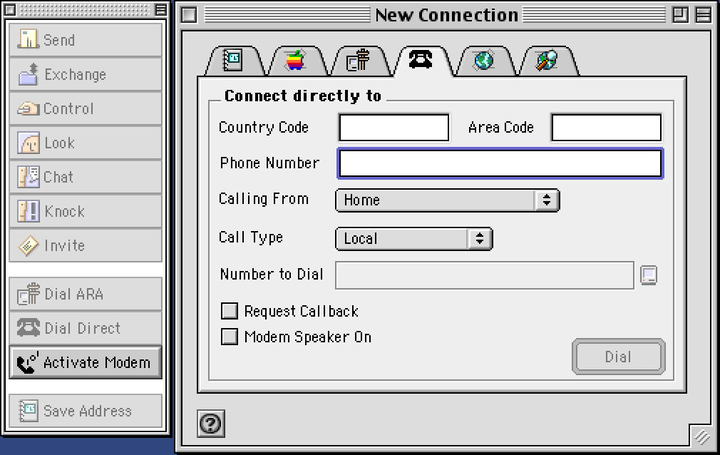

Ein Beispiel mit der DOS-Version von pcAnywhere

Natürlich blieb die Technologie selbst nicht stehen und entwickelte sich im Laufe der Zeit: Tools wie pcAnywhere tauchten bald auf ; Sie machten einen großen Sprung von DOS zu Windows. Im Allgemeinen haben sich Fernzugriffstools allmählich von der Abhängigkeit von einer bestimmten Plattform gelöst, was die Verwaltung von Computern außerhalb des Büros erleichtert.

Infolgedessen sind Fernzugriffstools zu einem wichtigen Toolkit für IT-Teams auf der ganzen Welt geworden.

Fünf beliebte Fernzugriffssoftware, die Sie kennen sollten

- Chrome-Remotedesktop. Die meisten Werbekampagnen von Google laufen heutzutage darauf hinaus, "Wenn Sie unseren Webbrowser haben, können Sie diese Funktion verwenden." Dies gilt auch für Chrome Remote Desktop, das es seit über einem Jahrzehnt gibt und wohl die einfachste Möglichkeit für den Fernzugriff auf einen Computer auf der Welt ist.

- GoToMyPC. Dieses Tool wurde Ende des 20. Jahrhunderts populär, weil es einfach zu bedienen war und von Millionen von Büroangestellten auf der ganzen Welt verwendet wurde. Jetzt wurde das Programm stark „gepumpt” und hat viele zusätzliche Funktionen.

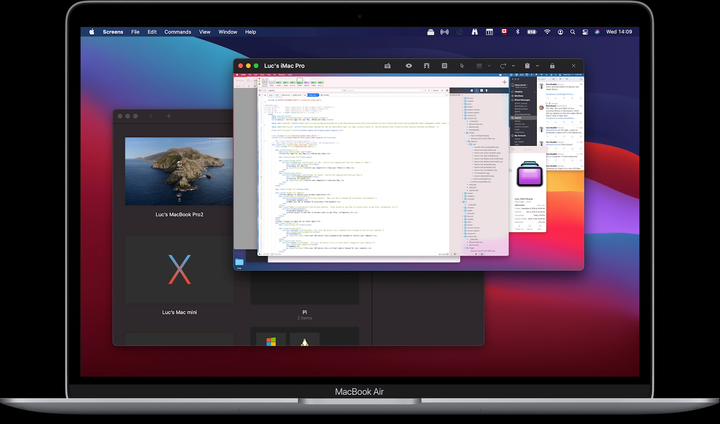

- Apple-Bildschirmfreigabe. Apple hat seit langem eine solide Remote-Desktop- App . Es neigt jedoch dazu, von normalen Benutzern unbemerkt zu bleiben, weil es zu viele unnötige Funktionen hat. Eine einfachere und effizientere Version kann als Screens -Programm bezeichnet werden, das im Apple Store erhältlich ist.

- Remotedesktopdienste. Microsoft hat auch ein eigenes Tool zur gemeinsamen Nutzung von Computerbildschirmen. Seine Geschichte reicht bis in die Zeit von Windows NT Server 4.0 zurück, das vor einem Vierteljahrhundert veröffentlicht wurde.

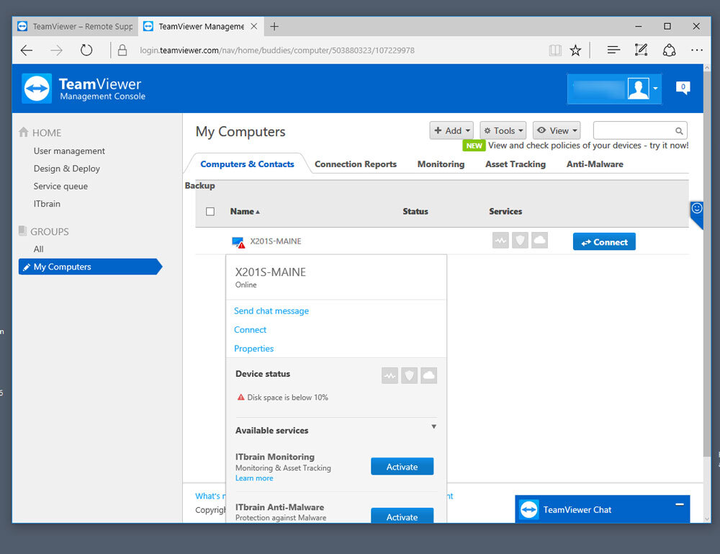

- teamviewer. Ein Tool zum Teilen Ihres Computerbildschirms. Es wird häufig von IT-Teams für den technischen Support und die Remote-Desktop-Verwaltung verwendet. Das Programm hat in den letzten Jahren aufgrund seiner Flexibilität und Benutzerfreundlichkeit an Popularität gewonnen.

1998

In diesem Jahr wurde das RFB – Protokoll („ Remote Framebuffer “) erstmals weltweit verfügbar. Die in den 90er Jahren im englischen Forschungslabor Olivetti entwickelte Technologie hatte tiefe Wurzeln. Es wurde zuerst verwendet, um eine Schnittstelle zu schaffen, die es einem Peripheriegerät ermöglichte, sich mit dem ATM – Betriebssystem zu verbinden. Dieser spezielle Anwendungsfall für diese Technologie führte schließlich zur Entstehung von VNC (Virtual Network Computing), dem heute vielleicht am weitesten verbreiteten öffentlichen Standard für den Fernzugriff. Das Forschungslabor, das später von AT&T aufgekauft wurde, wurde zum Ausgangspunkt für die Entwicklung von RealVNCin 2002.

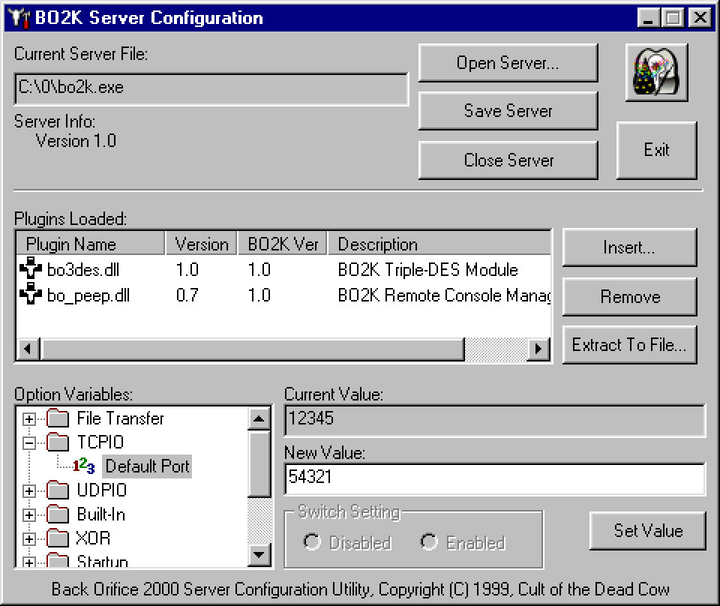

Das berüchtigte Back Orifice -Hacking-Tool hat gemeinsame Wurzeln mit moderner Remote-Desktop-Verwaltungssoftware (laut dieser Quelle ).

Das Problem beim Fernzugriff ist, dass er zu einfach für betrügerische Zwecke verwendet werden kann.

Sie erwarten wahrscheinlich nicht, dass es in diesem Artikel über die Geschichte der Tools für den Fernzugriff um Politik geht. Vor ein paar Jahren behauptete jedoch der ehemalige Präsidentschaftskandidat Beto O’Rourke, er sei einmal ein Hacker gewesen.

O’Rourke war Mitglied des Cult of the Dead Cow (cDc), einer Hackergruppe, die für ihre Arbeit im Bereich der Informationssicherheit bekannt ist. Es ist erwähnenswert, dass Beto selbst mehr darüber gesprochen hat, als sich tatsächlich in der Hackerpraxis zu engagieren.

Viele CDC-Mitglieder, die nicht Beto O’Rourke heißen, haben ebenfalls erfolgreiche Karrieren. Ein führendes Mitglied von Mudge (Geburtsname Pater Zatko) zum Beispiel arbeitete früher für DARPA und leitet jetzt die Sicherheit des sozialen Netzwerks Twitter.

Bevor Beto auf diese Hackergruppe aufmerksam machte, war sie vor allem dafür bekannt, eines der denkwürdigsten Tools der letzten 30 Jahre zu entwickeln, Back Orifice. Dies ist ein Programm für den Fernzugriff auf einen Computer. Es öffnete eine „ Hintertür ” für Hacker und ermöglichte vollen Zugriff auf einen PC, der unter Windows läuft. Dieses Tool, das erstmals 1998 auf der DEFCON -Veranstaltung angekündigt wurde, wurde entwickelt, um Microsoft dazu zu bringen, über stärkere Sicherheitsmaßnahmen für ihr Betriebssystem nachzudenken.

Das Unternehmen nahm das Aufkommen eines neuen Tools jedoch nicht ernst, und dann veröffentlichten die Hacker eine aktualisierte Version des Programms, die für Windows noch gefährlicher war. Die Bedrohung bestand darin, dass es mit Hilfe von Back Orifice möglich war, das System des Benutzers zu „schwächen” und es so zu verwalten, wie es der Hacker benötigte (unsichtbar für den Eigentümer ).

Das Seltsame ist, dass sich Back Orifice als Hacking-Tool nicht so sehr von modernen Remote-Systemverwaltungsprogrammen unterscheidet. Es bietet dem Benutzer auch einen detaillierten Zugriff auf das Betriebssystem eines Remote-Computers.

Der Unterschied liegt im Kontext, in dem die Tools verwendet werden, sowie in der Herangehensweise an die Sicherheitsprinzipien selbst. An dieser Stelle ist der Fernzugriff (im Allgemeinen) für den Benutzer sehr sicher. Damit kann der Administrator wichtige Änderungen am System vornehmen. Es ist erwähnenswert, dass dies im Gegensatz zu den Tools der Vergangenheit jetzt mit Hilfe von sicheren Tools geschieht, die vor Hackerangriffen geschützt sind.

Teamviewer

Infolgedessen sind Tools wie TeamViewer in der Informationstechnologiebranche unglaublich verbreitet geworden. Es gibt jedoch Nuancen in ihrer Arbeit, die sich auf ein unzureichendes Sicherheitsniveau beim Herstellen einer Verbindung mit einem PC aus der Ferne beziehen.

Beispielsweise entdeckte Symantec, der Entwickler von pcAnywhere, vor etwa neun Jahren, dass sein Quellcode gestohlen und in The Pirate Bay veröffentlicht worden war. Dies geschah, nachdem der Hacker bei einer anderen Erpressung kein Geld von der Firma bekommen hatte. Nach dieser Blamage wurde die pcAnywhere-Software, die bereits Ende der 80er Jahre auf den Markt kam, komplett aus dem Verkauf genommen.

„Viele Unternehmen nutzen den Fernzugriff, um ihren Mitarbeitern das Arbeiten von zu Hause aus zu erleichtern. Durch solche Praktiken werden sie jedoch in Zukunft eher Opfer von Hackern”, schrieb Matt Ahrens, Leiter der Informationssicherheitsgruppe bei der Cyber Insurance Coalition, in einem Artikel für DarkReading aus dem Jahr 2018.

Angesichts dieses Risikos sollten Unternehmen natürlich eine Software wählen, die sich in Bezug auf Sicherheit und Verbindungsschutz ständig weiterentwickelt. Aus diesem Grund ist der Vorfall in der Wasseraufbereitungsanlage in Florida ein perfektes Beispiel dafür, wie man den Zugriff auf einen entfernten Computer nicht kontrollieren kann.

TeamViewer mit Default-Passwort – die Verwaltung einer Software, die den Betrieb kritischer Infrastrukturen wie etwa der Wasserversorgung in der Stadt sicherstellt, möchte man vermutlich nicht sehen. Aber leider war es so.

768%

Das Wachstum der Zahl der Angriffe auf RDP-basierte Clients im Jahr 2020 (laut ESET) machte das aus. Das Problem ist, dass viele Menschen die ganze Zeit auf Distanz zueinander stehen. Hacker nutzen diese Situation, um Chaos und Panik zu säen. Wenn Sie also keinen Fernzugriff benötigen, ist es besser , VNC zu deaktivieren.

Fazit

Fernzugriffssoftware ist unglaublich nützlich, wenn sie in die richtigen Hände fällt. Sie können damit beispielsweise den Zugriff auf Ihren Server nach Bedarf steuern. Wenn solche Tools jedoch zu einem Glücksfall für Hacker werden, kann dies zu unangenehmen Folgen führen.

Sie müssen verstehen, dass solche Programme es Benutzern ermöglichen, die kritischen Sicherheitssysteme ihres Betriebssystems aus der Ferne zu verwalten. Es ist wichtig, dass eindeutige Logins und Passwörter verwendet werden und dass alle Sicherheitsmaßnahmen ergriffen werden, wenn eine Verbindung zu einem PC an einem anderen Standort hergestellt wird.

Basierend auf Materialien von Tedium.