Je contrôle votre curseur. Comment les outils de contrôle à distance des ordinateurs ont été créés

Comment la technologie a évolué pour permettre aux gens d’ accéder à distance au bureau d’autres utilisateurs, et pourquoi il est important de prendre soin des mesures de sécurité appropriées au cours de ce processus – nous en parlerons dans cet article.

"L’une des conclusions auxquelles nous pourrions tous devoir arriver à l’avenir est qu’il vaut la peine de revenir à la manière standard de traiter les données et les flux d’informations provenant de terminaux et d’ordinateurs connectés au réseau mondial"

Il s’agit d’un extrait d’un document intitulé «Request for Comments» daté de 1971. Il a publié une proposition visant à créer un protocole de communication officiel pour le réseau Telnet, une technologie clé pour accéder à distance à l’ordinateur de quelqu’un d’autre via une interface de ligne de commande. Il convient de noter que la stratégie proposée à l’époque diffère du concept utilisé lors de la création d’outils modernes permettant d’accéder à distance à une interface graphique. Cependant, de nombreuses méthodes présentées dans ce document sont encore utilisées aujourd’hui. Leur principale différence est que les outils modernes sont compatibles avec plusieurs plates-formes à la fois.. Cela donne à l’utilisateur la possibilité de basculer instantanément entre différents systèmes d’exploitation.

« Une fois que j’ai établi une connexion et que je me suis connecté à votre ordinateur, je peux faire ce que je veux! Je me demande si je dois entrer la commande " format c: " ("formater le lecteur C") ? Je suis toujours aussi fou !"

Pas de Windows, pas de problème: L’avènement des logiciels d’accès à distance remonte à l’époque de DOS

L’accès à distance est au centre de la communauté des programmeurs et des développeurs depuis de nombreuses décennies. Ce sujet a suscité l’intérêt depuis l’époque où les gens pouvaient pour la première fois accéder aux réseaux mainframe à l’aide de terminaux primitifs. L’idée même de se connecter à un ordinateur à distance, comme si une personne se trouvait physiquement dans la pièce et y avait pleinement accès, semble encore un peu magique à certains utilisateurs. Cependant, cela est devenu possible il y a déjà plusieurs décennies.

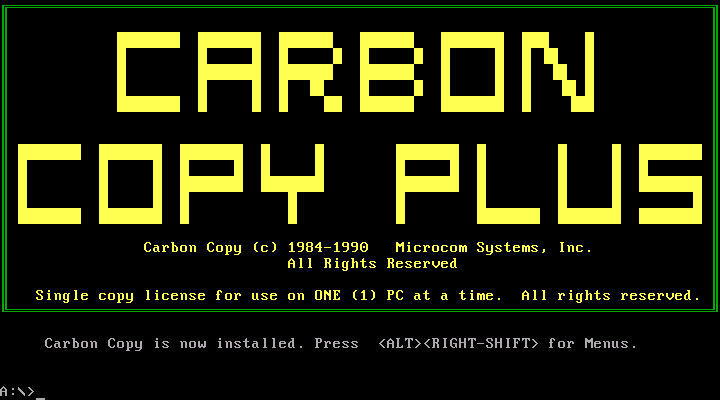

Un outil clé dans l’histoire des logiciels d’accès à distance est Carbon Copy. Il s’agit du premier programme permettant aux utilisateurs d’accéder à distance à leurs ordinateurs et de les contrôler exactement de la même manière s’ils se trouvaient dans la pièce à côté de leur PC. Ce logiciel a fait parler de lui au milieu des années 80 – il a été développé par Meridian Technologies et utilisait une technologie spéciale: restant résident dans la mémoire DOS, le programme permettait aux utilisateurs d’appeler un PC via une ligne téléphonique et de contrôler la machine à distance.

C’était une cascade impressionnante pour l’époque. De nombreux experts ne comprenaient pas comment cela était possible en principe. Par exemple, une diffusion dans le magazine PC Mag, publiée en mars 1986, était consacrée à une émission choquante. Elle a été décrite par l’auteur comme «une nouvelle technologie encore secrète pour la plupart des utilisateurs ».

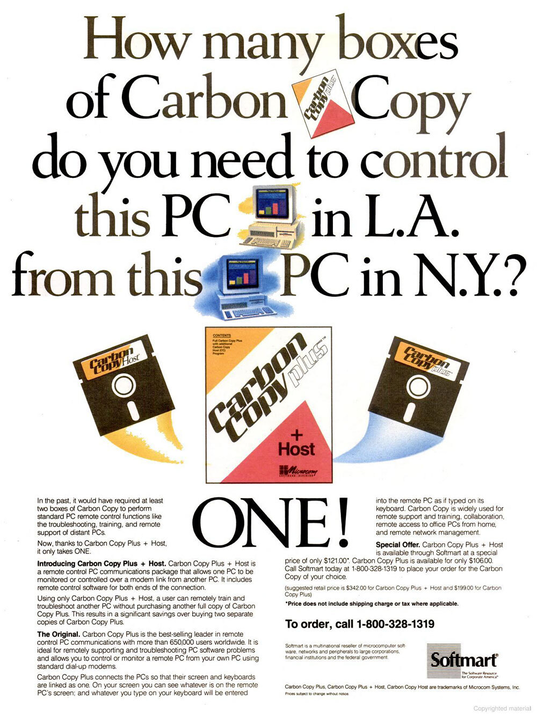

Et ceci est une publicité pour une nouvelle version du programme appelée Carbon Copy Plus. Il rend public le fait qu’une personne peut contrôler deux ordinateurs en même temps en utilisant une seule copie du logiciel.

Carbon Copy, dont l’importance est reconnue par des géants des médias comme InfoWorld, devient le leader du marché l’année suivante (1987). De plus, d’autres outils similaires ont commencé à apparaître, comme pcANYWHERE de Norton. Internet était alors un phénomène nouveau, ces programmes fonctionnaient donc à l’aide de modems standards. Les utilisateurs devaient appeler directement l’ordinateur à l’aide d’une connexion téléphonique.

Malheureusement, un produit appelé Carbon Copy a été victime de piratage. Il est à noter que dans l’histoire de Meridian Technologies, il y a même eu un tel moment où elle a appelé les utilisateurs de leurs logiciels à dénoncer leurs collègues. Pour plus d’informations sur les actions illégales, vous pourriez obtenir une récompense assez importante.

"Nous faisons vraiment de notre mieux pour créer un bon produit, et tout ce que nous demandons en retour, c’est que les gens agissent honnêtement et n’utilisent pas de versions piratées du programme", a déclaré Charles Jones dans une interview avec PC Mag. "Malheureusement, le monde est comme il est et on s’attend à ce que nous devions payer 2 500 dollars à certaines personnes pour obtenir des informations sur les contrevenants"

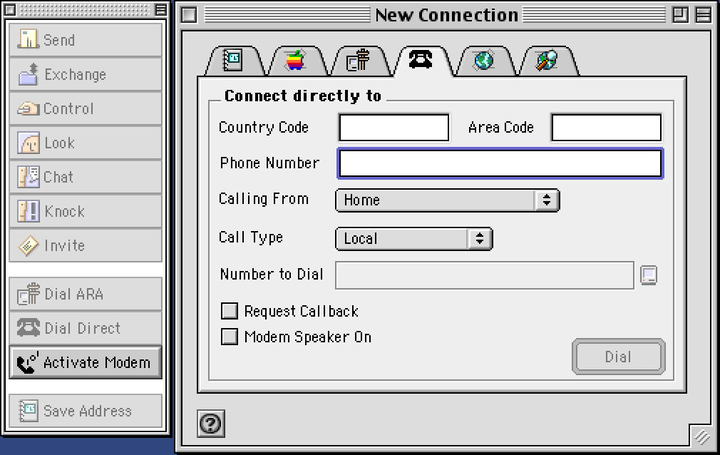

Tombouctou Pro

Pouvoir accéder à distance à des ordinateurs plus puissants était extrêmement tentant, surtout avec une interface graphique. Un article de 1988 dans le magazine InfoWorld présentait un nouvel outil d’accès à distance basé sur Mac appelé Timbuktu. Il fonctionnait à la fois sur un réseau local et à l’aide de modems, et était présenté aux utilisateurs comme un programme d’accès à distance à des ordinateurs plus puissants et plus récents en présence d’un PC faible.

"Pour environ le prix d’un SE, vous pouvez obtenir du matériel Mac II", a déclaré Reese Jones de Farallon, qui à l’époque avait braconné Tombouctou à Tombouctou, le créateur des systèmes de données WOS.

Un exemple utilisant la version DOS de pcAnywhere

Bien sûr, la technologie elle-même n’est pas restée figée et a évolué avec le temps: des outils tels que pcAnywhere sont rapidement apparus ; ils ont fait un bond énorme de DOS à Windows. De manière générale, les outils d’accès à distance se sont progressivement débarrassés de la dépendance à une plate-forme spécifique, ce qui a facilité la gestion des ordinateurs en dehors du bureau.

En conséquence, les outils d’accès à distance sont devenus une boîte à outils clé pour les équipes informatiques du monde entier.

Cinq logiciels d’accès à distance populaires que vous devriez connaître

- Bureau à distance Chrome. De nos jours, la plupart des campagnes publicitaires de Google se résument à : "Si vous avez notre navigateur Web, vous pouvez utiliser cette fonctionnalité". Cela s’applique également à Chrome Remote Desktop, qui existe depuis plus d’une décennie et est sans doute le moyen le plus simple d’accéder à distance à un ordinateur dans le monde.

- GoToMyPC. Cet outil est devenu populaire à la fin du 20e siècle car il était facile à utiliser et était utilisé par des millions d’employés de bureau à travers le monde. Maintenant, le programme a été grandement «pompé» et possède de nombreuses fonctions supplémentaires.

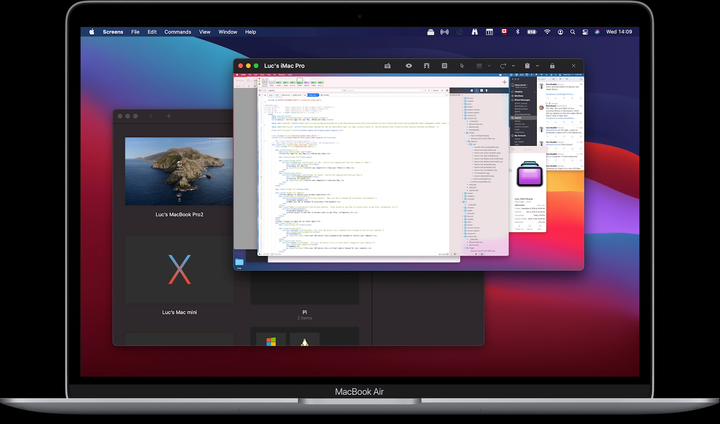

- Partage d’écran Apple. Apple a depuis longtemps une solide application de bureau à distance. Cependant, il a tendance à passer inaperçu des utilisateurs réguliers car il comporte trop de fonctionnalités inutiles. Une version plus simple et plus efficace peut s’appeler le programme Screens, disponible dans la boutique Apple.

- Services de bureau à distance. Microsoft a également son propre outil de partage d’écran d’ordinateur. Son histoire remonte à l’époque de Windows NT Server 4.0, sorti il y a un quart de siècle.

- visualiseur d’équipe. Un outil pour partager votre écran d’ordinateur. Il est couramment utilisé par les équipes informatiques pour le support technique et la gestion des postes de travail à distance. Le programme a gagné en popularité ces dernières années en raison de sa flexibilité et de sa facilité d’utilisation.

1998

C’est l’année où le protocole RFB (« remote framebuffer ») est devenu disponible pour la première fois dans le monde entier. La technologie, développée dans le laboratoire de recherche anglais Olivetti dans les années 90, avait des racines profondes. Il a d’abord été utilisé pour créer une interface permettant à un périphérique de se connecter au système d’exploitation ATM. Ce cas d’utilisation particulier de cette technologie a finalement conduit à l’émergence de VNC (Virtual Network Computing), peut-être la norme publique la plus largement utilisée pour l’accès à distance aujourd’hui. Le laboratoire de recherche, qui a ensuite été racheté par AT&T, est devenu le point de départ de la création de RealVNCen 2002.

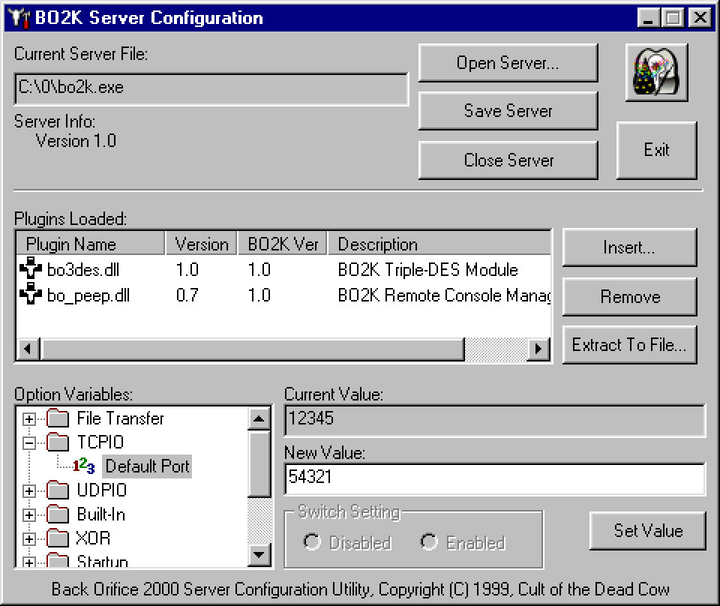

Le tristement célèbre outil de piratage Back Orifice a des racines communes avec les logiciels modernes de gestion de bureau à distance (selon cette source ).

Le problème avec l’accès à distance est qu’il est trop facile à utiliser à des fins frauduleuses.

Vous ne vous attendez probablement pas à ce que cet article sur l’histoire des outils d’accès à distance traite de politique. Cependant, il y a quelques années, l’ancien candidat à la présidence Beto O’Rourke a affirmé qu’il était autrefois un pirate informatique.

O’Rourke était membre du Cult of the Dead Cow (cDc), un groupe de hackers connu pour son travail dans le domaine de la sécurité de l’information. Il convient de noter que Beto lui-même en a parlé plus qu’il ne s’est réellement engagé dans la pratique des pirates.

De nombreux membres du cDc non nommés Beto O’Rourke ont également une carrière réussie. Par exemple, un membre dirigeant de Mudge (nom de naissance Pater Zatko) a travaillé pour la DARPA et dirige maintenant la sécurité du réseau social Twitter.

Avant que Beto n’attire l’attention sur ce groupe de hackers, elle était surtout connue pour avoir créé l’un des outils les plus mémorables des 30 dernières années, Back Orifice. Il s’agit d’un programme permettant d’accéder à distance à un ordinateur. Il a ouvert une «porte dérobée» pour les pirates et a permis d’avoir un accès complet à un PC fonctionnant sous Windows. Cet outil, annoncé pour la première fois lors de l’ événement DEFCON en 1998, a été créé pour amener Microsoft à réfléchir à des mesures de sécurité plus strictes pour son système d’exploitation.

Cependant, la société n’a pas pris au sérieux l’émergence d’un nouvel outil, puis les pirates ont publié une version mise à jour du programme, qui était encore plus dangereuse pour Windows. La menace était qu’avec l’aide de Back Orifice, il était possible "d’affaiblir" le système de l’utilisateur et de le gérer facilement comme le pirate en avait besoin (de manière invisible pour le propriétaire ).

Ce qui est étrange, c’est que, étant un outil de piratage, Back Orifice n’est pas si différent des programmes modernes d’administration système à distance. Il fournit également à l’utilisateur un accès approfondi au système d’exploitation d’une machine distante.

La différence réside dans le contexte dans lequel les outils sont utilisés, ainsi que dans l’approche des principes de sécurité eux-mêmes. À ce stade, l’accès à distance est (généralement) très sécurisé pour l’utilisateur. Avec lui, l’administrateur peut apporter des modifications importantes au système. Il convient de noter que, contrairement aux outils du passé, tout cela se produit désormais à l’aide d’outils sécurisés protégés contre le piratage.

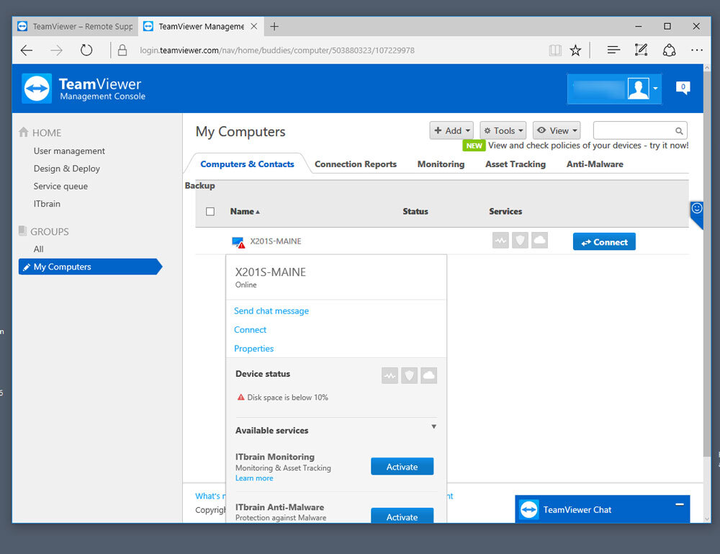

TeamViewer

En conséquence, des outils comme TeamViewer sont devenus incroyablement courants dans l’industrie des technologies de l’information. Cependant, il y a des nuances dans leur travail qui concernent juste un niveau de sécurité insuffisant lors de l’établissement d’une connexion avec un PC à distance.

Par exemple, Symantec, le développeur de pcAnywhere, a découvert il y a environ neuf ans que son code source avait été volé et publié dans The Pirate Bay. Cela s’est produit après que le pirate informatique n’a pas réussi à obtenir de l’argent de la société lors d’une autre extorsion. Après cet embarras, le logiciel pcAnywhere, apparu sur le marché à la fin des années 80, a été complètement retiré de la vente.

« De nombreuses entreprises utilisent l’accès à distance pour faciliter la vie de leurs employés travaillant à domicile. Cependant, en utilisant de telles pratiques, ils sont plus susceptibles d’être victimes de pirates à l’avenir », a écrit Matt Ahrens, chef du groupe de sécurité de l’information à la Cyber Insurance Coalition, dans un article de 2018 pour DarkReading.

Bien sûr, compte tenu de ce risque, les entreprises doivent choisir des logiciels qui évoluent constamment en termes de sécurité et de protection des connexions. C’est pourquoi l’incident de la station d’épuration de Floride est un parfait exemple de la façon de ne pas contrôler l’accès à un ordinateur distant.

TeamViewer avec un mot de passe par défaut – vous ne voulez probablement pas voir la gestion du logiciel qui assure le fonctionnement des infrastructures critiques, telles que l’approvisionnement en eau de la ville. Mais malheureusement, c’était comme ça.

768%

Composé de la croissance du nombre d’attaques sur les clients basés sur RDP en 2020 (selon ESET ). Le problème est que beaucoup de gens sont tout le temps éloignés les uns des autres. Les pirates utilisent cette situation pour semer le chaos et la panique. Par conséquent, si vous n’avez pas besoin d’un accès à distance, il est préférable de désactiver VNC.

Conclusion

Un logiciel d’accès à distance est incroyablement utile s’il tombe entre de bonnes mains. Par exemple, vous pouvez l’utiliser pour contrôler l’accès à votre serveur selon vos besoins. Dans le même temps, si de tels outils deviennent une aubaine pour les pirates, cela peut entraîner des conséquences désagréables.

Vous devez comprendre que ces programmes permettent aux utilisateurs de gérer à distance les systèmes de sécurité critiques de leur système d’exploitation. Il est important que des identifiants et des mots de passe uniques soient utilisés et que toutes les mesures de sécurité soient prises lors de la connexion à un PC situé à un autre endroit.

Basé sur des matériaux de Tedium.