Se filtraron los códigos fuente de Cobalt Strike: qué es y por qué es un arma poderosa en las manos equivocadas

Por qué uno de los marcos de prueba de penetración más poderosos es peligroso.

Desde 2012, Cobalt Strike se ha utilizado como una herramienta de prueba de seguridad de red contra tácticas de atacantes sofisticadas. Desafortunadamente, como la mayoría de las otras herramientas y conocimientos de seguridad, los atacantes también utilizan mucho Cobalt Strike.

El propósito de esta herramienta es imitar a los piratas informáticos más avanzados y sus métodos para probar la seguridad de un sistema. Es por eso que es muy apreciado por los atacantes: desde grupos APT gubernamentales hasta operadores de ransomware.

En resumen, esta es una poderosa plataforma de ataque a la red que combina ingeniería social, herramientas de manipulación, ofuscación de patrones de red y un sofisticado mecanismo de implementación de malware, y más.

otra fuga

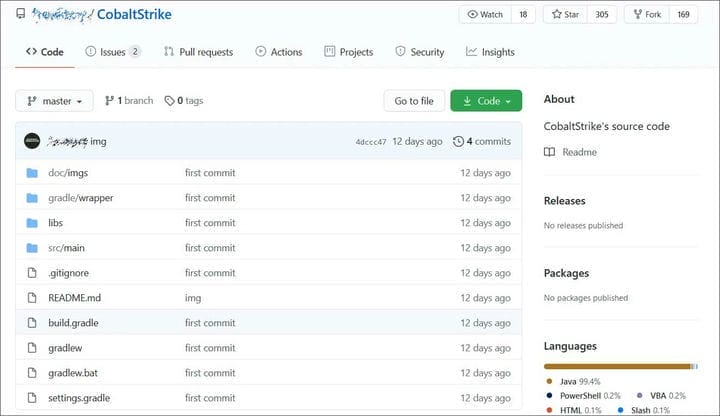

Hace doce días, se creó un repositorio en GitHub que parece ser el código fuente de Cobalt Strike 4.0, según BleepingComputer.

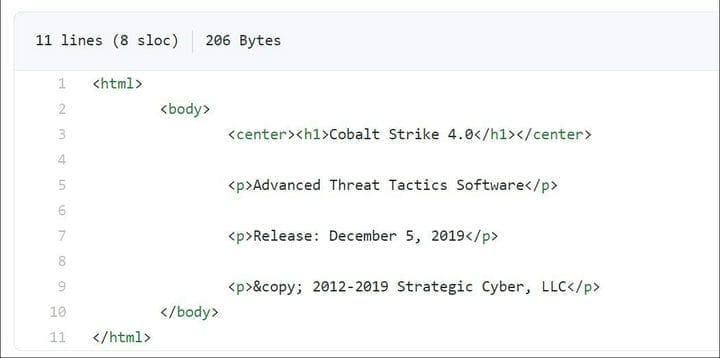

Según el archivo src/main/resources/about.html, esta versión de Cobalt Strike 4.0 se lanzó el 5 de diciembre de 2019.

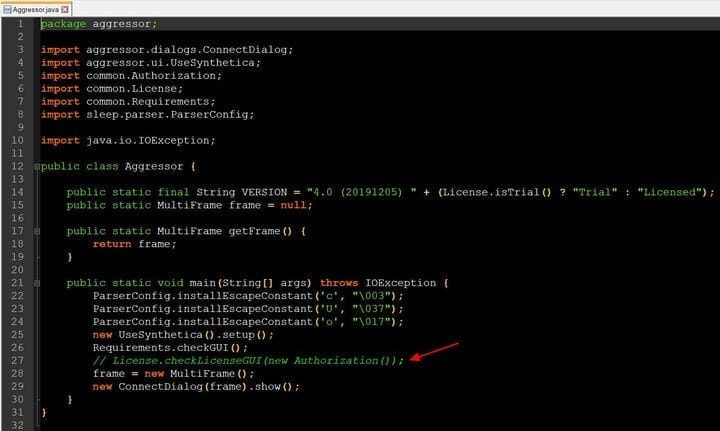

Como puede ver en la captura de pantalla del código fuente a continuación, la verificación de la licencia se ha comentado, lo que esencialmente permite que cualquiera pueda compilar una versión completa.

El especialista en seguridad Vitaly Kremez de Advanced Intel, quien revisó el código fuente, dijo que creía que el código Java fue descompilado manualmente. Luego, la persona arregló todas las dependencias y eliminó la verificación de licencia para poder compilarla.

El repositorio se ha bifurcado 172 veces desde su publicación, lo que dificulta frenar la distribución del código fuente.

¿Qué es Cobalt Strike?

Cobalt Strike es una herramienta de prueba de penetración comercial que brinda a los profesionales de la seguridad acceso a una amplia variedad de ataques.

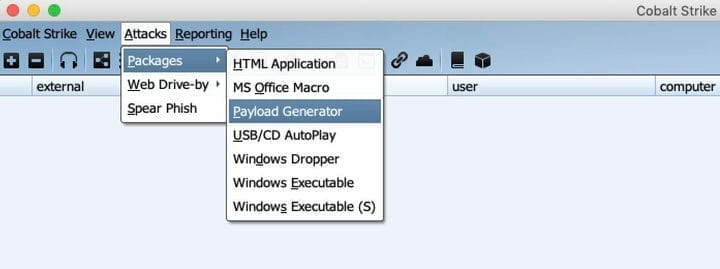

Principalmente permite la entrega y el control de una carga útil a una computadora atacada, pero más allá de eso, Cobalt Strike puede usarse para phishing selectivo, obtener acceso no autorizado a los sistemas y también puede simular varios malware y otras tácticas de ataque sofisticadas.

Es una herramienta completamente legal utilizada por hackers éticos y tiene un costo de $ 3500 por usuario. Sin embargo, también es muy utilizado por los atacantes para realizar ataques reales a las organizaciones. Algunos atacantes obtienen una versión de prueba de Cobalt Strike y descifran sus defensas de software, mientras que otros encuentran versiones descifradas filtradas en foros de piratas informáticos y mercados turbios.

Cobalt Strike es uno de los favoritos porque es estable y muy flexible. Se puede reutilizar para implementar todo tipo de cargas útiles, como ransomware o keyloggers, en una red comprometida. Está bien organizado y proporciona un marco para la gestión de activos comprometidos. Esencialmente, esta herramienta ayuda a los piratas informáticos de nivel B a actuar como piratas informáticos de nivel A.

Cobalt Strike proporciona las siguientes características:

- Reconocimiento: descubre qué software está utilizando el objetivo, con información de versión para identificar vulnerabilidades conocidas.

- Paquetes de ataque: proporciona varios mecanismos de ataque de ingeniería social, crea troyanos, que son archivos inocentes como applets de Java, documentos de Microsoft Office o programas de Windows, y crea clones de sitios web.

- Colaboración: el marco permite que un grupo de piratas informáticos comparta información y se comunique en tiempo real, así como controlar conjuntamente los sistemas comprometidos.

- Post-explotación: Cobalt Strike utiliza un mecanismo de generación de carga útil llamado Beacon. Le permite implementar secuencias de comandos de PowerShell, registrar pulsaciones de teclas, tomar capturas de pantalla, cargar archivos y ejecutar otras cargas útiles. Una baliza puede cambiar su firma de red para imitar el comportamiento de varios tipos de malware o hacerse pasar por tráfico benigno.

- Comunicación oculta: permite a los atacantes cambiar los indicadores de red sobre la marcha. La herramienta crea canales encubiertos utilizando protocolos DNS, HTTP, HTTPS para evitar la detección de comunicaciones de red por parte de sistemas IDS/IPS estándar.

- Flip Browser: se puede usar para omitir la autenticación de dos factores.

Hackear cajeros automáticos con Cobalt Strike

Para ilustrar las capacidades de esta herramienta, daremos un ejemplo de un ataque de la investigación de Group-IB .

En julio de 2016 se paralizó el trabajo de uno de los bancos más grandes de Taiwán. El banco enfrentó un ataque masivo: hombres encapuchados vaciaron simultáneamente unos 30 cajeros automáticos por un monto de $ 2 millones. La policía estaba perdida: no había rastros de piratería o dispositivos aéreos: skimmers en las cajas de los cajeros automáticos. Los atacantes ni siquiera usaron tarjetas bancarias.

Afortunadamente, todo lo ocurrido quedó registrado por las cámaras de vigilancia: personas encapuchadas se acercaron a los cajeros automáticos e hicieron llamadas telefónicas, luego de lo cual el cajero sin más preámbulos dispensó dinero, que los delincuentes metieron en mochilas y se dieron a la fuga. Luego de eso, los ocho bancos más grandes del país tuvieron que suspender la emisión de efectivo en 900 cajeros automáticos.

Lo que el banco ha encontrado se llama un ataque lógico. Su esencia es que los piratas informáticos se infiltran en la red bancaria mediante el envío de correos electrónicos de phishing con un exploit y, al penetrar en ella, establecen un control total sobre los cajeros automáticos. Después de eso, reproducen el comando para emitir dinero. Cómplices de ladrones: tome el dinero y transfiéralo a los organizadores del ataque.

La herramienta del hacker fue precisamente Cobalt Strike.

¿Por qué Cobalt Strike es un arma poderosa en manos de los piratas informáticos?

Aunque el código fuente filtrado no era original, es suficiente para preocupar seriamente a los profesionales de la seguridad, ya que elimina las barreras para obtener una herramienta tan poderosa y hace que sea mucho más fácil para las bandas criminales adquirir y modificar el código sobre la marcha.

La filtración también abre la puerta a nuevas mejoras en el conjunto de herramientas por parte de los delincuentes, como sucede con muchas herramientas de malware después de una fuga, como Zeus 2.0.8.9 o TinyNuke, ya que ahora se reutilizan y actualizan constantemente.

BleepingComputer intentó ponerse en contacto con Cobalt Strike y su empresa matriz Help Systems para verificar la autenticidad del código fuente, pero no recibió respuesta.

Esta no es la primera vez que los atacantes logran piratear versiones completamente funcionales de Cobalt Strike y hacer que estén ampliamente disponibles en mercados y foros de la web oscura. Por ejemplo, el 22 de marzo de este año, la última versión de la herramienta fue pirateada y publicada en foros de hackers.