Wyciekły kody źródłowe Cobalt Strike: co to jest i dlaczego jest potężną bronią w niepowołanych rękach

Dlaczego jeden z najpotężniejszych frameworków do testów penetracyjnych jest niebezpieczny.

Od 2012 roku Cobalt Strike jest używany jako narzędzie do testowania bezpieczeństwa sieci przed wyrafinowanymi taktykami atakujących. Niestety, podobnie jak większość innych narzędzi bezpieczeństwa i wiedzy, Cobalt Strike jest również szeroko stosowany przez atakujących.

Celem tego narzędzia jest naśladowanie najbardziej zaawansowanych hakerów i ich metod testowania bezpieczeństwa systemu. Dlatego jest powszechnie lubiany przez atakujących: od rządowych grup APT po operatorów ransomware.

Krótko mówiąc, jest to potężna platforma do ataków sieciowych, która łączy w sobie socjotechnikę, narzędzia do manipulacji, zaciemnianie wzorców sieci i wyrafinowany mechanizm wdrażania złośliwego oprogramowania i nie tylko.

Kolejny wyciek

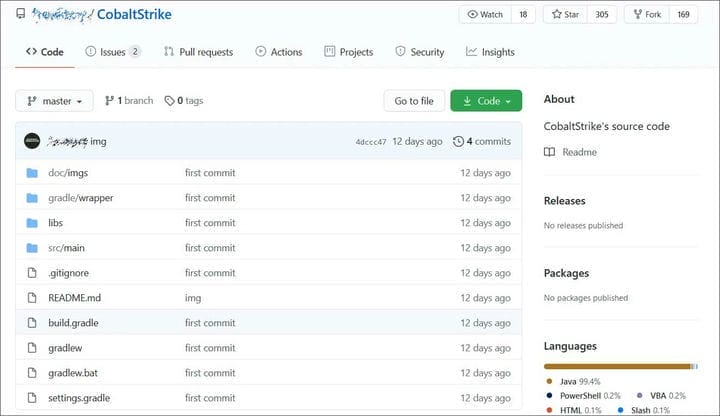

Dwanaście dni temu na GitHub utworzono repozytorium, które według BleepingComputer wydaje się być kodem źródłowym Cobalt Strike 4.0.

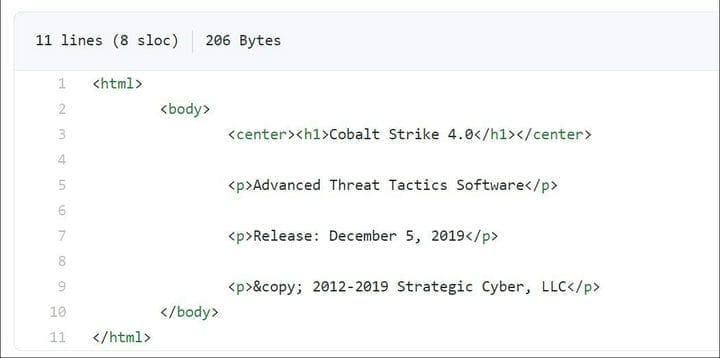

Na podstawie pliku src/main/resources/about.htmlta wersja Cobalt Strike 4.0 została wydana 5 grudnia 2019 r.

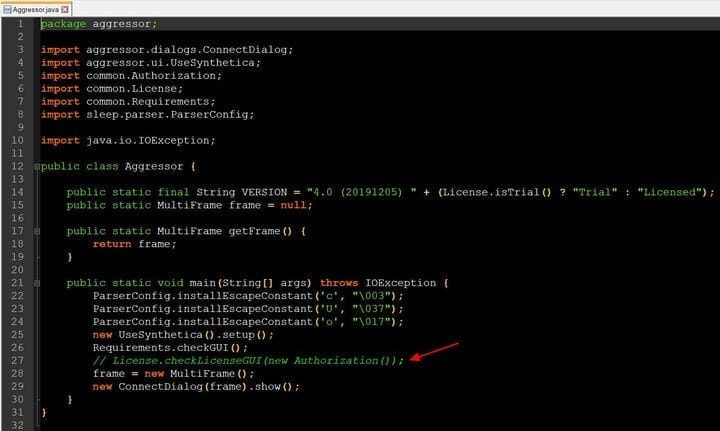

Jak widać na zrzucie ekranu kodu źródłowego poniżej, sprawdzenie licencji zostało skomentowane, zasadniczo umożliwiając każdemu skompilowanie pełnej wersji.

Specjalista ds. bezpieczeństwa Witalij Kremez z firmy Advanced Intel, który dokonał przeglądu kodu źródłowego, powiedział, że uważa, że kod Javy został ręcznie zdekompilowany. Następnie osoba naprawiła wszystkie zależności i usunęła kontrolę licencji, aby można było ją skompilować.

Od czasu publikacji repozytorium zostało rozwidlone 172 razy, co utrudnia ograniczenie dystrybucji kodu źródłowego.

Co to jest Cobalt Strike?

Cobalt Strike to komercyjne narzędzie do testowania penetracji, które zapewnia specjalistom ds. bezpieczeństwa dostęp do szerokiej gamy ataków.

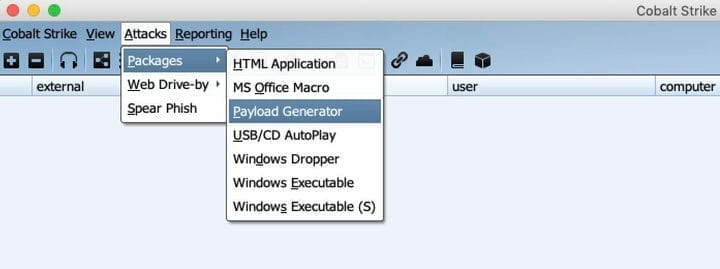

Pozwala przede wszystkim na dostarczenie ładunku do zaatakowanego komputera i kontrolę nad nim, ale poza tym Cobalt Strike może służyć do spear phishingu, uzyskiwania nieautoryzowanego dostępu do systemów, a także może symulować różne złośliwe oprogramowanie i inne wyrafinowane taktyki ataków.

Jest to całkowicie legalne narzędzie wykorzystywane przez etycznych hakerów i kosztuje 3500 USD na użytkownika. Jednak jest również szeroko stosowany przez osoby atakujące do przeprowadzania prawdziwych ataków na organizacje. Niektórzy atakujący otrzymują wersję próbną Cobalt Strike i łamią jej zabezpieczenia programowe, podczas gdy inni znajdują wersje, które wyciekły, na forach hakerskich i podejrzanych rynkach.

Cobalt Strike to szwajcarski scyzoryk hakerów

Cobalt Strike jest ulubionym, ponieważ jest stabilny i bardzo elastyczny. Można go zmienić w celu wdrożenia wszelkiego rodzaju ładunków, takich jak oprogramowanie ransomware lub keyloggery, w zaatakowanej sieci. Jest dobrze zorganizowany i zapewnia ramy do zarządzania zagrożonymi zasobami. Zasadniczo to narzędzie pomaga hakerom poziomu B zachowywać się jak hakerzy poziomu A.

Cobalt Strike zapewnia następujące funkcje:

- Rekonesans — odkrywa, jakiego oprogramowania używa cel, z informacjami o wersji w celu zidentyfikowania znanych luk w zabezpieczeniach.

- Attack Packages – zapewnia różne mechanizmy ataków socjotechnicznych, tworzy trojany, czyli niewinne pliki, takie jak aplety Java, dokumenty Microsoft Office czy programy Windows oraz tworzy klony stron internetowych.

- Współpraca — platforma umożliwia grupie hakerów dzielenie się informacjami i komunikację w czasie rzeczywistym, a także wspólną kontrolę zaatakowanych systemów.

- Post-exploitation – Cobalt Strike wykorzystuje mechanizm generowania ładunku o nazwie Beacon. Umożliwia wdrażanie skryptów PowerShell, rejestrowanie naciśnięć klawiszy, robienie zrzutów ekranu, przesyłanie plików i wykonywanie innych funkcji. Sygnał nawigacyjny może zmienić swoją sygnaturę sieciową, aby naśladować zachowanie różnych rodzajów złośliwego oprogramowania lub podszywać się pod nieszkodliwy ruch.

- Ukryta komunikacja – umożliwia atakującym zmianę wskaźników sieciowych w locie. Narzędzie tworzy ukryte kanały z wykorzystaniem protokołów DNS, HTTP, HTTPS w celu uniemożliwienia wykrycia komunikacji sieciowej przez standardowe systemy IDS/IPS.

- Flip Browser — może służyć do ominięcia uwierzytelniania dwuskładnikowego.

Hakowanie bankomatów za pomocą Cobalt Strike

Aby zilustrować możliwości tego narzędzia, podamy przykład ataku z dochodzenia Group-IB .

W lipcu 2016 roku sparaliżowana została praca jednego z największych banków na Tajwanie. Bank stanął w obliczu masowego ataku: zamaskowani mężczyźni jednocześnie opróżnili około 30 bankomatów na kwotę 2 milionów dolarów. Policja była w kropce: nie było śladów włamań ani urządzeń napowietrznych – skimmerów na obudowach bankomatów. Napastnicy nawet nie używali kart bankowych.

Na szczęście wszystko, co się działo, zarejestrowały kamery monitoringu: zamaskowani ludzie podchodzili do bankomatów i wykonywali telefony, po czym bankomat bez zbędnych ceregieli wypłacał pieniądze, które przestępcy wkładali do plecaków i uciekali. Następnie osiem największych banków w kraju musiało zawiesić wydawanie gotówki w 900 bankomatach.

To, co napotkał bank, nazywa się atakiem logicznym. Jego istotą jest to, że hakerzy infiltrują sieć bankową, wysyłając e-maile phishingowe z exploitem, a po przeniknięciu do niej uzyskują pełną kontrolę nad bankomatami. Następnie odtwarzają polecenie wydawania pieniędzy. Wspólnicy włamywaczy – weź pieniądze i przekaż je organizatorom napadu.

Narzędziem hakera był właśnie Cobalt Strike.

Dlaczego Cobalt Strike jest potężną bronią w rękach hakerów?

Mimo że kod źródłowy, który wyciekł, nie był oryginalny, to wystarczy, aby poważnie zaniepokoić specjalistów ds.

Wyciek otwiera również drzwi do dalszych ulepszeń zestawu narzędzi przez przestępców, jak to ma miejsce w przypadku wielu narzędzi złośliwego oprogramowania po wycieku, takich jak Zeus 2.0.8.9 lub TinyNuke, ponieważ są one obecnie stale ponownie wykorzystywane i aktualizowane.

BleepingComputer próbował skontaktować się z Cobalt Strike i ich firmą macierzystą Help Systems, aby zweryfikować autentyczność kodu źródłowego, ale nie otrzymał odpowiedzi.

To nie pierwszy raz, kiedy hakerom udało się zhakować w pełni funkcjonalne wersje Cobalt Strike i udostępnić je szeroko na platformach handlowych i forach Dark Web. Na przykład 22 marca tego roku najnowsza wersja narzędzia została zhakowana i opublikowana na forach hakerskich.