Varför ett av de mest kraftfulla ramverken för penetrationstestning är farligt.

Sedan 2012 har Cobalt Strike använts som ett testverktyg för nätverkssäkerhet mot sofistikerad angripartaktik. Tyvärr, liksom de flesta andra säkerhetsverktyg och kunskaper, används Cobalt Strike också flitigt av angripare.

Syftet med detta verktyg är att efterlikna de mest avancerade hackarna och deras metoder för att testa säkerheten i ett system. Det är därför det är allmänt älskat av angripare: från statliga APT-grupper till ransomware-operatörer.

Kort sagt, detta är en kraftfull nätverksattackplattform som kombinerar social ingenjörskonst, manipuleringsverktyg, fördunkling av nätverksmönster och en sofistikerad distributionsmekanism för skadlig programvara och mer.

Ännu en läcka

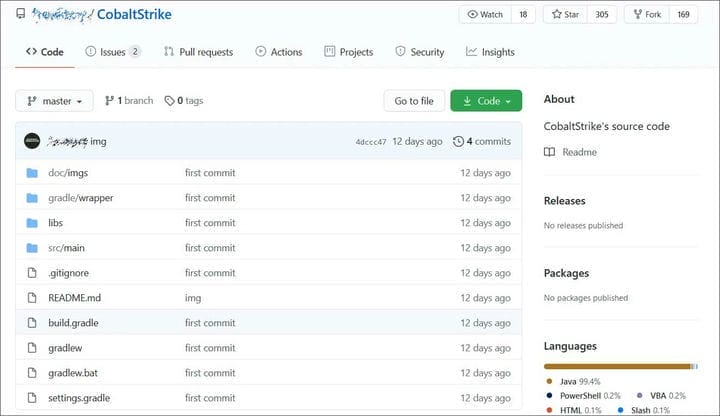

För tolv dagar sedan skapades ett arkiv på GitHub som verkar vara källkoden för Cobalt Strike 4.0, enligt BleepingComputer.

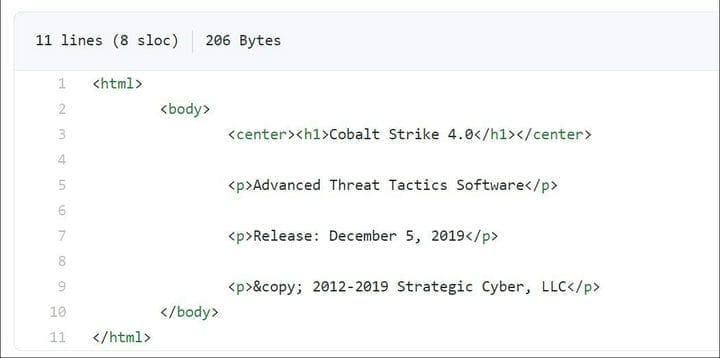

Baserat på filen src/main/resources/about.htmlsläpptes den här versionen av Cobalt Strike 4.0 den 5 december 2019.

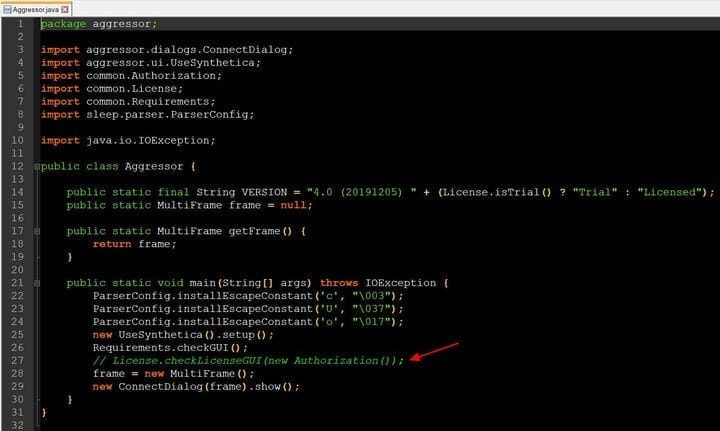

Som du kan se i skärmdumpen av källkoden nedan, har licenskontrollen kommenterats bort, vilket i huvudsak tillåter vem som helst att kompilera en fullständig version av den.

Säkerhetsspecialisten Vitaly Kremez från Advanced Intel, som granskade källkoden, sa att han trodde att Java-koden var manuellt dekompilerad. Personen fixade sedan alla beroenden och tog bort licenskontrollen så att den kunde kompileras.

Förvaret har splittrats 172 gånger sedan det publicerades, vilket gör det svårt att stävja distributionen av källkod.

Vad är Cobalt Strike?

Cobalt Strike är ett kommersiellt penetrationstestverktyg som ger säkerhetspersonal tillgång till en mängd olika attacker.

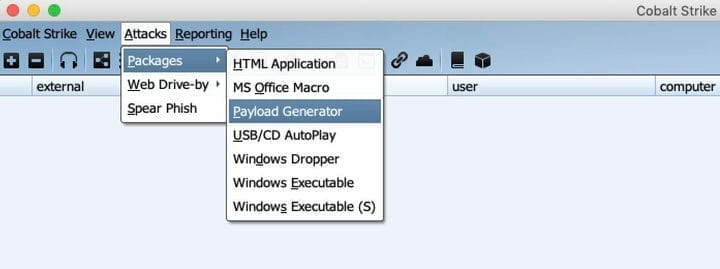

Det möjliggör i första hand leverans och kontroll av en nyttolast till en attackerad dator, men utöver det kan Cobalt Strike användas för spear phishing, få obehörig åtkomst till system, och kan också simulera olika skadliga program och andra sofistikerade attacktaktiker.

Det är ett helt lagligt verktyg som används av etiska hackare och kostar $ 3 500 per användare. Men det används också i stor utsträckning av angripare för att utföra riktiga attacker mot organisationer. Vissa angripare får en testversion av Cobalt Strike och knäcker dess mjukvaruförsvar, medan andra hittar läckta spruckna versioner på hackerforum och skumma marknadsplatser.

Cobalt Strike är en hackers schweiziska armékniv

Cobalt Strike är en favorit eftersom den är stabil och väldigt flexibel. Det kan återanvändas för att distribuera alla typer av nyttolaster, såsom ransomware eller keyloggers, på ett äventyrat nätverk. Det är välorganiserat och ger ett ramverk för att hantera utsatta tillgångar. I huvudsak hjälper det här verktyget nivå B -hackare att agera som nivå A -hackers .

Cobalt Strike har följande funktioner:

- Rekognosering – upptäcker vilken programvara målet använder, med versionsinformation för att identifiera kända sårbarheter.

- Attackpaket – tillhandahåller olika attackmekanismer för social ingenjörskonst, skapar trojaner, som är oskyldiga filer som Java-applets, Microsoft Office-dokument eller Windows -program, och skapar kloner av webbplatser.

- Samarbete – Ramverket tillåter en hackergrupp att dela information och kommunicera i realtid, samt att gemensamt kontrollera komprometterade system.

- Efter exploatering – Cobalt Strike använder en nyttolastgenereringsmekanism som kallas Beacon. Det låter dig distribuera PowerShell- skript, logga tangenttryckningar, ta skärmdumpar, ladda upp filer och köra andra nyttolaster. En beacon kan ändra sin nätverkssignatur för att efterlikna beteendet hos olika typer av skadlig programvara eller imitera godartad trafik.

- Dold kommunikation – låter angripare ändra nätverksindikatorer i farten. Verktyget skapar hemliga kanaler med hjälp av DNS, HTTP, HTTPS-protokoll för att förhindra nätverkskommunikationsdetektering av standard IDS/IPS-system.

- Flip Browser – kan användas för att kringgå tvåfaktorsautentisering.

Hacka bankomater med Cobalt Strike

För att illustrera funktionerna i detta verktyg kommer vi att ge ett exempel på en attack från Group-IB- utredningen .

I juli 2016 förlamades arbetet i en av de största bankerna i Taiwan. Banken stod inför en massiv attack: maskerade män tömde samtidigt cirka 30 bankomater till ett belopp av 2 miljoner dollar. Polisen var rådvill: det fanns inga spår av hackning eller överliggande enheter – skummare på uttagsautomater. Angriparna använde inte ens bankkort.

Lyckligtvis registrerades allt som hände av övervakningskameror: maskerade personer närmade sig bankomater och ringde telefonsamtal, varefter bankomaten utan vidare delade ut pengar som brottslingarna stoppade i ryggsäckar och sprang iväg. Därefter var de åtta största bankerna i landet tvungna att avbryta utgivningen av kontanter i 900 uttagsautomater.

Det banken har stött på kallas en logisk attack. Dess kärna är att hackare infiltrerar banknätverket genom att skicka nätfiske-e-postmeddelanden med ett utnyttjande och, efter att ha trängt in i det, etablerar full kontroll över bankomater. Efter det återger de kommandot att ge ut pengar. Medbrottslingar till inbrottstjuvar – ta pengarna och överför dem till arrangörerna av attacken.

Hackarens verktyg var just Cobalt Strike.

Varför är Cobalt Strike ett kraftfullt vapen i händerna på hackare?

Även om den läckta källkoden inte var original, räcker det med att allvarligt oroa säkerhetsproffs, eftersom det tar bort hindren för att skaffa ett så kraftfullt verktyg och gör det mycket lättare för kriminella gäng att skaffa och ändra kod efter behov i farten.

Läckan öppnar också dörren för ytterligare förbättringar av verktygslådan av kriminella, som händer med många malware-verktyg efter en läcka, som Zeus 2.0.8.9 eller TinyNuke, eftersom de nu ständigt återanvänds och uppdateras.

BleepingComputer försökte kontakta Cobalt Strike och deras moderbolag Help Systems för att verifiera källkodens äkthet, men fick inget svar.

Detta är inte första gången angripare lyckats hacka fullt fungerande versioner av Cobalt Strike och göra dem allmänt tillgängliga på marknadsplatser och mörka webbforum. Till exempel, den 22 mars i år, hackades den senaste versionen av verktyget och publicerades på hackerforum.