Códigos-fonte do Cobalt Strike vazaram: o que é e por que é uma arma poderosa nas mãos erradas

Por que uma das estruturas de teste de penetração mais poderosas é perigosa.

Desde 2012, o Cobalt Strike é usado como uma ferramenta de teste de segurança de rede contra táticas sofisticadas de invasores. Infelizmente, como a maioria das outras ferramentas e conhecimentos de segurança, o Cobalt Strike também é amplamente utilizado por invasores.

O objetivo desta ferramenta é imitar os hackers mais avançados e seus métodos para testar a segurança de um sistema. É por isso que é amplamente amado por invasores: de grupos APT do governo a operadores de ransomware.

Resumindo, esta é uma poderosa plataforma de ataque de rede que combina engenharia social, ferramentas de adulteração, ofuscação de padrão de rede e um sofisticado mecanismo de implantação de malware e muito mais.

outro vazamento

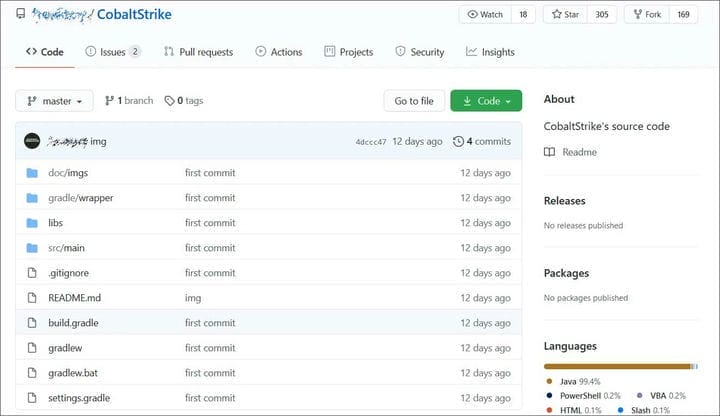

Doze dias atrás, um repositório foi criado no GitHub que parece ser o código-fonte do Cobalt Strike 4.0, de acordo com o BleepingComputer.

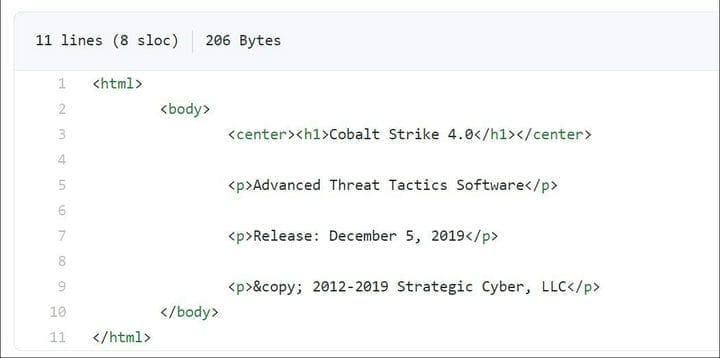

Com base no arquivo src/main/resources/about.html, esta versão do Cobalt Strike 4.0 foi lançada em 5 de dezembro de 2019.

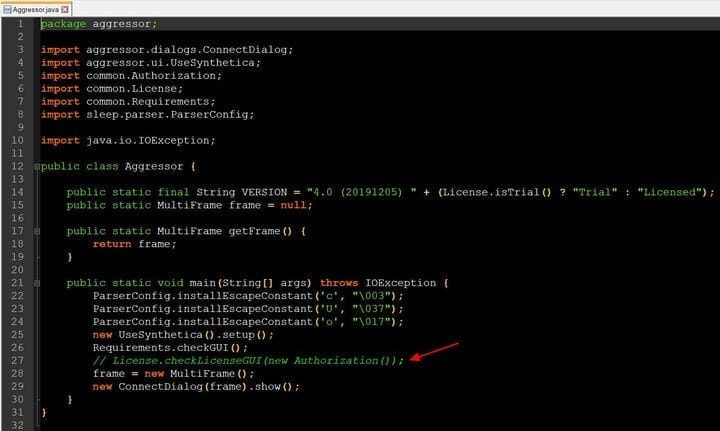

Como você pode ver na captura de tela do código-fonte abaixo, a verificação da licença foi comentada, essencialmente permitindo que qualquer pessoa compile uma versão completa dela.

O especialista em segurança Vitaly Kremez, da Advanced Intel, que revisou o código-fonte, disse acreditar que o código Java foi descompilado manualmente. A pessoa corrigiu todas as dependências e removeu a verificação de licença para que pudesse ser compilada.

O repositório foi bifurcado 172 vezes desde sua publicação, dificultando a contenção da distribuição do código-fonte.

O que é Cobalt Strike?

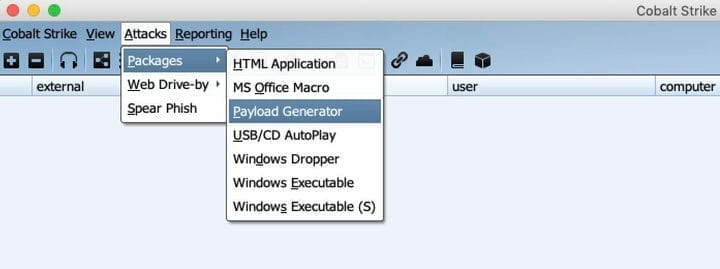

O Cobalt Strike é uma ferramenta comercial de teste de penetração que oferece aos profissionais de segurança acesso a uma ampla variedade de ataques.

Ele permite principalmente a entrega e o controle de uma carga para um computador atacado, mas, além disso, o Cobalt Strike pode ser usado para spear phishing, obtendo acesso não autorizado a sistemas e também pode simular vários malwares e outras táticas de ataque sofisticadas.

É uma ferramenta completamente legal usada por hackers éticos e custa US$ 3.500 por usuário. No entanto, também é amplamente utilizado por invasores para realizar ataques reais a organizações. Alguns invasores obtêm uma versão de teste do Cobalt Strike e quebram suas defesas de software, enquanto outros encontram versões quebradas vazadas em fóruns de hackers e mercados obscuros.

Cobalt Strike é o canivete suíço de um hacker

O Cobalt Strike é o favorito porque é estável e muito flexível. Ele pode ser reaproveitado para implantar todos os tipos de cargas úteis, como ransomware ou keyloggers, em uma rede comprometida. É bem organizado e fornece uma estrutura para gerenciar ativos comprometidos. Essencialmente, esta ferramenta ajuda os hackers de nível B a agirem como hackers de nível A.

O Cobalt Strike fornece os seguintes recursos:

- Reconhecimento – descobre qual software o alvo está usando, com informações de versão para identificar vulnerabilidades conhecidas.

- Pacotes de ataque – fornece vários mecanismos de ataque de engenharia social, cria cavalos de Tróia, que são arquivos inocentes, como applets Java, documentos do Microsoft Office ou programas do Windows e cria clones de sites.

- Colaboração – A estrutura permite que um grupo de hackers compartilhe informações e se comunique em tempo real, além de controlar em conjunto os sistemas comprometidos.

- Pós-exploração – Cobalt Strike usa um mecanismo de geração de carga útil chamado Beacon. Ele permite que você implante scripts do PowerShell, registre pressionamentos de tecla, faça capturas de tela, carregue arquivos e execute outras cargas úteis. Um beacon pode alterar sua assinatura de rede para imitar o comportamento de vários tipos de malware ou representar tráfego benigno.

- Comunicação oculta – permite que os invasores alterem os indicadores de rede em tempo real. A ferramenta cria canais ocultos usando os protocolos DNS, HTTP e HTTPS para impedir a detecção de comunicação de rede por sistemas IDS/IPS padrão.

- Flip Browser – pode ser usado para ignorar a autenticação de dois fatores.

Hackeando caixas eletrônicos com Cobalt Strike

Para ilustrar os recursos dessa ferramenta, daremos um exemplo de ataque da investigação do Group-IB .

Em julho de 2016, o trabalho de um dos maiores bancos de Taiwan foi paralisado. O banco enfrentou um ataque massivo: homens mascarados esvaziaram simultaneamente cerca de 30 caixas eletrônicos no valor de US$ 2 milhões. A polícia ficou perplexa: não havia vestígios de hackers ou dispositivos aéreos – skimmers nas caixas de caixas eletrônicos. Os atacantes nem usaram cartões bancários.

Felizmente, tudo o que aconteceu foi registado pelas câmaras de vigilância: pessoas mascaradas aproximaram-se de caixas multibanco e efetuaram chamadas telefónicas, após o que o multibanco dispensou dinheiro sem mais delongas, que os criminosos colocaram nas mochilas e fugiram. Depois disso, os oito maiores bancos do país tiveram que suspender a emissão de dinheiro em 900 caixas eletrônicos.

O que o banco encontrou é chamado de ataque lógico. Sua essência é que os hackers se infiltrem na rede bancária enviando e-mails de phishing com uma exploração e, tendo penetrado nela, estabeleçam controle total sobre os caixas eletrônicos. Depois disso, eles reproduzem o comando para emitir dinheiro. Cúmplices de ladrões – pegue o dinheiro e entregue-o aos organizadores do ataque.

A ferramenta do hacker foi precisamente o Cobalt Strike.

Por que o Cobalt Strike é uma arma poderosa nas mãos dos hackers?

Mesmo que o código-fonte vazado não seja original, é o suficiente para preocupar seriamente os profissionais de segurança, pois remove as barreiras para obter uma ferramenta tão poderosa e torna muito mais fácil para gangues criminosas adquirir e modificar o código conforme necessário na hora.

O vazamento também abre a porta para novos aprimoramentos no kit de ferramentas por criminosos, como acontece com muitas ferramentas de malware após um vazamento, como Zeus 2.0.8.9 ou TinyNuke, pois agora são constantemente reutilizadas e atualizadas.

A BleepingComputer tentou entrar em contato com a Cobalt Strike e sua empresa-mãe Help Systems para verificar a autenticidade do código-fonte, mas não obteve resposta.

Esta não é a primeira vez que os invasores conseguem hackear versões totalmente funcionais do Cobalt Strike e torná-las amplamente disponíveis em mercados e fóruns da dark web. Por exemplo, em 22 de março deste ano, a versão mais recente da ferramenta foi hackeada e postada em fóruns de hackers.